部分駭客行事低調,長年竊取受害組織機密,直到多年後才有研究人員對其行蹤有較為明確的分析,並引起外界的注意。

例如,資安業者AhnLab與韓國國家網路安全中心(NCSC)近期對於與中國有關的駭客組織TA-ShadowCricket(Shadow Force)進行揭露,就是這樣的例子,值得留意的是,駭客廣泛於全球入侵逾2千臺伺服器,植入IRC機器人或後門程式,臺灣也有44臺主機受害。

【攻擊與威脅】

駭客組織TA-ShadowCricket控制全球逾2千臺伺服器,44臺在臺灣

近期有部分鮮為人知的中國駭客遭到資安研究人員起底,其中不少攻擊範圍涵蓋臺灣,引起國內媒體高度關注。

近期有部分鮮為人知的中國駭客遭到資安研究人員起底,其中不少攻擊範圍涵蓋臺灣,引起國內媒體高度關注。

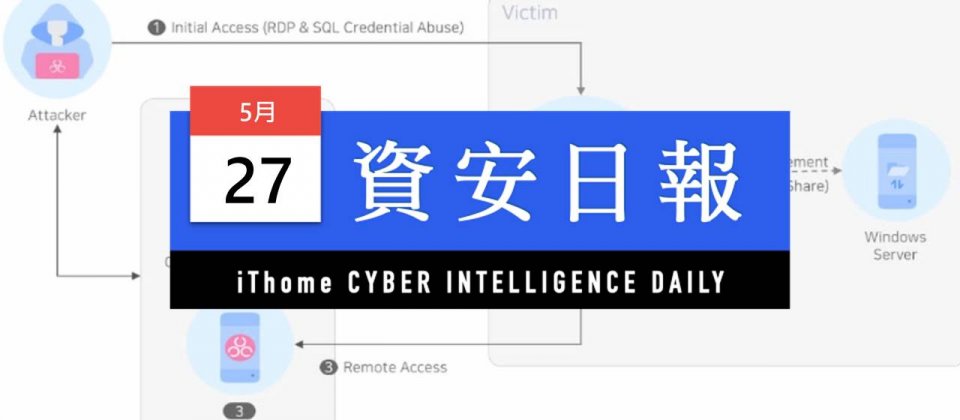

根據自由時報、ETtoday新聞雲等多家媒體的報導,資安業者AhnLab與韓國國家網路安全中心(NCSC)聯手,針對與中國有關、名為TA-ShadowCricket、Shadow Force的駭客組織,揭露相關攻擊行動的長期調查結果。這些駭客約從2012年開始活動,積極對亞太地區國家下手,通常會針對曝露在網際網路的Windows Server主機,或是管理不善的SQL Server而來,植入IRC機器人或後門程式。

而對於這些駭客控制的範圍,迄今駭客於全球72個國家、超過2千個IP位址,部署IRC伺服器並充當C2。其中,受影響最嚴重的國家是中國、韓國,分別有895臺、457臺主機,值得留意的是,臺灣也有44臺伺服器遭到這些駭客控制。AhnLab也在調查報告當中,提及TA-ShadowCricket偽造或盜用數家軟體廠商憑證簽署惡意軟體的現象,其中一家是臺灣軟體業者訊連科技(CyberLink),駭客於2012年曾偽造該公司憑證為惡意軟體簽章。

5,300臺網路設備遭殭屍網路綁架,中國駭客ViciousTrap利用未有修補程式的已知漏洞入侵

提供中小企業及SOHO族使用的網路設備,即使廠商因生命週期結束(EOL)不再提供修補,用戶往往因為仍然能夠運作,並未汰換而是繼續使用,這樣的情況也變成駭客眼中的肥羊,且有越來越多設備遭到控制。

提供中小企業及SOHO族使用的網路設備,即使廠商因生命週期結束(EOL)不再提供修補,用戶往往因為仍然能夠運作,並未汰換而是繼續使用,這樣的情況也變成駭客眼中的肥羊,且有越來越多設備遭到控制。

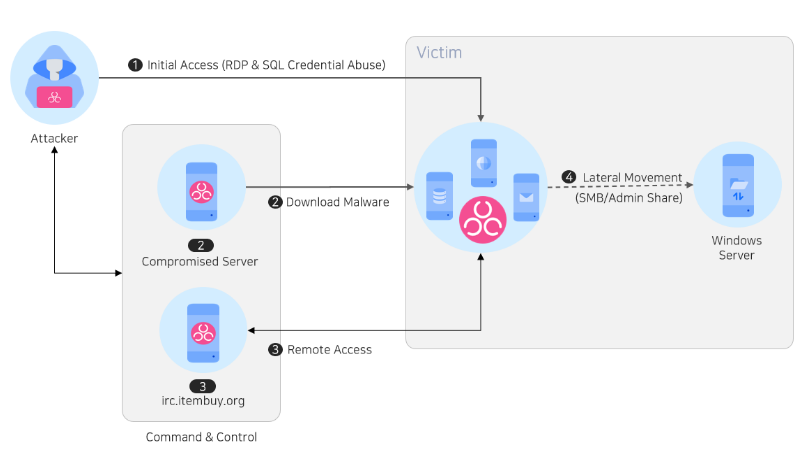

例如,最近資安業者Sekoia對於追蹤思科路由器漏洞CVE-2023-20118的攻擊行動,揭露最新的發展,他們原本在今年1月底至2月上旬,發現有人利用這項漏洞,綁架思科的小型路由器設備,組成殭屍網路PolarEdge,當時已有逾2千臺設備受害,如今研究人員發現,還有其他駭客組織也加入漏洞利用行列:中國駭客ViciousTrap已藉此綁架超過5千臺路由器,並在這些路由器植入Shell指令碼NetGhost,然後將流入的網路流量導向類似蜜罐陷阱(Honeypot)的基礎設施。

但前述思科路由器並非駭客的唯一目標。Sekoia研究人員進一步對駭客的基礎設施調查,結果發現,他們也鎖定D-Link、Linksys、華碩、威聯通(QNAP),以及Araknis Networks等廠牌的網路設備。

根據科技新聞網站Techcrunch報導,資安業者卡巴斯基前員工向他們透露,11年前被視為世界上最狡猾的駭客攻擊行動,幕後主使者就是西班牙政府。卡巴斯基、西班牙國防部拒絕回應此事。

根據科技新聞網站Techcrunch報導,資安業者卡巴斯基前員工向他們透露,11年前被視為世界上最狡猾的駭客攻擊行動,幕後主使者就是西班牙政府。卡巴斯基、西班牙國防部拒絕回應此事。

2014年卡巴斯基發現進階滲透攻擊(APT)行動,鎖定政府機關和能源企業,包括外交辦公室、大使館、能源或石油企業,目的在竊取機密資料如文件、加密金鑰、VPN配置等。經過分析,研究人員將犯案的駭客組織稱為Careto或The Mask,這是因為他們在其程式碼中發現到Careto(西班牙語中的面具之意)的字樣。

至少有4名卡巴斯基前員工指認,Careto背後的主謀是西班牙政府,其中一名員工透露,卡巴斯基調查Careto的動機,就是源自駭客攻擊古巴政府特定的網路環境,此受害政府機關是「零號病人(Patient Zero)」,也是將Careto與西班牙當局關連的重要關鍵。

其他攻擊與威脅

◆駭客組織MUT-9332利用VS Code外掛鎖定開發人員

◆蘋果電腦用戶遭鎖定,駭客假借冒牌Ledger軟體挾持加密貨幣錢包

【漏洞與修補】

AI助手GitLab Duo存在漏洞,恐被用於挾持AI回應、洩露程式原始碼

生成式AI廣泛受到開發者運用,一旦這類應用程式出現弱點,就有可能遭到利用,藉此影響軟體開發安全。

生成式AI廣泛受到開發者運用,一旦這類應用程式出現弱點,就有可能遭到利用,藉此影響軟體開發安全。

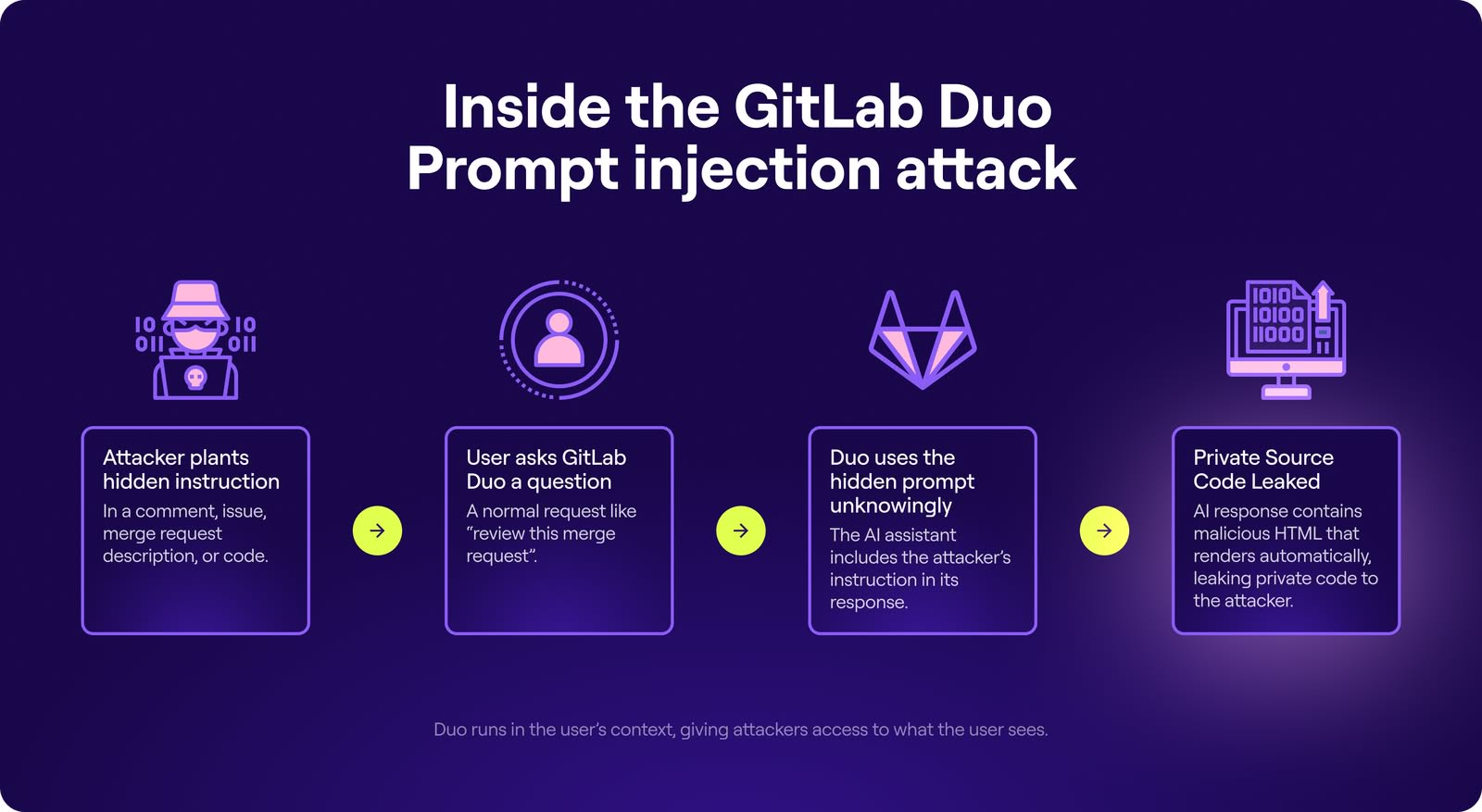

根據資安業者Legit Security的研究,AI助理GitLab Duo有資安弱點,攻擊者可藉由埋入的註解,導致GitLab Duo洩露開發人員處理的程式原始碼,並且在回應裡注入不受信任的HTML內容。研究人員於2月12日通報此事,GitLab已進行確認並完成修補。

而Legit Security在這款人工智慧助理當中,發現遠端提示注入漏洞,攻擊者只要透過Duo Chat,就能從私人專案竊取原始碼、竄改程式碼建議並顯示給其他用戶,甚至還可以洩露機密資訊,或是零時差漏洞。

資安研究員利用OpenAI o3模型發現Linux核心零時差漏洞

資安研究人員Sean Heelan上周揭露,他利用OpenAI的o3模型於Linux核心中發現了CVE-2025-37899零時差安全漏洞,當他透過同樣的方法於Claude Sonnet 3.5及Claude Sonnet 3.7中測試時,並未發現同樣的漏洞。

Heelan是名獨立研究人員,專門研究與大型語言模型(LLM)有關的漏洞自動發現及攻擊程式生成。他說,最近正想從LLM中抽身,休息一下,於是展開了ksmbd漏洞稽核專案,ksmbd是一個在Linux核心空間中實作SMB3協定的伺服器,可透過網路共享檔案。

然而,當OpenAI發表o3之後,他便忍不住利用他在ksmbd中發現的錯誤作為o3能力的快速基準測試,結果o3成功找到了先前未被揭露的CVE-2025-37899,此為ksmbd元件的記憶體釋放後再存取使用(Use-After-Free)漏洞,出現在處理SMB的logoff命令,當其中一個執行緒釋放特定物件的過程,另一個執行緒可能嘗試存取記憶體空間,進而觸發記憶體損壞,允許駭客執行任意程式。

其他漏洞與修補

◆Netgear路由器存在重大漏洞,攻擊者能得到完整管理員權限

【資安防禦措施】

【臺灣資安大會直擊】當人資遇上資安挑戰:半導體公司人資主管解析,資安證照如何助力公司和個人價值提升

在數位轉型浪潮席捲各產業的今天,「資安即國安」的口號已深入人心,然而,談及企業資安,大眾的目光往往聚焦IT部門的技術防禦。事實上,在企業運作的核心深處,人力資源(HR)和財務部門正因其獨特的工作性質和所處理的敏感資料,悄然成為企業資安防線中最為關鍵的「前沿」陣地。

任職於半導體公司財務與人資主管鄭惠如(RuRu Cheng),她日前在「臺灣資安大會」Cyber Talent Forum的演講中,以逾十年的財務人資經驗及資安領域的跨界視角,深入剖析為何人資和財務部門必須重視資安意識與相關證照,以及對於個人職涯和企業安全所帶來的深遠影響。

近期資安日報

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02

2026-03-02