近期有部分鮮為人知的駭客遭到資安研究人員起底,其中不少攻擊範圍涵蓋臺灣,引起國內媒體高度關注。

根據自由時報、ETtoday新聞雲等多家媒體的報導,資安業者AhnLab與韓國國家網路安全中心(NCSC)聯手,針對與中國有關、名為TA-ShadowCricket、Shadow Force的駭客組織,揭露相關攻擊行動的長期調查結果。這些駭客約從2012年開始活動,積極對亞太地區國家下手,通常會針對曝露在網際網路的Windows Server主機,或是管理不善的SQL Server而來,植入IRC機器人或後門程式。

而對於這些駭客控制的範圍,迄今駭客於全球72個國家、超過2千個IP位址,部署IRC伺服器並充當C2。其中,受影響最嚴重的國家是中國、韓國,分別有895臺、457臺主機,值得留意的是,臺灣也有44臺伺服器遭到這些駭客控制。AhnLab也在調查報告當中,提及TA-ShadowCricket偽造或盜用數家軟體廠商憑證簽署惡意軟體的現象,其中一家是臺灣軟體業者訊連科技(CyberLink),駭客於2012年曾偽造該公司憑證為惡意軟體簽章。

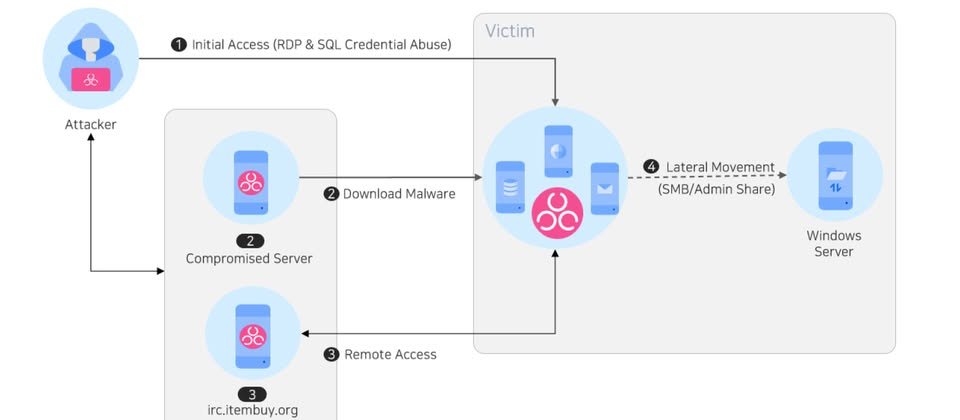

針對這些駭客使用的作案工具,研究人員提及,雖然攻擊者活動期間超過10年,部分作案工具出現變化,但成功入侵之後的攻擊過程,大致能分成3個階段。

首先,這些駭客利用惡意軟體下載工具,或是命令執行工具,於受害主機部署惡意軟體;接著,他們還會再部署後門程式;到了第3階段,則是因應額外的惡意行為,植入其他的作案工具。

而在攻擊過程裡,TA-ShadowCricket通常會使用名為Pemodifier的工具竄改系統檔案,以便順利載入惡意DLL檔案。對於後門程式的部分,這些駭客在2021年之前使用Shadowforce,但後續被名為Maggie的惡意程式取代。在部分受害主機裡,他們看到駭客植入鍵盤側錄工具、竊資軟體,或是挖礦軟體的情況。

研究人員指出,這些駭客以韓國為基地暗中竊取資料,活動時間長達13年,從未向受害組織勒索,或是於暗網公布竊得資料的訊息來牟利,再加上作案工具、駭客從中國IP位址存取C2伺服器等證據,他們認為很有可能是中國資助的駭客組織,但在部分行動當中,這些駭客又從事挖礦攻擊,使得研究人員對於這些駭客是否有中國政府在背後撐腰,抱持保留的態度。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09