郵件伺服器近年來成為駭客從事網路間諜活動的重要標的,一旦這類系統出現危險的漏洞,很有可能成為駭客濫用的標的,而能夠在郵件伺服器挖掘特定人士的往來郵件,搜刮機密資訊,或是將郵件伺服器作為入侵受害組織的初期管道。

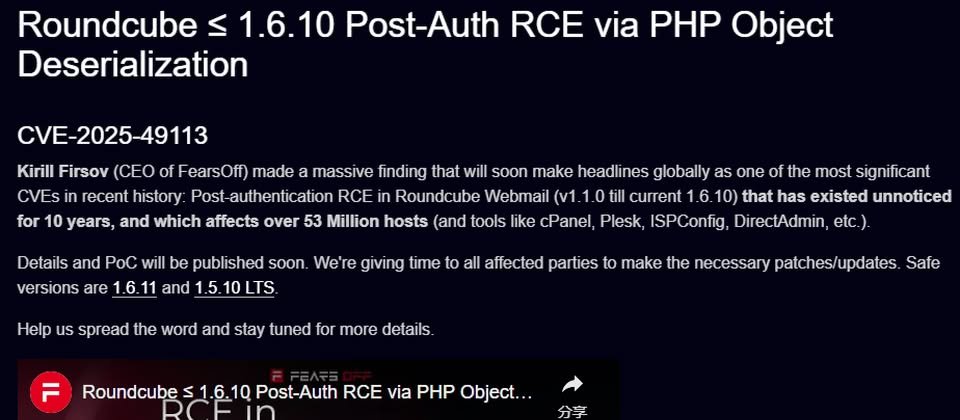

例如,最近資安業者Fears Off揭露的Roundcube後身分驗證漏洞CVE-2025-49113,就是典型的例子,通過身分驗證的攻擊者有機會濫用此項弱點,遠端執行任意程式碼(RCE),CVSS風險高達9.9分(滿分10分),Roundcube開發團隊獲報後,於6月1日發布1.6.11、1.5.10版修補。研究人員指出,這可能是該郵件系統近期最嚴重的漏洞之一。

值得留意的是,此漏洞不僅相當嚴重,影響可能還相當廣泛。Fears Off指出,這項弱點影響2015年推出的1.1.0版,換言之,近10年的Roundcube都可能曝險;再者,此郵件系統不光是IT人員用於架設郵件伺服器,也是cPanel、Plesk、ISPConfig、DirectAdmin等管理工具的內建元件,因此研究人員估計,全球可能有超過5,300萬臺伺服器曝險。

針對這項漏洞形成的原因,Fears Off指出是program/actions/settings/upload.php未充分驗證URL當中的_from參數,導致PHP物件出現反序列化的現象,該公司也透過影片來展示,並承諾後續將提供更多技術細節與概念驗證(PoC)程式碼。

附帶一提的是,最近揭露由俄羅斯駭客APT28(Fancy Bear、Forest Blizzard、Strontium)發起的攻擊行動Operation RoundPress,其中一種被針對的郵件系統就是Roundcube,因此IT人員應儘速採取行動因應。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02