今天的資安新聞當中,針對高階財務主管的攻擊行動相當值得留意,過往駭客通常是透過電子郵件詐騙(BEC)手法,佯稱是公司的CEO來行騙,但如今有歹徒以獵人頭的名義來對這些主管下手,目的是在他們的電腦植入惡意軟體並進行控制。

此外,駭客針對DevOps環境配置不當、濫用Windows內建的OpenSSH元件也值得留意。在國內消息的部分,昨天傍晚聯嘉光電發布資安重訊,指出總部與海外子公司同時遭受攻擊。

【攻擊與威脅】

求職信網釣鎖定財務長與金融高層而來,駭客企圖植入遠端存取工具Netbird控制受害電腦

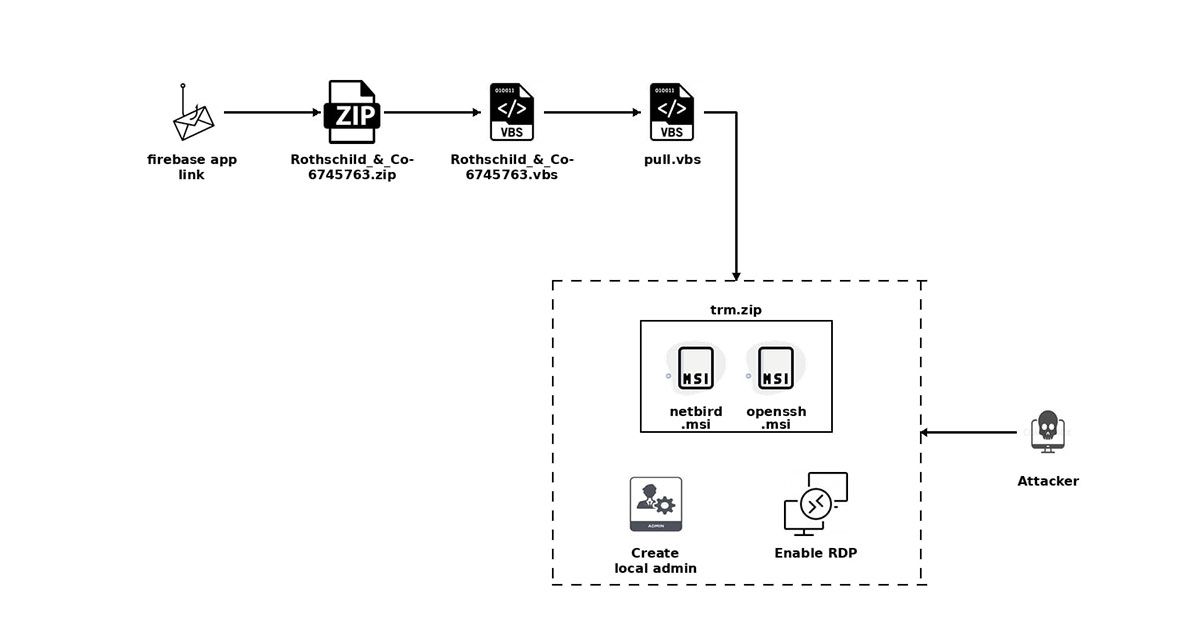

駭客以徵才的名義從事網釣攻擊的情況不時傳出,其中最常見的是針對開發人員而來(例如:北韓駭客發動的的攻擊行動Contagious Interview,也被稱做Dev#Popper),如今有人專門針對全球高階財務主管下手,直到一年後才被研究人員發現。

資安業者Trellix於5月中旬偵測到專門鎖定財務長(CFO)及金融高層的網路釣魚攻擊,駭客的攻擊範圍相當廣泛,涵蓋歐洲、非洲、加拿大、中東、南亞等全球5個地區。受影響的產業包括銀行、能源公司、保險業及投資機構。攻擊者利用合法的遠端存取工具NetBird,在受害者的電腦上建立隱藏的本機帳號,並啟用遠端桌面存取。

研究人員發現,類似的惡意連結已經活躍近一年,顯示這場行動可能已經持續了一段時間。目前,攻擊者的基礎設施尚未被完全識別,暫且尚未歸因於特定的威脅組織。

駭客組織鎖定DevOps環境而來,濫用Nomad、Docker API等不當配置的情況從事挖礦攻擊

結合軟體開發及IT維運的DevOps環境,近年來也成為駭客偏好下手的目標,將其中特定系統的運算資源用來挖礦,但如今有人同時針對多套系統發動攻擊。

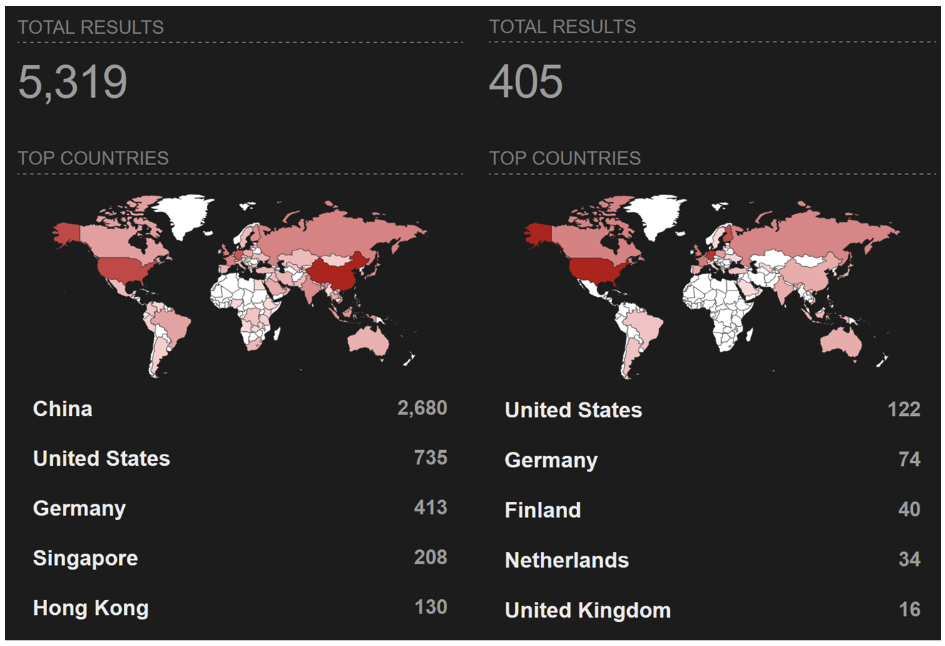

雲端安全公司Wiz揭露駭客組織JINX-0132的攻擊行動,這些駭客針對Docker、Gitea、HashiCorp Consul,以及HashiCorp Nomad等DevOps應用程式伺服器而來,利用配置不當的情況或資安弱點來植入挖礦程式XMRig。研究人員指出,這是首度有人濫用HashiCorp Nomad來進行挖礦的活動。

究竟這波攻擊行動的曝險範圍有多大?Wiz研究人員未公布明確的數字,但他們提及全球約有8成雲端環境採用Docker、逾20%採用Consul;四分之一採用上述提及的Consul、Gitea,或是Nomad。而採用這些DevOps工具的環境,約有5%直接曝露於網際網路,其中有三成存在組態配置不當而曝險。

Windows內建的OpenSSH元件被濫用,駭客試圖建立後門連線

微軟於2018年4月發布的1803版Windows 10當中,開始內建SSH支援,使得IT人員不再需要自備工具就能從事相關作業,但也有駭客藉由這種內建機制從事寄生攻擊(LOLBin),於受害電腦建立後門。

近期SANS網路風暴中心資安研究人員發現一種新型態的SSH後門,該惡意程式利用Windows內建的OpenSSH,來建立能持續存取的管道。攻擊者透過惡意DLL檔案dllhost.exe來啟動SSH服務,並在受害電腦設定隨機連接埠來建立連線。

該惡意程式會檢查系統是否已啟動SSH服務,若未啟動,則會讀取登錄檔中的SSH設定,或在首次執行時隨機產生新的隨機連接埠並儲存。接著,它會建立SSH設定檔,其中包含攻擊者的C2伺服器資訊,並進入無限迴圈執行,以維持連線運作。

聯嘉光電資訊系統遭到攻擊,駭客試圖存取總部與部分子公司網路環境

6月5日汽車車燈供應鏈業者聯嘉光電於股市公開觀測站發布資安重訊,指出集團總部與部分海外子公司的網路環境,皆出現駭客企圖登入的跡象,資訊系統遭到攻擊。對此,他們在察覺相關異狀後,立即啟動相關防禦機制因應。而對於這起事故可能會造成的影響,聯嘉光電表示根據他們的初步評估,對於營運無重大影響。

其他攻擊與威脅

◆駭客組織ShinyHunters挾持跨國企業的Salesforce帳號,意圖竊取機敏資訊

【漏洞與修補】

資安業者Karma(In)Security於5月23日揭露兩個位於vBulletin的資安漏洞,同時釋出概念驗證攻擊(PoC)程式,另一資安研究人員Ryan Dewhurst在5月26日便發現駭客已開始嘗試攻擊誘捕系統(Honeypot),企圖植入後門。

Karma(In)Security發現的兩個資安漏洞分別是CVE-2025-48827與CVE-2025-48828,其中,CVE-2025-48827是在系統於PHP 8.1或更新的環境執行時,允許未經授權的使用者可呼叫受保護的API控制器,換句話說,它讓駭客得以繞過身分驗證,直接存取各種API端點,CVSS風險評分達到滿分(10分)。至於CVE-2025-48828,允許駭客濫用模板條件(Template Conditionals),繞過系統安全檢查並執行任意PHP程式碼,風險值為9.0。

值得留意的是,其實Internet Brands早在去年4月就修補了這兩個漏洞,只是直到今年才被揭露、分配CVE漏洞編號。

其他漏洞與修補

◆蘋果iOS設備啟動後臺系統存在弱點,攻擊者有機會任意竄改相關配置

◆網路儲存設備Dell PowerScale存在重大漏洞,未經授權攻擊者可存取檔案系統

【法規遵循】

最近幾年,各國政府要求企業在發生資安事故的時候必須限時通報,其中對於勒索軟體攻擊,多半是呼籲受害企業不要向歹徒低頭,選擇付錢了事,不過,如今有國家對於支付贖金的企業,要求必須通報相關資訊,這樣的態勢引起外界關注。澳洲政府頒發命令,要求從5月30日起,遭勒索軟體或網路勒索的企業,若是向歹徒付錢,應在支付贖金72小時內通報政府,包括資安事件及支付金額。

這項名為《網路安全(勒索軟體支付通報)規定2025(Cyber Security (Ransomware Payment Reporting) Rules 2025)》的法規,是澳洲網路安全法(Cyber Security Act, 2024)的一部分,於今年3月公布,並在5月30日正式生效。澳洲政府預計從2026年1月1日起啟動遵循和執法措施,並在今年12月底前的6個月宣導推廣期及匯整各方意見。根據規定,前一會計年度營業額在300萬澳幣以上的企業,為本法涵蓋的對象。

【資安產業動態】

持續擴大身分安全防護產品陣容,Computex 2025臺廠展出多種硬體解決方案

今年臺北國際電腦展(Computex 2025)舉行,展現臺灣資通訊(ICT)產業在全球科技供應鏈的影響力之餘,現場亦有不少資安相關展示受到關注,當中有部分來自臺灣資安大會展覽上大家所熟悉的廠商,有部分則沒有那麼熟悉,但也展現廣泛資安技術。

以上個月在臺灣資安大會展出,5月又現身Computex展覽的業者而言,資安大廠趨勢科技就是一例,他們特別展示用Digital Twin來搭建企業紅藍隊攻防演練的解決方案,目前已在開發階段。

還有近年陸續在多場活動展出零信任相關資安解決方案的眾至資訊,在這次Computex也不缺席,主要展示其防火牆與交換器協同防禦的解決方案,以及OT安全防護設備;主打內網流量管理與DDoS安全防護的UGuard Networks崴遠科技,他們也在Computex也展示一項今年新推的Defense Trust威脅情資解決方案,其他還有像是TeamT5杜浦數位安全、中華資安國際等業者,也同樣現身於Computex活動現場。

臺灣企業如何因應地緣政治風險?從BCM 1.0升級2.0,專家建議從六大面向因應極端情境

在俄烏戰爭爆發之後,不少企業血淋淋地感受到地緣政治劇烈衝擊最極端的情況,並非完全不可能,尤其臺海衝突頻傳,三年前,國外知名雜誌更專文點名,將臺灣和烏克蘭、以色列並列為全球的高風險地緣政治衝突區域。

當時就有不少臺灣大型企業,如高科技業者、金融業者、生技業者,重新審視自己的營運持續計畫( BCP),開始思考過去視為極端情況,自己當前的準備是否足夠。安永諮詢服務執行副總經理曾韵指出,他們近幾年也協助不少臺灣企業,重新審視BCP計畫對極端情境的準備。

曾韵建議企業,可以將地緣政治風險劃分不同的階段,在營運持續計畫中,再針對每一個階段訂定詳細的情境與事件應對方針,企業可參考國內外專家或政府機構對這些情境的規畫和建議,來安排企業自家做法。

近期資安日報

【6月5日】Roundcube存在9.9分的重大層級漏洞,恐波及其他內建此郵件伺服器的系統

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02