近年來不時有駭客針對UEFI開機系統下手,打造惡意程式發動攻擊,從而繞過作業系統與端點防護機制的偵測,一旦UEFI韌體存在相關漏洞,就有可能成為駭客利用的對象,使得資安圈越來越關切、挖掘這類弱點。

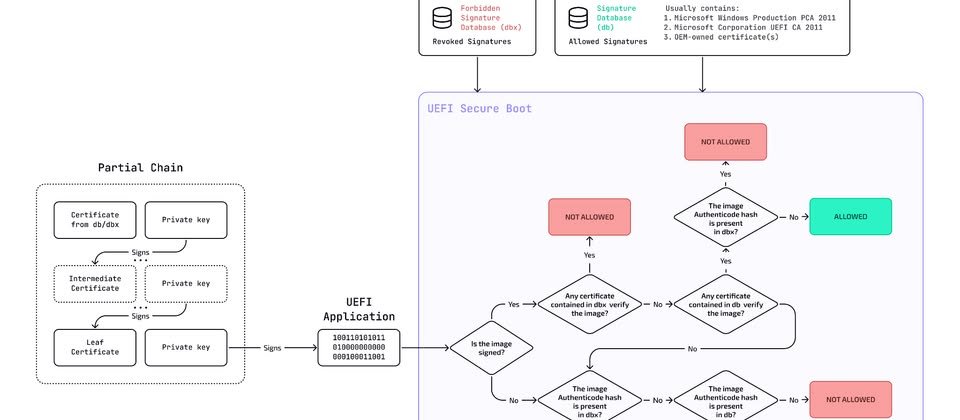

本週有兩項與UEFI有關的漏洞揭露,其中又以卡內基美隆大學電腦緊急回應團隊協調中心(CERT/CC)揭露的CVE-2025-4275相當值得留意,此弱點出現在系微(Insyde)的UEFI韌體H2O,攻擊者能透過不受保護的非揮發性隨機存取記憶體(NVRAM)變數SecureFlashCertData,而能於電腦注入數位憑證,使得攻擊者能繞過安全開機(Secure Boot)的防護機制。一旦成功利用漏洞,攻擊者就能在作業系統載入之前,執行未經簽章或惡意程式碼,從而植入持久性的惡意軟體與核心層級的Rookit程式,CVSS風險達到7.8分,Insyde也發布資安公告,推出新版韌體修補這項漏洞。

值得留意的是,上述手法植入的惡意軟體與Rookit,使用者無法透過重開機或是重灌作業系統清除,甚至能夠成功迴避EDR系統的偵測,或是在該系統載入之前完全停用。

另一項能繞過安全開機的漏洞,是由資安業者Binarly找到的記憶體中斷漏洞CVE-2025-3052,此漏洞同樣影響Insyde H2O的UEFI韌體,起因是他們發現由微軟提供第三方UEFI憑證簽章的特定模組能觸發漏洞,一旦攻擊者成功利用,就有機會在電腦開機的過程執行未簽署的程式碼,繞過安全開機機制,風險值為6.7,微軟獲報後於本週發布的6月例行更新(Patch Tuesday)提供修補程式。

針對這項漏洞發現的過程,Binarly指出是他們在惡意軟體分析平臺VirusTotal找到存在弱點的UEFI應用程式,此工具原專為特定廠牌的電腦設計,但由於其中的特定模組採用了廣泛信任的Microsoft Corporation UEFI CA 2011金鑰簽署,而能在大多數電腦上運作。漏洞形成的原因也與NVRAM有關,上述模組從NVRAM變數IhisiParamBuffer讀取資料後,未進行驗證就當作記憶體指標使用,導致攻擊者可控制寫入任意記憶體位置。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-09