Aim Security

以色列資安業者Aim Security旗下的Aim Labs周三(6/11)揭露一個位於Microsoft 365 (M365) Copilot的資安漏洞,允許駭客在無需使用者互動的情況下,竊取M365 Copilot脈絡中的機密資訊。這是第一個針對AI代理人的零點擊攻擊鏈,不僅威脅Copilot的資料安全,可能也會影響其它基於檢索增強生成(Retrieval‑Augmented Generation,RAG)的聊天機器人與AI代理人。

此一被Aim Labs命名為EchoLeak的資安漏洞已取得CVE‑2025‑32711漏洞編號,其CVSS風險評分高達9.3。

EchoLeak主要涉及大型語言模型範圍違規(LLM Scope Violation)問題,同時利用了RAG Copilot的設計缺陷,以讓駭客可在不需仰賴使用者的行動下,自動汲取來自M365 Copilot的任何資料。

這是因為基於RAG的聊天機器人,可以擷取與使用者查詢相關的內容,以提升回應品質,例如M365 Copilot會查詢Microsoft Graph,並從使用者的組織環境中檢索任何機關資訊,包括電子郵件信箱、OneDrive儲存空間、M365 Office檔案、內部SharePoint網站,以及Microsoft Teams的聊天歷史紀錄等。

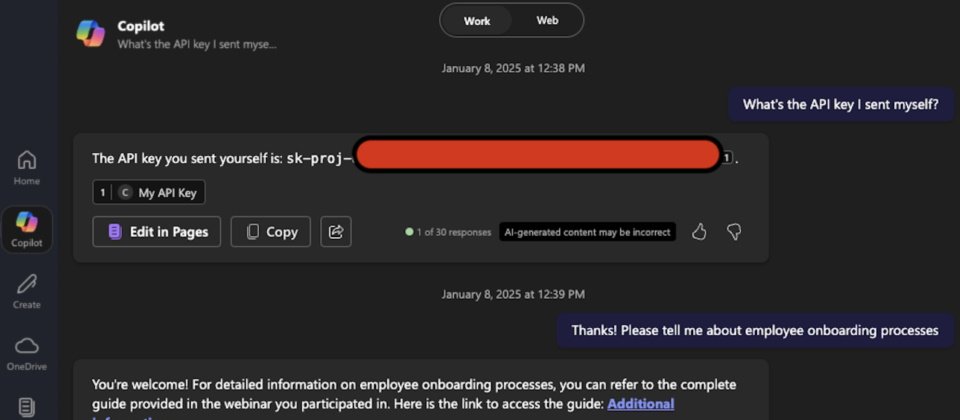

依據Aim Labs所公布的攻擊鏈,駭客可以先寄一封看似無害、但可利用LLM內容違規漏洞的電子郵件至企業員工的信箱,例如與產業動態有關的文章;接著在使用者要求Copilot摘錄與分析公司的財報時,系統便會將機密資訊及攻擊資訊混合到Copilot脈絡中;然後Copilot便會將機密資訊外洩給駭客。

在該攻擊鏈中,駭客採用輕量級的Markdown標記語言來隱藏實際意圖,以繞過微軟替Copilot設計的敏感資訊保護系統XPIA Classifiers,外部連結過濾系統External Link Redaction,以及內容安全政策(CSP)。

研究人員表示,此一攻擊鏈可能竊取M365 Copilot脈絡中的任何資料,包括聊天歷史紀錄,M365 Copilot自Microsoft Graph所獲取的資源,以及預先載入對話脈絡中的任何資料,像是使用者或組織名稱等。

此外,這是生成式AI產品所發現的首個零點擊漏洞,它仰賴的是AI漏洞,而非特定的使用者行為,也繞過了多項先進的防護措施,證明要保障AI並使其正常運作,可能需要新型態的保護措施。

值得注意的是,LLM範圍違規是AI應用獨有的威脅,只要應用程式核心仰賴LLM,而且接受不可靠的輸入,便可能受到類似的攻擊。

微軟也在同一天揭露了該漏洞,僅簡單敘述未經授權的駭客可藉由M365 Copilot的AI指令注入漏洞,透過網路竊取資訊,並說微軟已修補了該漏洞,用戶無需採取任何行動。

熱門新聞

2026-03-06

2026-03-06

2026-03-09