勒索軟體的活動氾濫多年,如今駭客的營運模式也出現變化,從招募打手提供作案工具的租用服務模式(Ransomware-as-a-Service),開始出現新的模式,例如:駭客組織DragonForce改以橫向聯盟(cartel)的模式經營,合作的附屬團體能以自己的名義從事活動。而到了最近,有新的經營模式出現,使得相關攻擊的危害更加嚴重。

例如,今年2月資安業者Kela揭露的勒索軟體駭客組織Anubis,就是這樣的例子,他們使用俄文溝通,於地下論壇RAMP與XSS招兵買馬,尋找3種型態的附屬團體,分別負責勒索軟體攻擊、向受害組織勒索,以及挖掘企業組織初始入侵管道,並以利潤拆分的方式進行合作,如今有其他研究人員也觀察到相關情形,並指出駭客還發展出更具破壞性的手法,對受害組織造成更大的危害。

資安業者趨勢科技發現,Anubis最近在勒索軟體加入了資料破壞工具(Wiper)的功能,一旦攻擊者執行相關參數抹除檔案,受害組織無法透過解密恢復檔案與資料,此舉將對受害組織形成更大的壓力,意圖迫使他們不得不付錢,以便從駭客手上拿回遭到破壞的資料。針對這項發現,研究人員認為代表勒索軟體攻擊出現重大變化。值得留意的是,資料破壞工具並非首度出現,尤其是在烏克蘭戰爭剛開戰的時候,不斷有駭客用於破壞敵對陣營的資訊系統,後來也有勒索軟體被修改之後,因不提供檔案復原機制而形成另類的資料破壞工具,但Anubis的特別之處在於,駭客同時提供了加密及抹除資料兩種不同的機制,這樣的做法相常罕見。

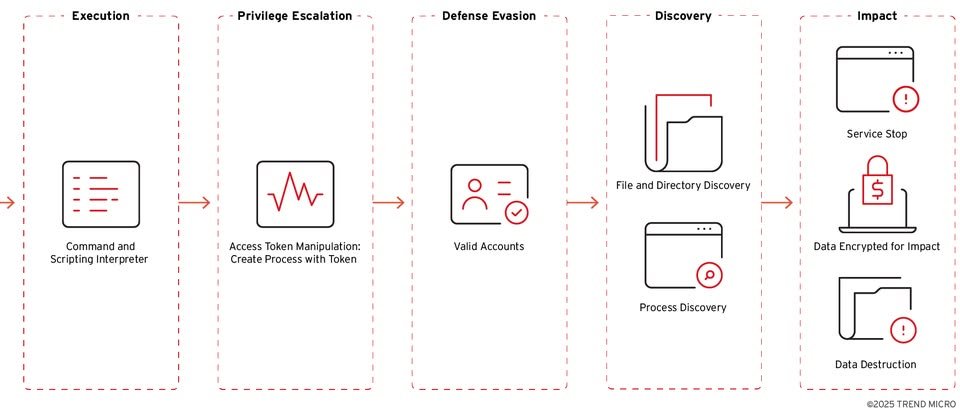

這些駭客如何進行攻擊?他們透過網釣接觸受害組織,成功入侵後執行命令與指令碼的解譯器,並操弄Token與處理程序提升權限、藉由有效的帳號迴避偵測,最終找出想要終止的處理程序,以及欲加密的檔案、資料夾,執行勒索軟體攻擊。

研究人員提及,一旦駭客執行Anubis的資料破壞模式,所有遭到勒索軟體攻擊的檔案雖然看似並未刪除,副檔名也未被更動,但檔案內容皆完全被清除,大小變成0 KB。

另一方面,這些駭客列出的受害組織也逐漸增加,從Kela看到的4個現在增加至7個。研究人員指出,這些駭客攻擊的範圍相當廣泛,涵蓋澳洲、加拿大、秘魯、美國的醫療保健、工程、營造產業,他們認為駭客採取投機主義的做法尋找目標,當目標有利可圖就會對其發動攻擊,而非針對特定國家或產業下手。

熱門新聞

2026-02-20

2026-02-20

2026-02-20

2026-02-23

2026-02-21