以經濟利益為動機的俄羅斯駭客組織FIN7去年攻擊事故頻傳,這些駭客偏好使用SAP應用系統的資安漏洞、也曾使用裸照生成器DeepNude為誘餌散布惡意程式,甚至進一步對其他網路罪犯提供EDR迴避偵測工具,如今他們也甚至與其他駭客共用基礎設施。

資安業者Recorded Future旗下的研究團隊Insikt Group揭露名為GrayAlpha的駭客組織,這些駭客與FIN7有所交集,共用散布惡意酬載的網域名稱及基礎設施架構,藉此於受害電腦植入遠端存取木馬NetSupport RAT並執行。

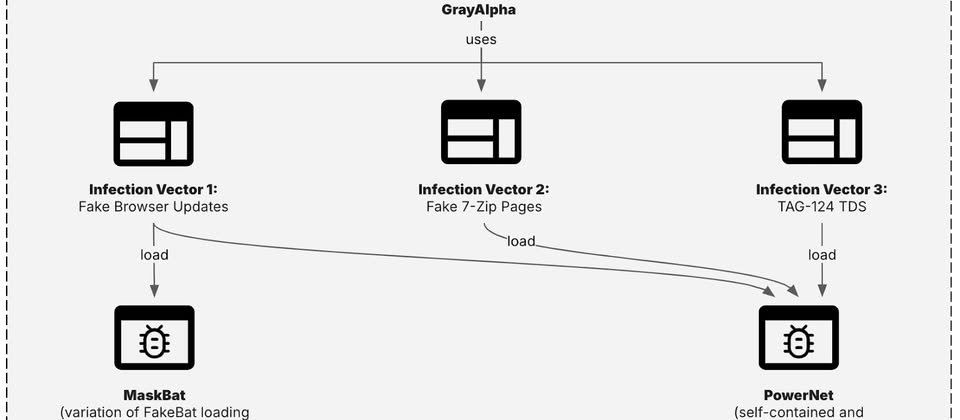

針對駭客散布NetSupport RAT的管道,大致可分成3種,包含使用偽造的瀏覽器更新網頁、冒牌7-Zip下載網站,以及使用名為TAG-124的多層次惡意流量導向系統(TDS),過程中使用自製的惡意程式載入工具,其中一種是以PowerShell打造而成的PowerNet,另一種是與FakeBat相當類似的MaskBat。雖然駭客的攻擊流程大致能分成3種主要管道,但研究人員指出,後續他們只看到冒牌7-Zip下載網站仍處於活動的狀態,且在今年4月駭客還使用了新註冊的網域名稱。

值得留意的是,雖然研究人員表明第一種接觸受害者的管道是「瀏覽器更新」,但駭客也假借其他應用程式或是服務的名義來從事相關活動,這些被冒用的包括:Advanced IP Scanner、Asana、AIMP、Google Meet、LexisNexis、SAP Concur,以及CNN和華爾街日報等新聞媒體。這些網站多半使用相同的指令碼來列管受害電腦的指紋。一旦使用者上當,就有可能將PowerNet、MaskBat下載到電腦,並引發後續感染流程。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-06