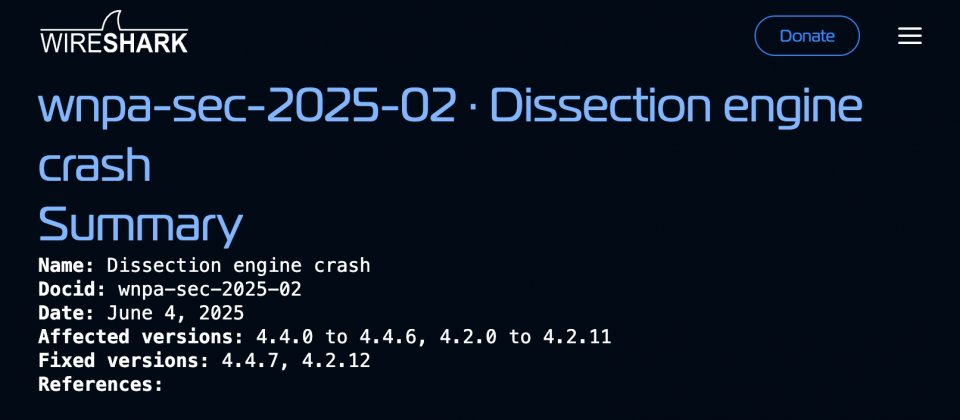

知名開源網路封包解析工具Wireshark修補了高風險安全漏洞CVE-2025-5601,該漏洞影響Wireshark 4.4.0至4.4.6及4.2.0至4.2.11等多個主要版本。根據官方公告,攻擊者僅需注入特製封包至網路,或誘導使用者開啟特製封包檔案,即可能導致Wireshark程式異常終止,造成阻斷服務(DoS)。雖然目前Wireshark官方尚未接獲實際攻擊事件,但仍建議所有受影響用戶儘速升級至4.4.7、4.2.12或更新版本,以避免潛在風險。

本次漏洞源自Wireshark處理封包欄位資訊時,欄位工具(Column Utility)模組存在記憶體操作缺陷。官方透過自動化模糊測試(Fuzz Testing)發現,當系統遇到特定格式的封包或封包檔案,可能導致記憶體寫入越界,進而引發程式崩潰。此問題屬於典型的緩衝區溢位(Buffer Overflow)問題,濫用該漏洞不需複雜攻擊流程,只要將特製資料注入網路,或讓Wireshark開啟惡意封包檔案,都可能觸發崩潰。

Wireshark開發團隊已於官方GitLab專案平臺完成漏洞追蹤與修補,所有相關修補程式已併入主線分支,並於官網公告及CVE資料庫公開。根據漏洞嚴重度評分CVSS 3.1,此漏洞風險等級為高,主要影響尚未升級,以及在安全隔離措施不足的環境中運作的Wireshark。

Wireshark被廣泛應用於企業網路監控、資訊安全事件分析與學術研究,使用者應檢查現有環境所用版本,並儘速部署官方更新,並參考Wireshark官方安全公告、GitLab專案說明及CVE-2025-5601漏洞細節,獲取最新修補資訊及安全指引。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-04

2026-03-02