殭屍網路攻擊事故頻傳,最近資安業者Akamai揭露的事故相當特別,駭客鎖定的目標,竟是在中小企業、教育機構、政府機關相當受歡迎的資安平臺Wazuh。

而在漏洞消息的方面,趨勢科技、Palo Alto Networks修補旗下資安防護產品的漏洞相當值得留意;Acronis、Dell也為備份軟體、NAS作業系統修補重大層級漏洞。

【攻擊與威脅】

開源資安平臺Wazuh重大漏洞遭鎖定,兩個Mirai殭屍網路變種用於攻擊行動

一般而言,殭屍網路攻擊主要鎖定的標的,大多是缺乏資安防護與相關管理的物聯網設備,例如:SOHO或家用路由器、NAS、網路攝影機,利用資安漏洞滲透設備。然而近期有一起攻擊行動相當不尋常,駭客鎖定的標的竟是一套資安系統。

資安業者Akamai揭露專門針對開源資安監控平臺Wazuh的攻擊行動,有兩個殭屍網路Mirai變種自3月下旬鎖定已知的重大層級漏洞CVE-2025-24016而來,入侵並控制Wazuh伺服器。而對於這些殭屍網路的來歷,一個是專門針對物聯網裝置的LZRD(也稱做Morte),另一個是使用義大利語的人士經營的Resbot(Resentual)。

這些殭屍網路不約而同盯上Wazuh重大漏洞並用於攻擊,突顯可能已有不少這類系統直接曝露在網際網路,以及未及時套用新版軟體的現象,使得攻擊者有機可乘,得以利用漏洞來入侵這類資安平臺。

竊資軟體AMOS冒充美國電信業者,針對macOS用戶展開ClickFix網釣攻擊

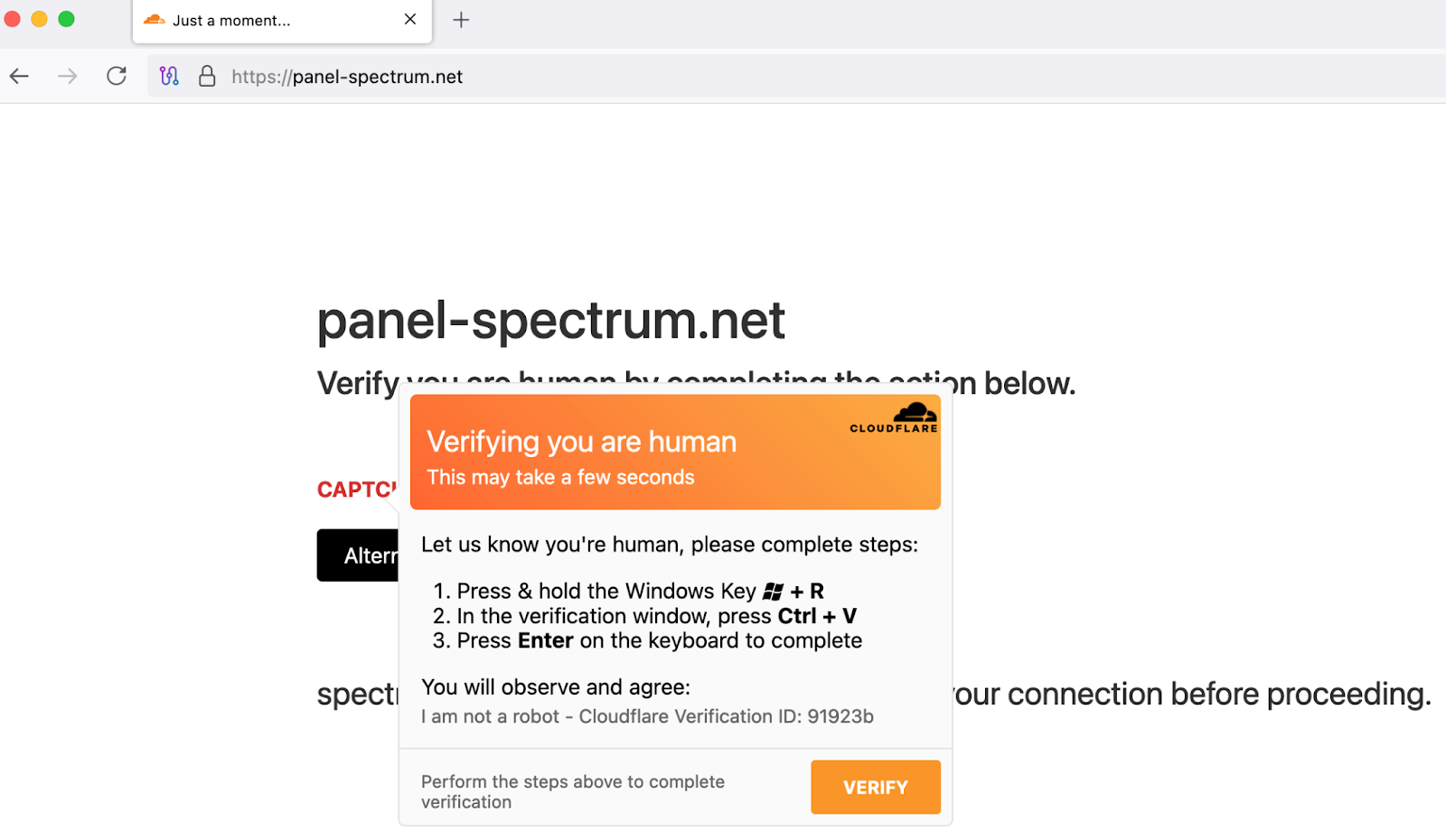

資安公司CloudSEK揭露一波針對macOS用戶的攻擊事件,駭客集團假冒美國電信業者Spectrum註冊相關網域,結合ClickFix網釣流程,散布新版Atomic macOS Stealer(AMOS)惡意程式。攻擊行動自5月下旬開始活躍,駭客設置與Spectrum相關的釣魚網站,誘使受害者下載並執行AMOS惡意程式,進而竊取憑證、瀏覽器快取、加密貨幣錢包及其他敏感資料。

研究人員指出,駭客註冊多個與Spectrum高度相似的假冒網域,誘導用戶進入釣魚網站。網站會引導用戶進行驗證操作,畫面設計模仿常見驗證介面,誘使點擊替代驗證按鈕,實則將攻擊腳本複製到剪貼簿,並要求用戶在終端機執行。

攻擊者在6月初設立偽造的Homebrew軟體庫,利用廣告釣魚誘導以Homebrew為開發工具的開發者誤入假網域,下載並執行惡意安裝腳本,造成AMOS變種程式植入系統。該假冒軟體庫會切換指向真正Homebrew安裝頁面,或攻擊者控制的伺服器,提升釣魚網站的真實性並增加追蹤困難度。

其他攻擊與威脅

◆勒索軟體Fog濫用開源滲透測試工具、員工監控軟體Syteca從事攻擊

◆蘋果iOS零點擊漏洞遭到濫用,間諜軟體Graphite鎖定記者而來

【漏洞與修補】

趨勢科技本周發布產品更新,修補影響端點加密Endpoint Encryption、安全控管平臺Apex Central的多項高風險、重大層級漏洞。

其中,他們一口氣為Trend Micro Endpoint Encryption(EMEE)的PolicyServer元件修補8項漏洞,最嚴重的4項皆為反序列化(deserialization)漏洞,分別被登記為CVE-2025-49212、CVE-2025-49213、CVE-2025-49214、CVE-2025-49217,CVSS風險介於8.8至9.8;對於Apex Central,該公司修補了2項反序列化漏洞CVE-2025-49219及CVE-2025-49220,風險值皆達到9.8。

特別的是,趨勢科技提及多項漏洞相當類似,他們提及CVE-2025-49212、CVE-2025-49213、CVE-2025-49217、CVE-2025-49219、CVE-2025-49220為相似的反序列化漏洞;CVE-2025-49215、CVE-2025-49218為類似的SQL注入權限提升漏洞。

Palo Alto Networks修補安全瀏覽器、SSL VPN高風險漏洞

6月12日資安業者Palo Alto Networks發布7則資安公告,針對旗下的安全瀏覽器Prisma Access Browser、SSL VPN系統GlobalProtect、防火牆作業系統PAN-OS進行修補,其中有兩則被列為高風險的公告內容,特別值得留意。

根據CVSS風險評分,最危險的是該公司為Prisma Access Browser修補的一系列資安漏洞,4.0版風險值達到8.6分,影響136.24.1.93以下版本Prisma Access Browser,他們發布了137.16.2.69版予以修補。這些漏洞總共有12個,大部分源自Google近期發布的Chromium更新,僅有CVE-2025-4233是Prisma Access Browser獨有的弱點。值得留意的是,其中的CVE-2025-4664、CVE-2025-5419,Google在公布漏洞的時候就提及已遭利用的情況。

另一項高風險弱點影響macOS版GlobalProtect用戶,此漏洞登記為CVE-2025-4232,為通過驗證的程式碼注入漏洞,影響6.2、6.3版GlobalProtect應用程式,攻擊者有機會透過macOS版GlobalProtect用戶端程式將權限提升為root,風險值為7.1。

Acronis修補資料保護與備份軟體多個漏洞,包括資料外洩與非授權存取的重大漏洞

主要資料安全與備份軟體供應商之一的Acronis,於6月4日公布旗下主力產品Acronis Cyber Protect的7個漏洞,包括4個重大漏洞(CVSS風險評分達到9.8與10.0),分別會影響Acronis Cyber Protect與其代理程式,並釋出修補。

這7個漏洞中,最嚴重的是3個CVSS嚴重性評分達到10.0的漏洞,包括CVE-2025-30411、CVE-2025-30412與CVE-2025-30416,都是涉及身分驗證不足導致敏感資料外洩與操弄(manipulation),資安新聞網站Cybersecurity Made Easy對CVE-2025-30416另提供額外說明,指出這個漏洞涉及非授權存取。這3個漏洞都會影響到build 39938版本以前的Acronis Cyber Protect 16(含Windows與Linux版),解決方法是升級到Acronis Cyber Protect 16 Update 4。

網路儲存設備Dell PowerScale存在重大漏洞,未經授權攻擊者可存取檔案系統

5月底Dell發布資安公告,指出旗下的網路儲存設備作業系統PowerScale OneFS存在5項資安漏洞,一旦攻擊者成功利用,就能入侵存在漏洞的環境。Dell發布9.10.1.2、9.7.1.8、9.5.1.3版PowerScale OneFS予以修補。

根據CVSS風險評分,這次修補的漏洞當中最嚴重的是CVE-2024-53298,此為網路檔案系統(NFS)匯出功能缺乏授權弱點,未經授權的攻擊者只要遠端存取PowerScale OneFS,就有機會利用,從而導致未經授權的檔案系統存取,使得攻擊者能隨意讀取、竄改、刪除任何檔案。Dell強調攻擊者若是成功利用漏洞,能完整控制PowerScale OneFS,CVSS風險值為9.8。

若是管理員無法即時套用PowerScale OneFS更新,Dell也提供緩解措施,使用特定命令與NFS匯出功能,重新載入每個區域的組態。

其他漏洞與修補

◆AI審核機制可被繞過!研究人員揭露TokenBreak攻擊手法,透過更動單一字元達到目的

其他資安產業動態

◆資安業者Securonix買下威脅情報公司ThreatQuotient

近期資安日報

【6月12日】大型電子商務平臺Yes24遭勒索軟體攻擊引起韓國當地高度關注

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02