為了透過合法掩蓋非法行為,駭客不是濫用合法的雲端服務,就是入侵網站植入惡意程式碼,將其做為散布惡意軟體或從事其他惡意行為的管道,如今有一起大規模網站攻擊行動引起研究人員關注,因為駭客使用了罕見手法隱藏意圖。

此外,鎖定微軟Entra ID的密碼潑灑(Password spraying)攻擊、iOS零點擊漏洞的間諜軟體攻擊事故、駭客兜售Roundcube重大漏洞的利用方法,後續都值得觀察。而在國內的資安事故,聯鈞光電週末發布重大訊息,揭露深度調查的新發現。

【攻擊與威脅】

JavaScript惡意程式碼攻擊行動JSFireTruck橫行,一個月感染逾26萬個網站

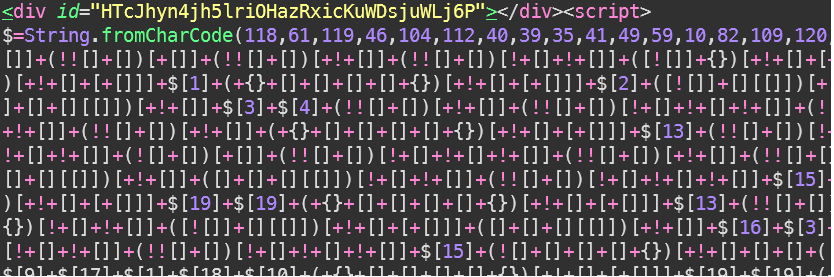

資安業者Palo Alto Networks揭露針對近30萬個網站而來攻擊活動,攻擊者運用JSFuck(研究人員稱為JSFireTruck)手法混淆JavaScript惡意程式碼,並將它們植入受害網站。這種程式碼的組成內容主要是符號,例如:[、]、+、$、{、}等。

資安業者Palo Alto Networks揭露針對近30萬個網站而來攻擊活動,攻擊者運用JSFuck(研究人員稱為JSFireTruck)手法混淆JavaScript惡意程式碼,並將它們植入受害網站。這種程式碼的組成內容主要是符號,例如:[、]、+、$、{、}等。

這些被植入的程式碼,將會檢查網站的引用來源(Website Referrer),一旦發現來源是搜尋引擎,惡意程式碼就會將使用者導向惡意網站,而有可能導致惡意軟體下載、惡意廣告,或是其他濫用流量獲利的行為。但駭客為何要進行上述過濾流程,研究人員並未說明。

研究人員根據遙測的資料進行分析,結果發現,從3月26日至4月25日一個月的時間裡,總計有269,552個網頁被植入JSFireTruck程式碼,這波活動在4月12日達到高峰。

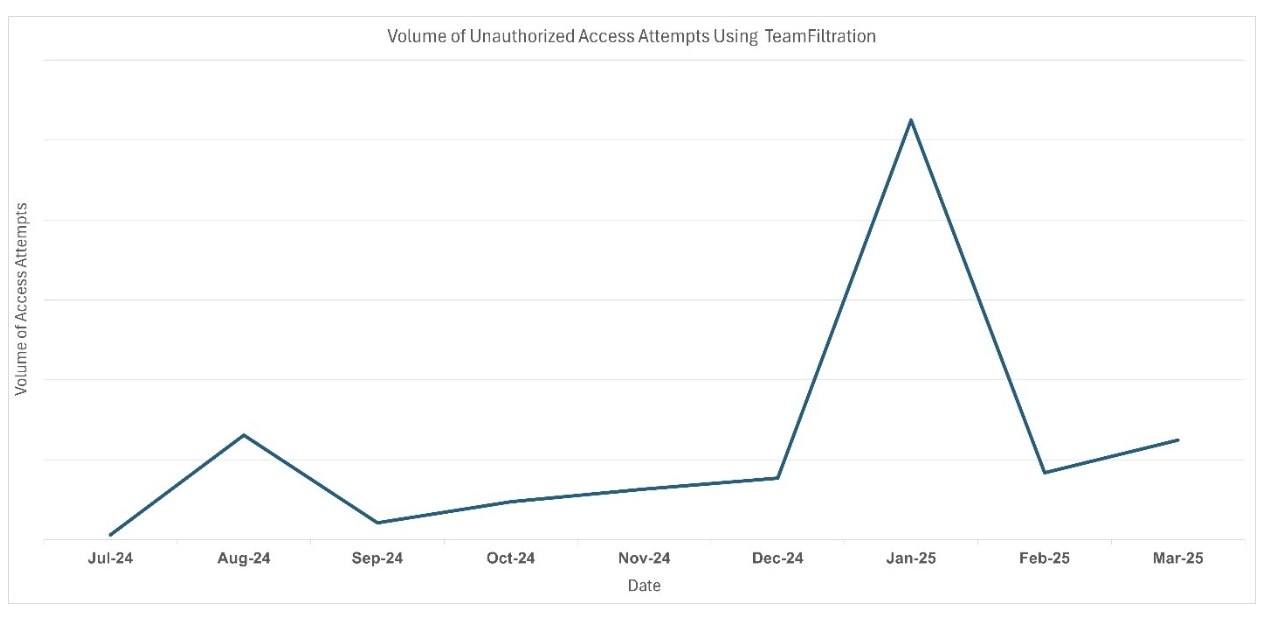

資安業者Proofpoint近日警告,有一起惡意活動UNK_SneakyStrike自去年12月以來,便開始針對微軟雲端身分驗證服務Entra ID發動密碼潑灑(Password spraying)攻擊,影響了數百個組織、逾8萬個使用者帳戶,並有多起成功接管帳戶的案例。

根據Proofpoint的分析,駭客所使用的工具是威脅研究人員於2021年所打造的紅隊演練工具TeamFiltration,該工具具備帳戶枚舉、密碼潑灑、資料汲取,以及透過OneDrive植入後門等能力,原本是要用來進行滲透測試及風險評估,模擬對Azure用戶的攻擊,卻直接被駭客應用於惡意活動。

駭客透過AWS雲端伺服器從不同的地理區域輪番發動攻擊,主要為美國(42%)、愛爾蘭(11%)及英國(8%),以增加追蹤難度。這起攻擊行動在2025年1月達到高峰,當時1天內有16,500個帳戶遭到攻擊。

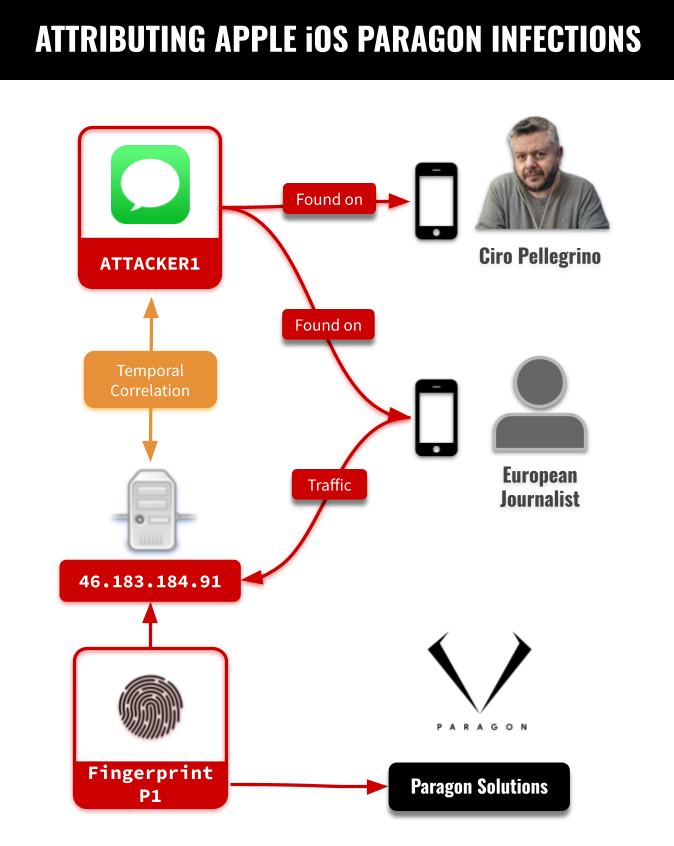

蘋果針對部分iOS用戶發出罕見威脅通知,指稱其裝置遭遇高階間諜軟體攻擊,提醒受影響用戶提高警覺。根據資安研究團隊Citizen Lab最新調查,經技術鑑識後,首次有法證證據確認,至少兩名歐洲記者的iPhone遭濫用iOS零點擊漏洞入侵,悄悄植入以色列Paragon Solutions開發的Graphite間諜軟體。Apple目前已針對該漏洞CVE-2025-43200發布安全更新並加強防護。

蘋果針對部分iOS用戶發出罕見威脅通知,指稱其裝置遭遇高階間諜軟體攻擊,提醒受影響用戶提高警覺。根據資安研究團隊Citizen Lab最新調查,經技術鑑識後,首次有法證證據確認,至少兩名歐洲記者的iPhone遭濫用iOS零點擊漏洞入侵,悄悄植入以色列Paragon Solutions開發的Graphite間諜軟體。Apple目前已針對該漏洞CVE-2025-43200發布安全更新並加強防護。

根據Citizen Lab公布的調查結果,收到蘋果通知的受害者包括一名歐洲知名記者及義大利媒體Fanpage.it主編。團隊對兩臺受害iPhone進行系統日誌及網路流量鑑識,發現這兩臺裝置於2025年1月至2月間執行iOS 18.2.1版本的作業系統,連線至一個與Graphite間諜軟體基礎設施有關的C2伺服器,並留下攻擊者特徵帳號ATTACKER1的iMessage訊息紀錄。研究團隊比對伺服器指紋及既有行為模式,高度確信攻擊來自Paragon Solutions的Graphite產品,且屬於零點擊攻擊,也就是無須用戶互動即可遠端入侵。

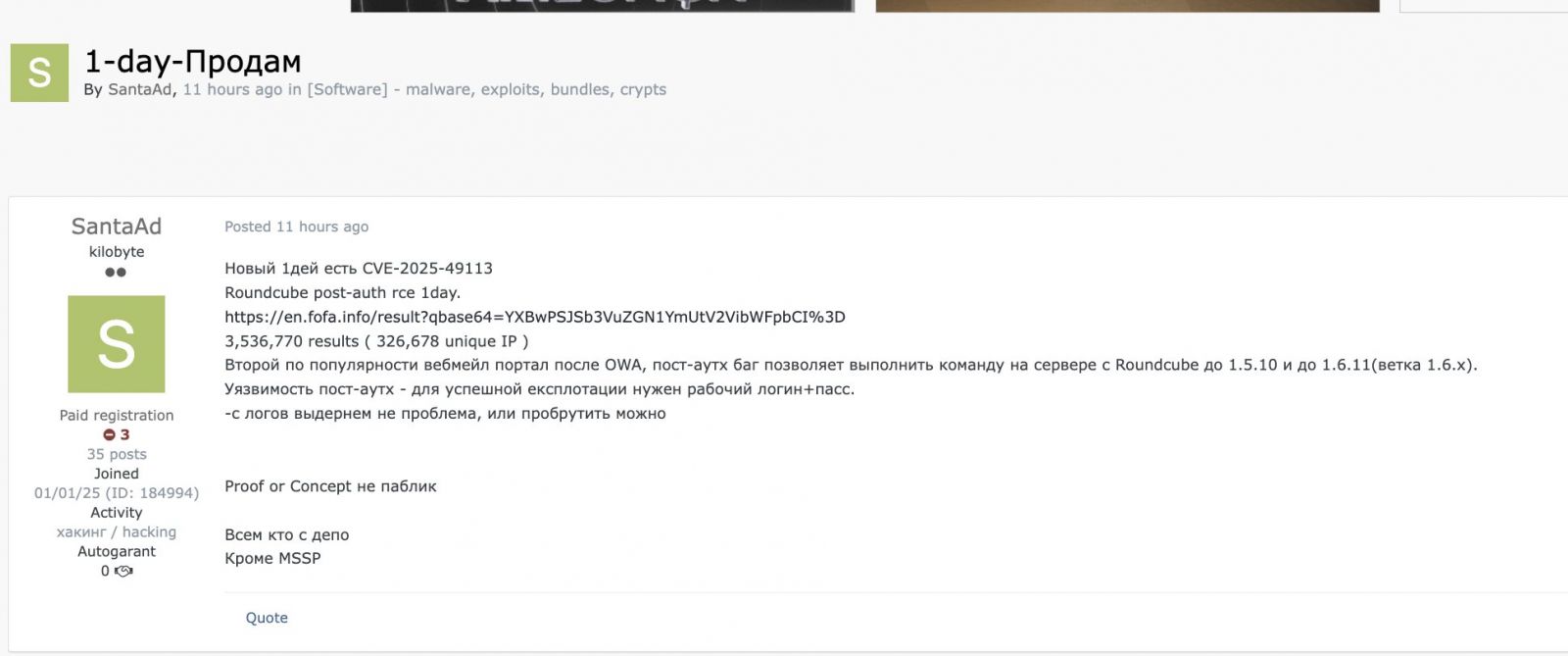

郵件伺服器Roundcube近滿分重大漏洞有駭客於地下市集兜售利用方法,全球仍有近8.5萬臺恐曝險

6月初電子郵件伺服器系統Roundcube發布資安更新,修補風險值達到9.9分的後身分驗證漏洞CVE-2025-49113,通報此事的資安業者Fears Off指出,這項漏洞不僅危險,影響範圍還相當廣泛,攻擊者很快就會將其用於實際攻擊,如今研究人員的推測成真,因為馬上就有駭客在地下市集兜售利用漏洞的方法。

6月初電子郵件伺服器系統Roundcube發布資安更新,修補風險值達到9.9分的後身分驗證漏洞CVE-2025-49113,通報此事的資安業者Fears Off指出,這項漏洞不僅危險,影響範圍還相當廣泛,攻擊者很快就會將其用於實際攻擊,如今研究人員的推測成真,因為馬上就有駭客在地下市集兜售利用漏洞的方法。

CVE-2025-49113是在6月1日揭露,3天後,Fears Off執行長Kirill Firsov在社群網站X提出警告,指出暗網有人在兜售CVE-2025-49113的利用方法,駭客號稱這種手法可用於對全球353.6萬臺郵件伺服器下手,雖然駭客並未公布售價,但Kirill Firsov認為,漏洞掮客可能會以5萬美元的價格買下。

事隔數日(6月9日),威脅監控平臺Shadowserver基金會公布此漏洞曝險的情形,他們在6月8日偵測到有84,925臺郵件伺服器尚未修補,其中以美國、印度、德國最多,分別約有19,500、15,500、13,600臺。

6月9日矽光子及光電封測大廠聯鈞光電發布資安重訊,針對有媒體報導駭客於地下論壇公然兜售竊得資料的情況進行說明,但該公司當時主要是透露他們1月遭受勒索軟體的事故後續處理情形,並認為疑似有資料外洩的情況,該公司後續於13日發布新的重訊表示,經過他們的深入調查,部分檔案遭到駭客竊取,而有可能洩露。

對於遭竊的資料內容為何,聯鈞並未進一步說明,但特別的是,他們呼籲可能利害關係人切勿向駭客購買這些資料,由此看來,外流的檔案內容可能涉及內部機密,或是與其他廠商往來的重要資料。

其他攻擊與威脅

◆大型加拿大航空業者WestJet遭駭,部分內部系統中斷運作

◆即時通訊軟體Discord邀請連結遭濫用,駭客藉此散布AsyncRAT及竊資軟體Skuld

◆勒索軟體駭客鎖定遠端管理軟體SimpleHelp已知漏洞而來

【漏洞與修補】

博通旗下的VMware上周發出安全公告,修補3項網路虛擬化和安全平臺NSX資安漏洞。

這三項漏洞分別為CVE-2025-22243、CVE-2025-22244和CVE-2025-22245,嚴重程度被評為「重要」(important)層級。影響產品包括VMware NSX、VMware Cloud Foundation和VMware Telco Cloud Platform。

受影響產品包括VMware NSX 4.2.x、4.2.1.x、4.1.x、4.0.x、3.2.x;VMware Cloud Foundation 5.2.x、5.1.x、5.0.x、4.5.x;VMware Telco Cloud Infrastructure 5.x、4.x、3.x、2.x。VMware部門已經釋出解決漏洞的更新軟體。

其他漏洞與修補

◆Mitel視訊會議協作平臺MiCollab存在重大漏洞,攻擊者可遠端挾持

近期資安日報

【6月13日】Mirai變種企圖利用重大漏洞綁架資安平臺Wazuh

熱門新聞

2026-03-02

2026-02-26

2026-02-27

2026-02-27

2026-03-02

2026-02-27

2026-02-27