為了利用合法網站做為散布惡意軟體的管道,或是濫用其網路流量進行獲利,駭客在網站埋入惡意程式碼的情況,最近兩到三年越來越頻繁,最近有一起大規模活動引起研究人員的關注。

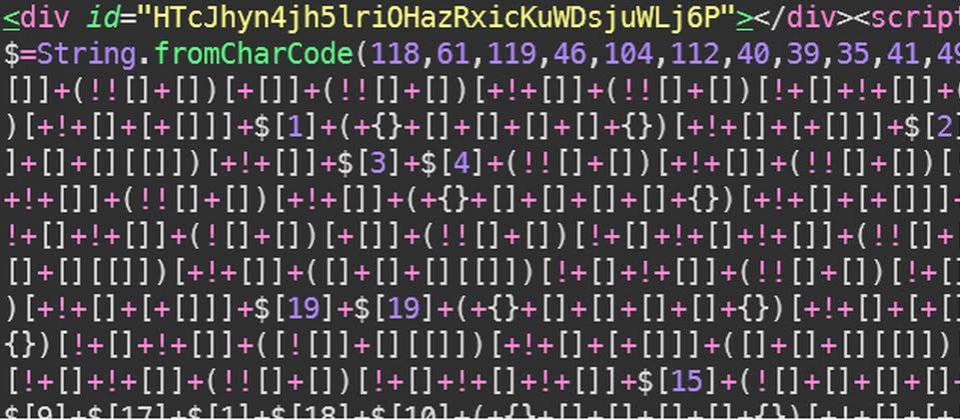

資安業者Palo Alto Networks揭露針對近30萬個網站而來的攻擊活動,當中運用JSFuck(研究人員稱為JSFireTruck)混淆手法處理JavaScript惡意程式碼,並將它們植入受害網站。這種程式碼的組成內容主要是符號,例如:[、]、+、$、{、}等。

這些被植入的程式碼,將會檢查網站的引用來源(Website Referrer),一旦發現來源是搜尋引擎,惡意程式碼就會將使用者導向惡意網站,而有可能導致惡意軟體下載、惡意廣告,或是其他濫用流量獲利的行為。但駭客為何要進行上述過濾流程,研究人員並未說明。

研究人員根據遙測的資料進行分析,結果發現,從3月26日至4月25日一個月的時間裡,總計有269,552個網頁被植入JSFireTruck程式碼,這波活動在4月12日達到高峰。

什麼是JSFireTruck?這是一種源自於JavaScript混淆手法JJEncode的變種,約於2012年出現,當中僅使用前述提及的6種ASCII符號字元(JJEncode使用18個字元)。由於只使用特定的符號字元呈現,因此資安系統可能難以察覺其埋藏的意圖。

這種手法同時濫用JavaScript的資料類別強制轉換(Type Coercion)機制,此機制主要在程式語言執行運算的過程裡,用於將不同類型的資料轉換成能夠相容的型態,以避免產生錯誤,而駭客藉由這種轉換機制,用6種符號拼湊出特定的字元,以產生數值0為例,研究人員使用了三個字元+[];數值1則是+!![]。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02