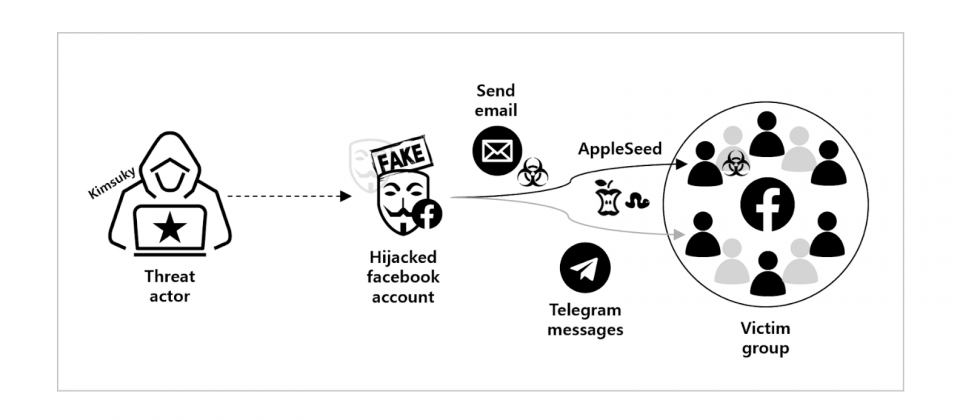

與北韓關聯的Kimsuky駭客組織被揭露利用臉書、電子郵件與Telegram等三重社交通道,對韓國本地涉北韓議題的異議人士、人權工作者及志工團體發動高度客製化的釣魚攻擊。根據韓國資安廠商Genians的調查,Kimsuky駭客組織近期攻擊範圍已從政府及國防單位,擴大至脫北者支援團體、NGO與公民運動參與者,導致相關人士面臨資訊外洩與個資遭監控的風險。

Kimsuky攻擊手法以社交工程為主,駭客通常先在臉書上建立與目標背景相似的假帳號,例如冒用宗教組織志工、脫北者志工或具學術背景的人士,主動向涉北韓議題的個人或團體發出好友邀請,並在取得對方信任後,展開訊息互動。

針對這類敏感議題的受害者,駭客會以志工招募、活動交流等名義,主動分享聲稱與脫北者救援相關的文件或連結,這些檔案實則暗藏惡意程式,且多以韓國常見的EGG壓縮格式或JSE腳本檔案傳送,需在Windows環境透過特定壓縮工具解壓與執行,降低在手機或雲端資安掃描時被發現的機率,同時也挑戰一般Windows環境的防護設定。

駭客進一步於取得受害者信任後,會要求提供電子郵件,透過郵件寄送第二波攻擊檔案或惡意連結,當電子郵件及手機號碼同時掌握時,則可能進一步透過Telegram或其他即時通訊軟體接觸受害者,進行多管道且持續的攻擊。

Kimsuky使用的惡意程式們具備多層次的解碼與反偵查能力,例如AppleSeed變種,駭客利用JSE腳本在執行時先釋出誘餌PDF檔案,讓使用者誤以為開啟的是正常文件,實際上則在背景安裝經過VMProtect包裝的惡意DLL。這個DLL會註冊以自動啟動,長期監控系統、蒐集資訊、檢查權限,並具備遠端下載及執行指定指令的能力,資料傳輸則採用RC4與RSA加密,並以一般PDF檔案偽裝,將蒐集到的資料上傳至C2伺服器,使得防禦端更難追查來源。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-02

2026-03-05