殭屍網路綁架的目標,通常是缺乏定期修補、存在已知漏洞的家用路由器、網路攝影機、NAS、防火牆等小型連網設備,但近期這樣的態勢出現了變化,6月上旬資安業者Akamai揭露有兩個殭屍網路鎖定開源資安監控平臺Wazuh而來,利用重大漏洞CVE-2025-24016(CVSS風險9.9分)攻陷及控制Wazuh伺服器,有其他駭客組織跟進,鎖定開源AI開發平臺的重大漏洞來綁架主機。

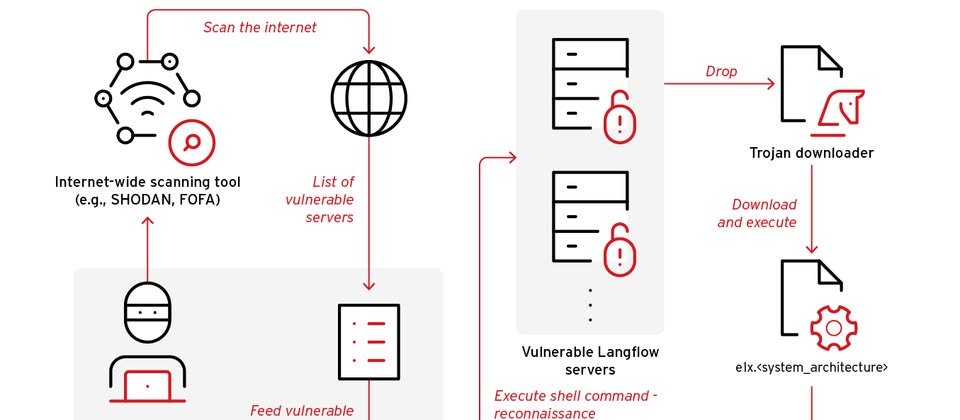

資安業者趨勢科技揭露名為Flodrix的殭屍網路,駭客鎖定的目標,是大型語言模型(LLM)應用程式開發平臺Langflow,他們透過網路掃描、尋找存在重大漏洞CVE-2025-3248的伺服器下手,並運用公開的概念驗證程式碼(PoC)而奪取遠端Shell的存取權限,得逞後攻擊者於受害主機下達bash命令進行偵察,然後將結果回傳C2伺服器。

接著,駭客於受害主機下載、執行殭屍網路病毒Flodrix,一旦此惡意軟體成功完成部署,並與C2伺服器建立連線,攻擊者就能透過TCP連線下達命令並發起各種分散式阻斷服務(DDoS)攻擊。

Langflow是以Python開發而成的圖形化應用程式開發工具,用戶可透過圖形化的操作流程快速建立AI工作流程,而無須自行撰寫大量程式碼,能以此建立ChatGPT外掛程式與聊天機器人、文件問答系統、多代理程式協作流程,或是快速原型設計與AI應用實驗。此開源專案相當受到歡迎,在GitHub儲存庫獲得逾7萬個星星。

而這次駭客利用的漏洞CVE-2025-3248,開發團隊於今年3月發布1.3.0版Langflow修補,影響1.2.x所有版本,風險值達到9.8分。這項漏洞發生的原因,在於Langflow平臺處理程式碼驗證的過程,缺乏適當的安全控管,攻擊者可透過未受到認證及保護的API端點提交特製Python程式碼,然後利用裝飾器(Decorator)或預設參數中的表示式,在功能函數尚未執行之前觸發想要執行的程式碼。值得留意的是,美國網路安全暨基礎設施安全局(CISA)5月初已將CVE-2025-3248列入KEV資料庫,意味著此漏洞已被用於實際攻擊行動。

針對Flodrix的發展歷程,趨勢科技的分析認為這是以名為LeetHozer的殭屍網路家族為基礎進行改良、變種,採用多種隱身手法,本身包含自我刪除的機制,企圖大幅降低留下的證據並迴避偵測。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-06