大型雲端服務供應商AWS在美國費城舉辦年度資安會議re:Inforce 2025,會中不僅揭露了該公司在身分安全發展的最新成果,並強調現今企業若要讓資安基礎穩固,必須採取更簡便且具擴展性的做法。

在資安事故方面,伊朗國有銀行Bank Sepah因遭網路攻擊導致服務停擺是國際焦點;而在國內,有資安業者追蹤假冒國稅局的網釣攻擊事故,公布最新的調查結果。此外,兆勤防火牆與TP-Link路由器於2年前公布及修補的資安漏洞,傳出被用於實際攻擊。

【攻擊與威脅】

伊朗大型國有銀行Bank Sepah傳出遭駭造成服務停擺,駭客聲稱摧毀所有資料

6月13日以色列對伊朗發動名為「獅子崛起行動(Operation Rising Lion)」的軍事行動,展開大規模空襲,企圖剷除伊朗持有的核子武器,伊朗也發動代號為「真實承諾III(True Promise III)」的大規模攻擊回應,向以色列多個目標發射超過150枚彈道飛彈、100架無人機,雙方再度引爆戰火,而在此同時,傳出以色列駭客也對伊朗發動網路攻擊,癱瘓當地銀行的運作。

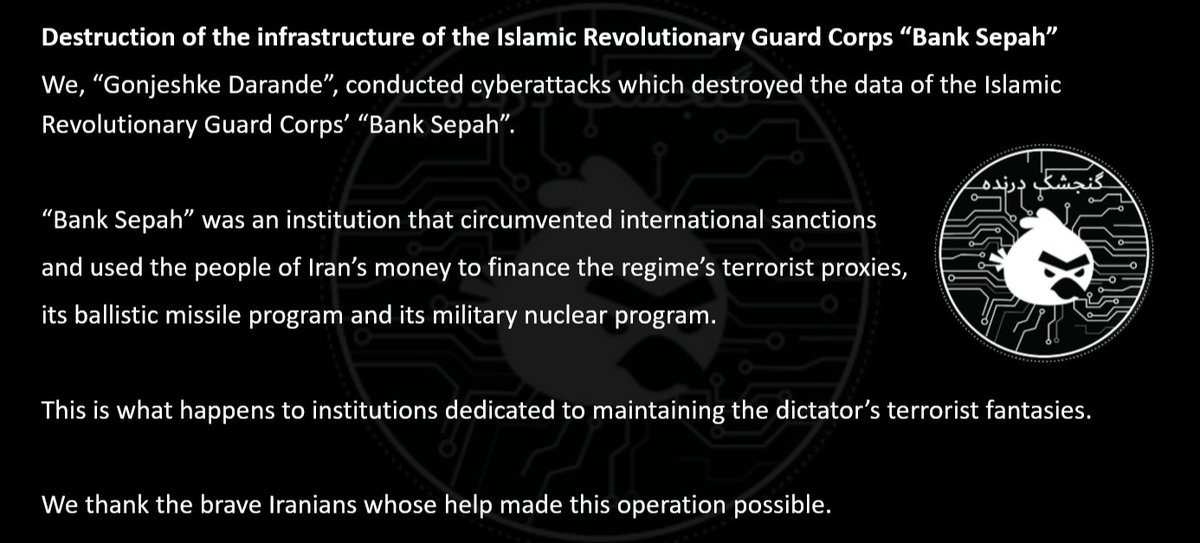

根據伊朗國際電視臺(Iran International)的報導,伊朗大型國有銀行Bank Sepah遭遇網路攻擊,幾間分行因此被迫暫停營業,客戶無法存取銀行帳戶,由Kosar與Ansar與伊朗軍方有關的兩家金融業者發行的金融卡,也出現無法使用的現象。有當地記者Ariel Oseran拍下ATM暫停服務的畫面,螢幕上顯示ATM目前尚未連線的錯誤訊息。

究竟攻擊者的身分為何?與以色列有關的駭客組織Predatory Sparrow(亦稱Gonjeshke Darande)於社群網站X聲稱是他們所為,已破壞Bank Sepah的基礎設施並摧毀相關資料。特別的是,他們還感謝勇敢的伊朗人協助犯案。

駭客假冒政府機關與商業夥伴,在臺灣散布惡意軟體HoldingHands RAT、Gh0stCringe

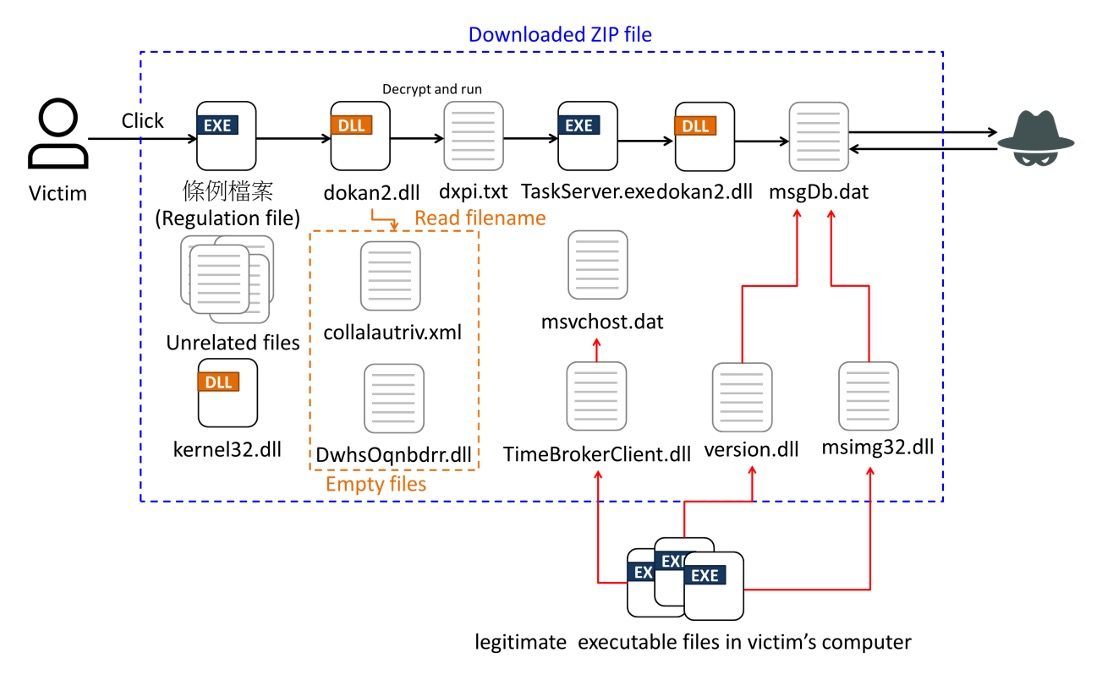

今年1月資安業者Fortinet發現惡意程式Winos 4.0的活動向臺灣擴散,駭客假借國稅局的名義寄送釣魚信,以抽查稅務為由鎖定公司財務主管而來,後續資安署也在2月份的資通安全網路月報提及類似的攻擊事故。如今研究人員提出警告,這起攻擊活動似乎仍在持續進行。

Fortinet持續追蹤相關攻擊事故,於今年3月找到後續活動的惡意程式與釣魚郵件,但駭客不光冒充國稅局或財政部,也有佯裝其他政府部門或商業夥伴的情況,他們使用稅收、養老金、發票等名目為誘餌,引誘收信人開啟附件或是連結,一旦收信人照做,電腦就有可能被植入惡意程式,除了Winos 4.0,這些駭客也使用源自於Gh0st RAT的惡意軟體HoldingHands RAT(Gh0stBins)與Gh0stCringe。

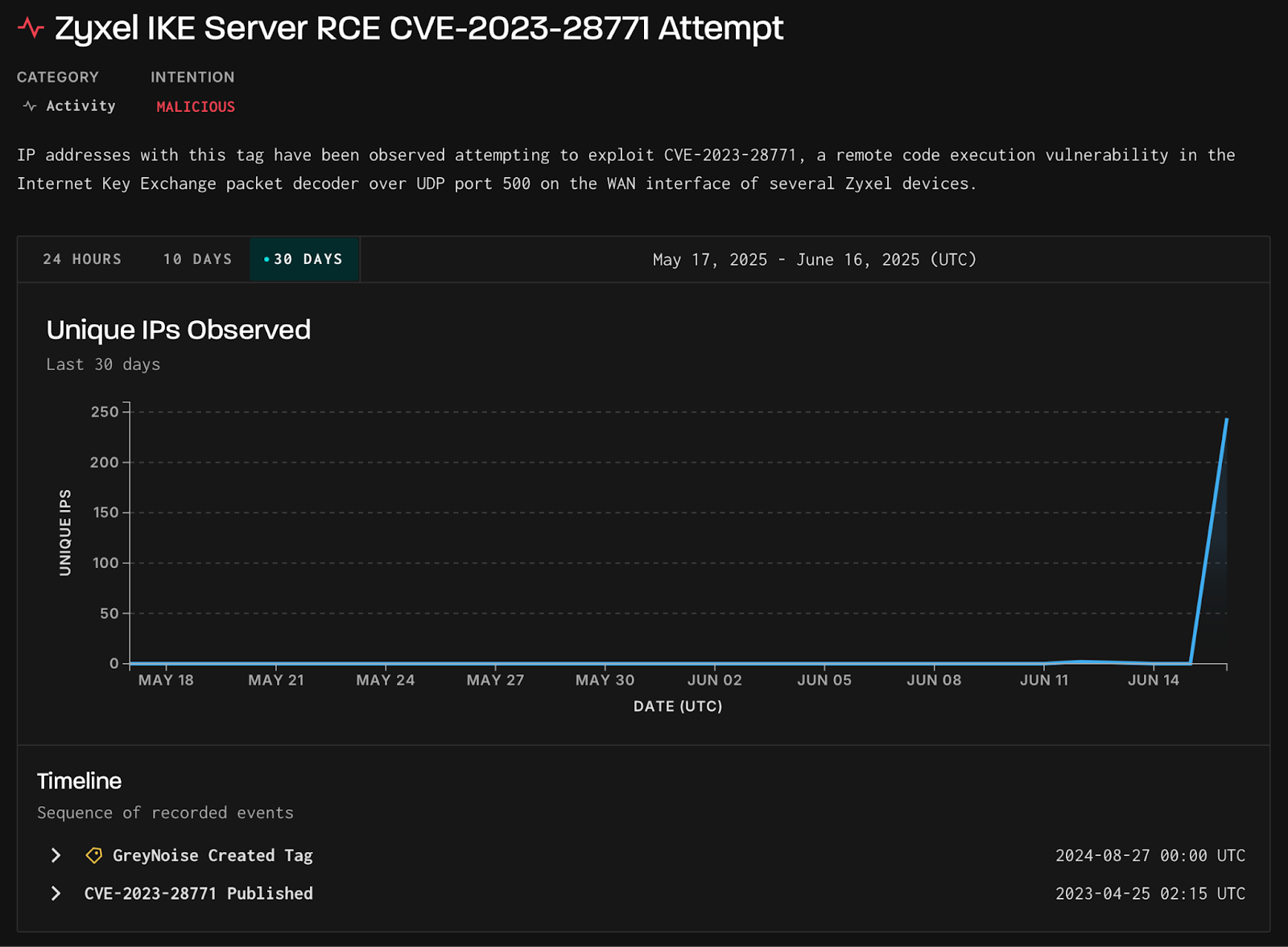

兩年前兆勤科技(Zyxel Networks)修補防火牆設備重大層級的CVE-2023-28771,此為遠端程式碼執行(RCE)漏洞,影響兆勤網路金鑰交換(IKE)封包解密過程,CVSS風險達到9.8(滿分10分),不久後駭客用於散布殭屍網路程式Mirai,丹麥更傳出有超過20家能源關鍵基礎設施遭遇漏洞攻擊,如今再度出現有人試圖尋找尚未修補的防火牆下手的情況。

威脅情報業者GrayNoise提出警告,駭客於6月16日試圖利用這項漏洞,他們透過244個IP位址想要滲透到目標設備的UDP 500埠,攻擊目標涵蓋美國、英國、西班牙、德國、印度。駭客使用的IP位址疑似皆位於美國,且使用Verizon Business基礎架構。研究人員指出,由於這次攻擊者透過UDP 500埠利用CVE-2023-28771,有可能進行欺騙,因此這些被發現的IP位址無法反映實際的攻擊來源。

美國網路安全暨基礎設施安全局(CISA)近日警告,路由器大廠TP-Link多款產品2023年的漏洞CVE-2023-33538,已出現攻擊或濫用活動,他們已將這項漏洞列入已遭利用漏洞列表(KEV),並要求聯邦機構於7月7日前完成修補。

此漏漏可被用於命令注入,攻擊者可利用/userRpm路徑下的WlanNetworkRpm元件執行惡意指令,影響TP-Link三款家用或小型企業路由器產品,包括TP-Link TL-WR940N V2/V4、TL-WR841N V8/V10,以及TL-WR740N V1/V2。

其他攻擊與威脅

◆臺北市公有場地租借系統驚傳遭受網路攻擊一度癱瘓,幕後首腦竟是網球教練

【漏洞與修補】

IBM修補IBM i平臺備份服務漏洞,包括提升權限與惡意存取的重大漏洞

6月13日IBM揭露與修補大型主機IBM i作業系統平臺有關的漏洞,受此影響的產品,受此影響的產品,主要是針對IBM i 7.4與IBM i 7.5這兩個版本主機系統的備份還原與媒體服務(Backup Recovery and Media Services,BRMS),並釋出修補。

這個漏洞的編號是CVE-2025-33108,CVSS評分達到8.5,屬於高度嚴重等級的弱點,擁有編譯(compile)或還原程式權限的使用者,可透過這個漏洞擅自擴張其不應具備的權限,因此,攻擊者能經由這個空隙,以使用者控制的程式碼存取系統元件。

其他漏洞與修補

◆HashiCorp Nomad存在ACL查詢漏洞,若不處理攻擊者恐用於提升權限

其他資安防禦措施

【資安產業動態】

AWS身分安全再進化!率先強制所有帳戶Root使用者啟用MFA,邁向更易實踐的資安設計

落實Security by Design(設計即安全),已成為支撐現代企業發展的關鍵課題。作為全球三大雲端服務供應商之一,AWS於17日在美國費城舉辦年度資安會議re:Inforce 2025,會中不僅揭露了該公司在身分安全發展的最新成果,更強調企業現今需要更簡便且具擴展性的方法,才能讓資安基礎更加穩固。

落實Security by Design(設計即安全),已成為支撐現代企業發展的關鍵課題。作為全球三大雲端服務供應商之一,AWS於17日在美國費城舉辦年度資安會議re:Inforce 2025,會中不僅揭露了該公司在身分安全發展的最新成果,更強調企業現今需要更簡便且具擴展性的方法,才能讓資安基礎更加穩固。

為了因應持續變化的攻擊態勢,AWS副總裁暨資安長Amy Herzog表示,Secure by design一向是他們秉持的重要核心概念,特別是在身分識別與存取管理(IAM)領域,成為現場矚目焦點,因為Amy Herzog宣布一項重大進展:「AWS已率先針對所有帳戶的Root使用者強制啟用多因素驗證(MFA),成為全球首家採取此項強制措施的雲端服務供應商。」

近期資安日報

【6月17日】新興勒索軟體脅迫受害組織付錢出現新手法,藉由抹除檔案內容進行施壓

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09