【美國費城直擊】落實Security by Design(設計即安全),已成為支撐現代企業發展的關鍵課題。作為全球三大雲端服務供應商之一,AWS於今(17)日在美國費城舉辦年度資安會議re:Inforce 2025,會中不僅揭露了該公司在身分安全發展的最新成果,更強調企業現今需要更簡便且具擴展性的方法,才能讓資安基礎更加穩固。

為了因應持續變化的攻擊態勢,AWS副總裁暨資安長Amy Herzog表示,Secure by design一向是他們秉持的重要核心概念,這讓他們在技術、控制措施與實踐上,都能扮演產業的領先角色。

而要徹底落實這件事,資安文化會是一大關鍵,我們去年看到AWS已經強調此點,因為有了資安文化,才能促使組織優先從資安角度考量。

今年,AWS揭露了更進一步的發展策略,我們可以歸納出兩大重點:

(一)AWS不僅是要「落實」Secure by Design,更是朝「更容易落實」邁進,因此需要找出更簡單、更具擴展性的方式。

(二)任何事都要優先從資安出發,在產品開發的每一層與每一個階段都應貫徹Secure by Design。

特別是在身分識別與存取管理(IAM)領域,成為現場矚目焦點,因為Amy Herzog宣布一項重大進展:「AWS已率先針對所有帳戶的Root使用者強制啟用多因素驗證(MFA),成為全球首家採取此項強制措施的雲端服務供應商。」

Amy Herzog進一步說明,這不僅是去年底AWS IAM加入根帳號憑證(Root Credentials)集中管理,以及根帳號登入Session監控的延續。還包括MFA機制支援FIDO2與passkey,讓使用者可採用高強度的無密碼MFA驗證。甚至,為了降低因設備遺失導致鎖帳的風險,AWS還支援每個Root或 IAM使用者可綁定最多8個MFA裝置。

Amy Herzog強調,這突顯AWS響應美國CISA所推動的「Secure by Design」倡議,並不止於口號,而是採取實際行動,並且已經相當重視Secure by Default(預設即安全)的概念,讓身分存取控管在預設情況下,就套用最佳安全實務。

如今,AWS不僅持續擴大這項政策,並將目標放在要讓落實可以變得更加容易。

強化最小權限原則管理,需要建立更容易實踐的機制

「建構以身分優先(identity-first)的安全策略」,是AWS今年強調的核心主軸之一,為此,該公司也揭露了在身分識別與存取管控領域的最新發展。例如,Amy Herzog公布了一項重要新功能,呼應了「更容易落實設計安全」的發展態勢,那就是AWS在IAM Access Analyzer所新增的內部存取發現功能。

Amy Herzog強調,身分與存取管控(IAM)不僅是資安的一環,更是所有安全控制的基石。然而,隨著企業規模與業務成長,IAM系統的管理複雜度也大幅提升。

例如,從規模來看,以AWS IAM為例,目前在全球處理的API呼叫已達每秒12億次,數量相當驚人,因此,AWS先前已經構建一種策略語言(policy language)驅動IAM的方式,來因應這樣的處理規模。

但是,從複雜程度來看,早期IAM的管理仍面臨巨大挑戰,因為企業需要預先設計繁瑣的權限策略。

這讓AWS意識到問題的存在:若要正確設定權限將是一個持續的過程,而不是一次性的任務,管理者幾乎不可能預先確切清楚所需的權限程度。

因此,AWS在前幾年推出IAM Access Analyzer並持續改進,從識別並移除最近未使用的角色、使用者與權限,到新增政策驗證與強化規則檢查,並且還能根據CloudTrail日誌自動產生最小權限的政策。

如今到了2025年的此刻,他們更是新推出名為內部存取發現(Internal access findings)的新功能。

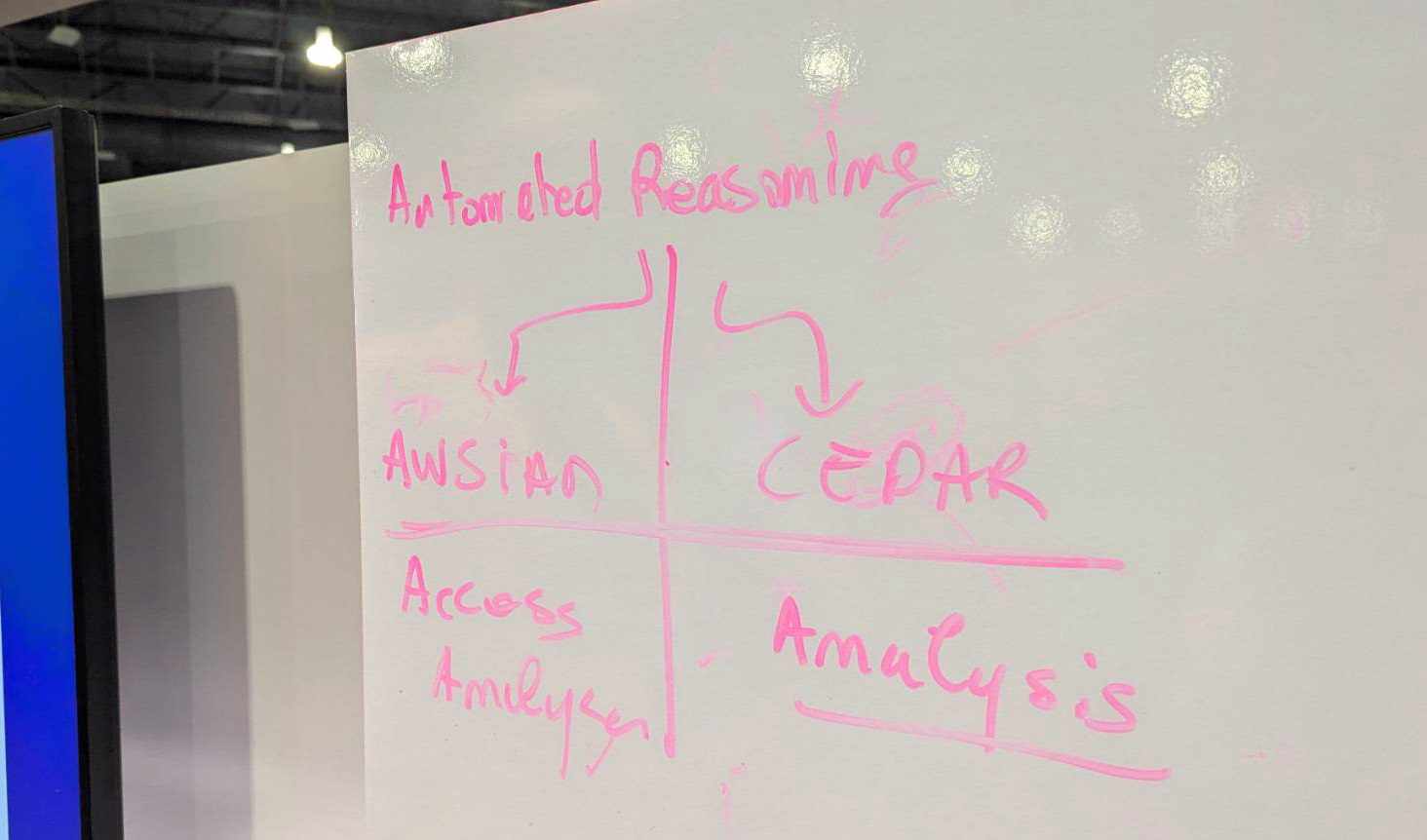

這項新功能的特色在於,可依據組織內多個管理政策(如 SCP、資源政策、身分政策),讓系統自動推理(Automated reasoning)整體設定,確認是否足夠安全,找出潛在風險,甚至提供建議。

因此,它能分析角色、使用者對個別S3儲存桶、PCI資料等關鍵資源的存取權限,並將存取檢視結果整合到單一儀表板。所以我們可以清楚看出,此項新的強化機制,其目的就是要協助企業更有效實踐 「最小權限原則」。

消除長期憑證風險,應改採臨時存取機制

另一個身分安全的重要議題,Amy Herzog指出,我們需要消除長期憑證(long-term credentials)的風險。

她解釋,由於長期憑證的效期很長久,攻擊者發現並濫用的機會就越高。雖然定期輪換憑證是降低風險的基本做法,但AWS強調應透過IAM提供的臨時憑證與角色存取機制,來取代傳統長期憑證,將可確保每次存取的最小權限。

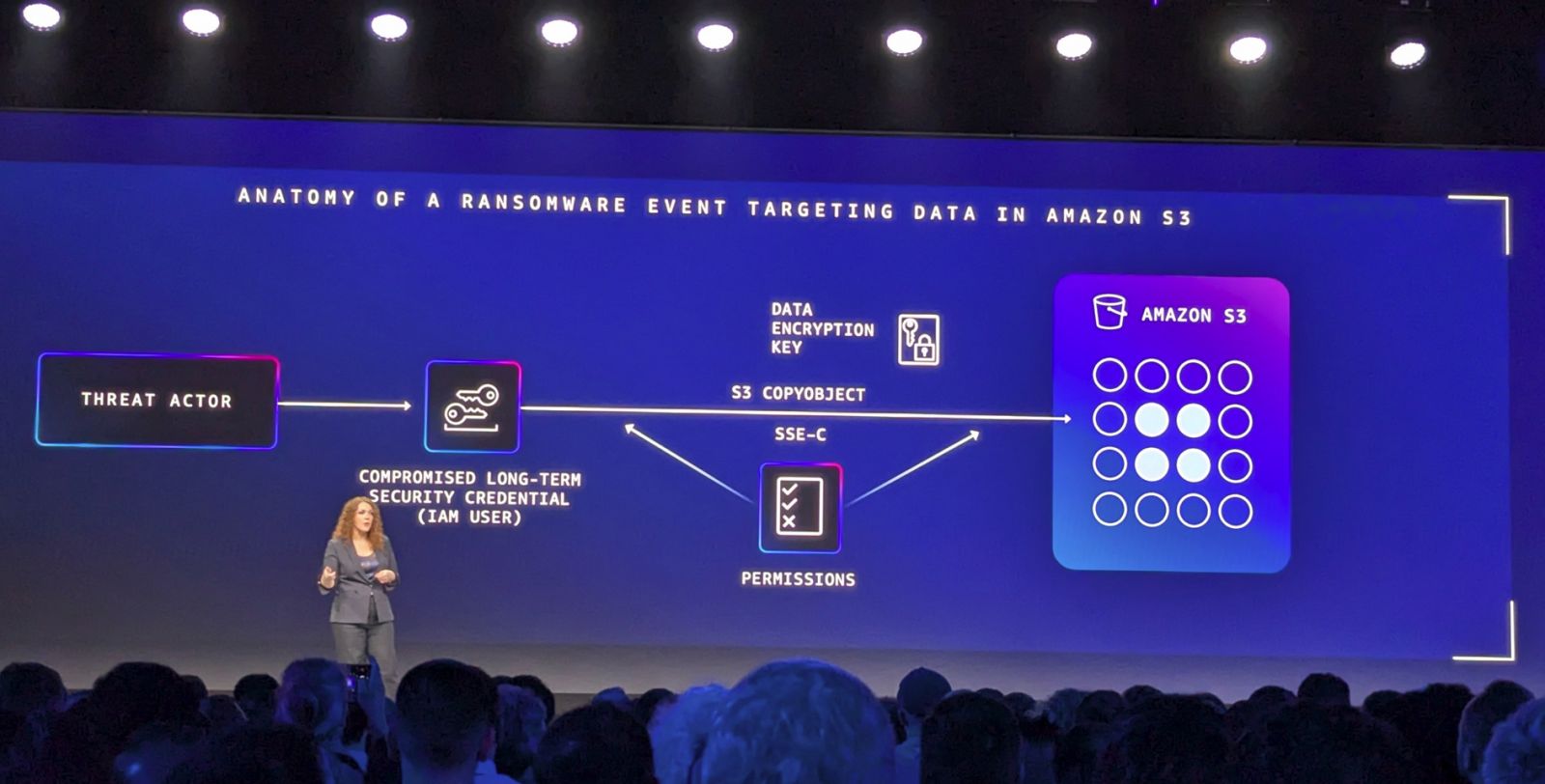

為了喚起大家對這方面風險的認識,Amy Herzog特別分享近期一起資安事件,她指出,攻擊者就是透過竊取或取得外洩的長期憑證,對AWS客戶發動攻擊。此次攻擊案例的關鍵在於,攻擊者濫用了平臺本身的SSE-C加密機制,該機制允許客戶使用自有金鑰,並透過AES-256演算法對Amazon S3物件進行加解密。

然而,攻擊者濫用此機制,利用新的自有金鑰重新加密S3物件,導致原本的金鑰無法再解密資料,使客戶無法存取自身資料,攻擊者以此惡意加密並向受害者索討贖金。

面對這樣的威脅,AWS祭出主動偵測手段,以辨識並防止可疑的加密行為,在過去五個月內,AWS已阻擋多達9.436億次的未經授權S3物件加密嘗試,這在在顯示攻擊者已有相當大規模的行動。因此,Amy Herzog強烈提醒,若企業能全面淘汰固定使用的長期憑證,並改用臨時存取機制,將能大幅降低被濫用的機率,因為憑證一旦過期,將無法被重複使用,自然降低攻擊面。

ACM憑證管理新突破,支援匯出公開SSL/TLS憑證

另一項在憑證(Certificate)管理方面的重要進化,恰好是臺灣近期關注的焦點。

Amy Herzog指出,數位憑證管理一直是項挑戰,多年前AWS也就推出AWS Certificate Manager(ACM)服務,可簡化這方面的管理、部署、續訂與金鑰儲存的過程。

如今這項服務也有全新功能發布,開始支援「可匯出型公開SSL/TLS憑證」。特別的是,此宣布獲得現場許多與會人士的掌聲。

此項匯出功能,打破以往ACM簽發公開憑證,或匯入第三方CA簽發的憑證,只能用於AWS整合服務中的限制。

對於AWS用戶來說,這不僅降低了憑證簽發的實作門檻,減少手動管理憑證流程的複雜與風險,更是擴展了憑證管理的適用範圍,讓其安全設計不再被特定平臺綁定。

簡化安全管理流程,監控、防護與威脅偵測亦有升級

此外,AWS在本次大會其實發表多項重要功能,也都與簡化安全管理流程有關。

例如,在資安監控方面,AWS Security Hub的進化,也是本場大會的一大亮點。這是因為,過去Security Hub雖然能集中呈現各項服務的Alert警告,但用戶仍需手動分析、過濾大量獨立的事件。

如今全新AWS Security Hub預覽版本推出,這項服務的功能變得更為全面,如同安全指揮中心一般,當中能將不同類型的安全警報與漏洞資訊進行關聯分析,涵蓋GuardDuty、Inspector、Macie、Security Hub等安全功能。

更重要的是,新的Security Hub介面可將分析出的關鍵安全問題,直接呈現儀表板上,幫助企業找出優先處理順序,而且控制介面也重構為五大區塊,包括Exposure、Threats、Vulnerabilities、Posture management、Sensitive data,讓企業在雲端安全態勢管理上可以更為直覺且簡易。

至於DDoS防護方面,AWS Shield現在具備更直覺的儀表板介面,可將問題依嚴重程度標示出來,並且提供逐步操作指南,幫助客戶快速修復問題。

還有威脅偵測方面,Amazon GuardDuty現在已擴大偵測範圍,總算可以涵蓋Amazon Elastic Kubernetes Service(Amazon EKS)上的容器化應用程式,並藉此提升偵測效能,有助於讓資安團隊更快調查,減少發現潛在威脅的花費時間。

值得一提的是,在AWS IAM政策語言之外,兩年前AWS曾開源一套Cedar政策語言,不過,兩者在設計目的、應用範圍與特性上,存在顯著差異。例如,前者以管理AWS資源存取為設計目標,Cedar則被設計為通用的存取控制政策語言。而在本場大會前一天,我們注意到,AWS新宣布開源Cedar Anaysis,根據展會現場工作人員的說明,這同樣是具備上述所提的自動推理能力的工具,可讓希望確保授權策略正確性的開發人員,或是探索這方面的研究人員,也能進一步應用或貢獻。

在身分安全領域,還有一個領域是稱之為CIAM的客戶身份與存取管理,也就是Customer Identity and Access Management,其核心在於管理外部客戶而非內部員工的身份與存取權限。過去我們知道微軟有AD B2C的方案,市場上也還有Auth0(已被Okta併購)等專注此領域的業者,而在AWS re:Inforce 2025大會上,我們注意到AWS在CIAM方面也有布局,其中一場工作坊就是帶領與會者操作Amazon Cognito,體驗這款CIAM方案的新功能。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-04

2026-03-02

.jpg)

.png)