卡巴斯基GReAT團隊發現駭客鎖定熱門生成式人工智慧應用熱潮,透過假冒DeepSeek-R1語言模型安裝程式的Google廣告,散布名為BrowserVenom的新型惡意木馬,專門劫持受害者瀏覽器流量,並竊取個人資料。

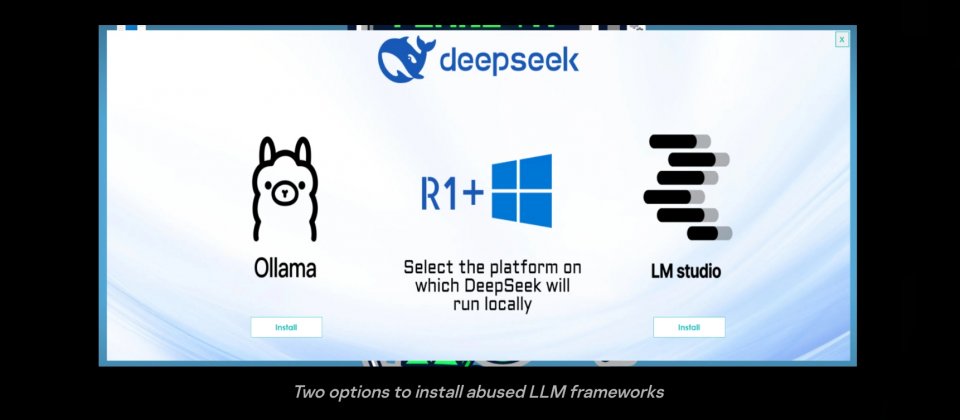

根據研究人員的調查,攻擊者利用Google搜尋廣告,將針對DeepSeek R1關鍵字所建立的釣魚網站推至搜尋結果頁面頂端。該網站外觀與DeepSeek官方網站極為相似,並會依據訪客作業系統顯示相對應的介面,進一步提升誘騙成功率。以Windows用戶為例,進入釣魚網站後會僅出現Try now按鈕,點擊後則會出現CAPTCHA防機器人驗證頁面,實際上相關驗證機制均以JavaScript混淆程式碼實作,目的是過濾自動化工具,提高釣魚精準度。

當用戶完成CAPTCHA步驟後,網站提供名為AI_Launcher_1.21.exe的假DeepSeek安裝程式供下載。研究人員進一步分析這個安裝程式後發現,檔案內嵌多層惡意行為,首先,安裝程式會偵測並嘗試將受害者目錄排除於Windows Defender防護之外,採用AES加密方式隱藏PowerShell命令,降低被內建防毒軟體攔截的機率。當執行環境具備系統管理員權限,該程式會繼續下載第二階段惡意執行檔,並將其儲存於使用者目錄的指定路徑。

最後一個階段,安裝程式會以同樣的加解密流程,在記憶體中載入名為BrowserVenom的木馬程式。BrowserVenom會先檢查系統是否具備管理員權限,當符合條件便會自動安裝由駭客簽發的根憑證,以取得瀏覽器流量攔截與解密能力。之後,該木馬會針對受害系統中常見的Chromium及Gecko架構瀏覽器,像是Chrome、Edge、Firefox與Tor Browser等,修改啟動參數與使用者設定檔,強制所有瀏覽流量經由駭客指定的Proxy伺服器傳送,完整監控受害者的網路流量內容,包含個人憑證、登入資訊甚至敏感文件資料。

由於攻擊程式碼與釣魚網站內部皆發現俄語相關註解,因此本次攻擊可能出自俄語系駭客組織之手。駭客採取自動化廣告推播與全球釣魚策略,大規模散布木馬,依研究團隊偵測,目前已知受害地區遍及巴西、印度、古巴、南非、尼泊爾等多個國家。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10