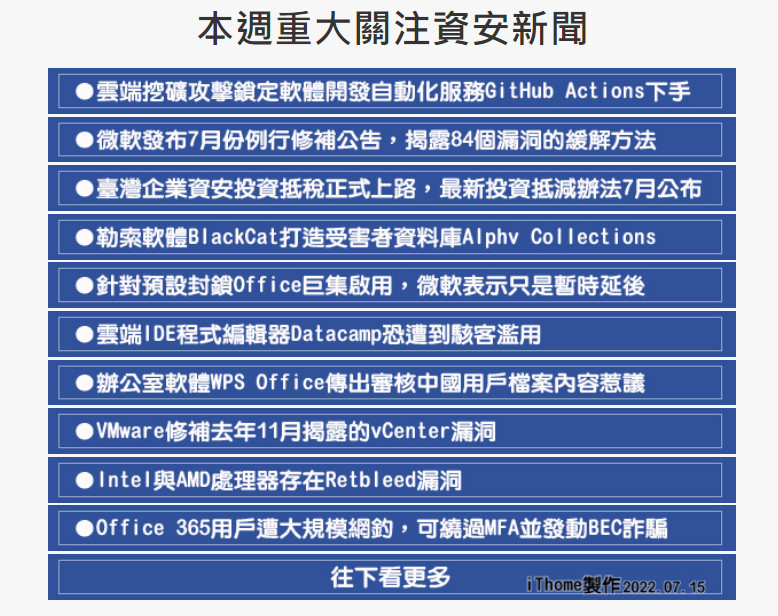

在本周新聞中,雲端服務業者提供的伺服器與虛擬機器被濫用情形日益嚴重,本周揭露的濫用情形中,例如,趨勢科技揭露了駭客針對軟體開發流程自動化系統服務GitHub Actions並利用其搭配的Azure VM來挖礦的行徑,此外,資安業者Profero揭露雲端IDE程式編輯器Datacamp遭濫用,且難以追溯的問題並提出警告。

在漏洞修補上,本周微軟發布本月的Patch Tuesday,修補84個漏洞,其中CVE-2022-22047最值得關注,因為修補前已發現遭駭客鎖定與成功利用的情形,美國CISA也在本月12日將之納入Known Exploited Vulnerabilities資料庫,還有AMD CPU分支的硬體漏洞CVE-2022-23816與CVE-2022-23825獲得修補,本周多個平臺已經因應,陸續發布修補相關漏洞的新版本,接下來是用戶也要盡速更新修補。

其他重大消息中,以勒索軟體組織將竊取資料搞成大數據資料庫開放利用恐帶出新的威脅,以及諸多大規模的網釣攻擊最受注目。

從近期勒索軟體動向來看,有一新趨勢是,勒索軟體駭客挾持受害組織的檔案後的深化利用,不只是要脅外洩施壓以勒索、或是販售給其他犯罪組織,打造勒索軟體BlackCat的駭客,甚至打造檔名、文件、圖片都能文字內容檢索的資料庫,供犯罪社群利用,而這也引起打造勒索軟體LockBit駭客的注意,進而改版網站並增添搜尋功能。

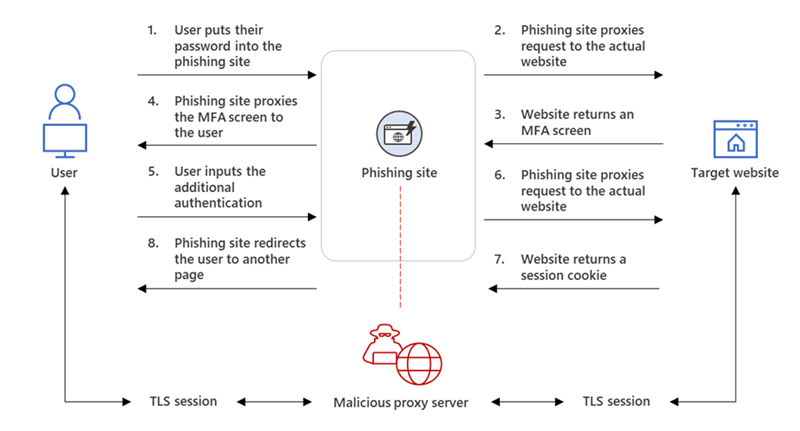

本周網釣事件揭露有多起,其中微軟公布一起針對上萬Office 365組織的行動,由於混和多種手法使用受關注,不只是將釣魚網站以代理伺服器方式設在用戶連線至目標網站間,竊取用戶的憑證Cookie與連線Session,然後用以BEC詐騙,由於合法帳戶被冒用將更難防範。

在其他重要大事中,WPS Office辦公軟體開始傳出配合中國敏感詞彙審查,一旦查出違規會將檔案禁止存取或刪除的消息,這樣的政策會否擴大受全球用戶須留意。

另外,上月發生每秒2,600萬次DDoS攻擊事件,Cloudflare在本月有後續追蹤報告,指出將此殭屍網路命名為Mantis,也說明後續攻擊不斷,光是自家用戶就遭到超過3千次的HTTP DDoS攻擊,以產業來看,網路及電信產業受攻擊比例達36%最高,其次新聞出版業、遊戲、金融也都在10%以上。

本週重大資安新聞

【攻擊與威脅】

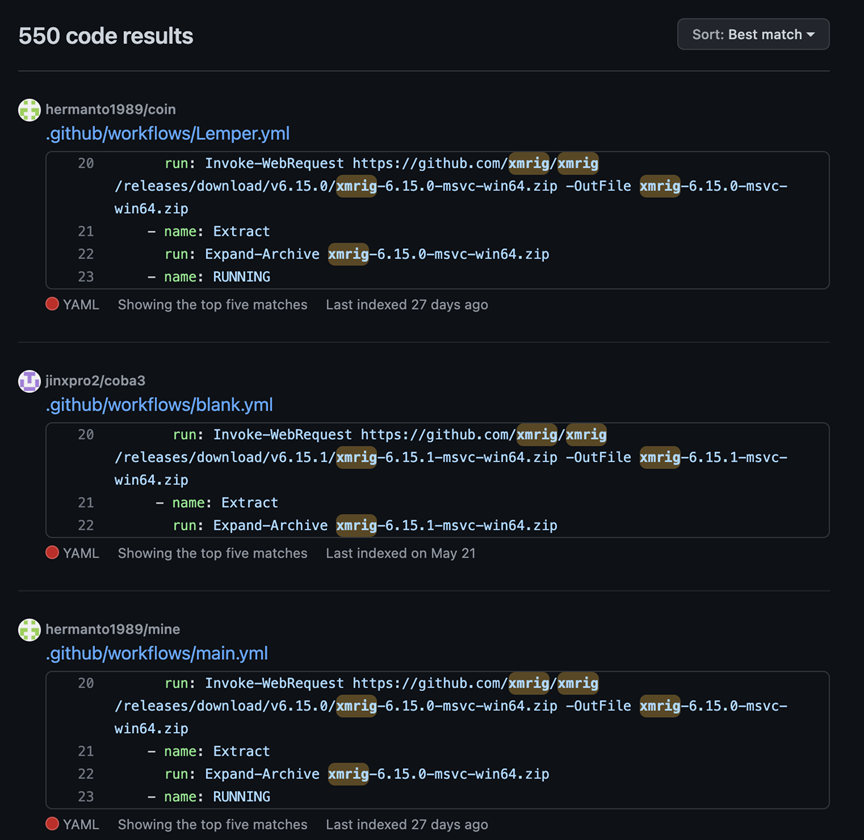

雲端挖礦攻擊鎖定軟體開發自動化服務GitHub Actions下手

駭客鎖定雲端的應用系統與虛擬機器(VM)等運算資源,來進行挖礦的情況,使得資安業者提出警告。趨勢科技於7月7日揭露新的挖礦攻擊行動,駭客濫用持續整合(CI)工具GitHub Actions(GHA),並搭配Azure虛擬機器來進行挖礦,至少有上千個GitHub儲存庫與550組程式碼,與此攻擊行動相關。

駭客鎖定雲端的應用系統與虛擬機器(VM)等運算資源,來進行挖礦的情況,使得資安業者提出警告。趨勢科技於7月7日揭露新的挖礦攻擊行動,駭客濫用持續整合(CI)工具GitHub Actions(GHA),並搭配Azure虛擬機器來進行挖礦,至少有上千個GitHub儲存庫與550組程式碼,與此攻擊行動相關。

研究人員指出,駭客同時鎖定Windows與Linux的VM下手,這些虛擬機器的共通點在於,配置了2個處理器核心與7 GB記憶體。他們也從11個GitHub儲存庫裡,找到含有YAML指令碼的檔案,執行後將在VM上挖取門羅幣。研究人員發現,駭客疑似也在GitHub Marketplace上傳他們所使用的GHA,使得其他開發者也可能會受到波及。

勒索軟體BlackCat打造受害者資料庫Alphv Collections

勒索軟體駭客挾持受害組織的檔案,要脅會賣給他人或對外公布的情況已是常態,但有駭客開始想要利用這些資料,對受害組織產生更大的壓力,例如,之前勒索軟體BlackCat就架設了類似Have I Been Pwned的個資外洩查詢網站,企圖透過個資受到波及的員工或客戶,來向受害組織施壓,而最近該組織又有進一步的做法。

勒索軟體駭客挾持受害組織的檔案,要脅會賣給他人或對外公布的情況已是常態,但有駭客開始想要利用這些資料,對受害組織產生更大的壓力,例如,之前勒索軟體BlackCat就架設了類似Have I Been Pwned的個資外洩查詢網站,企圖透過個資受到波及的員工或客戶,來向受害組織施壓,而最近該組織又有進一步的做法。

資安團隊VX-Underground發現BlackCat架設名為Alphv Collections的外洩資料庫,內容是不願支付贖金組織的內部資料,目的是希望犯罪社群更能有機會充分運用這些竊得的資料。這些駭客宣稱,使用者不只能利用檔案名稱尋找想要的資料,也能找出Word、PDF檔內容的特定文字,甚至還能從JPG、PNG圖片檔案進行搜尋。

資安業者Cyble指出,這套資料庫系統甚至支援萬用字元(如*)的搜尋功能,使得其他駭客也能運用這些資料進行攻擊行動,例如,找出遠端桌面連線(RDP)的存取資料,而能入侵特定類型的伺服器主機。研究人員指出,過往駭客取得大量外洩資料後,很可能需要抽絲剝繭才能撈出可用於攻擊的內容,而駭客組織BlackCat建置的Alphv Collections則讓攻擊者只需透過關鍵字搜尋,就有機會找到想要利用的資料,而不用浪費時間下載整個資料庫,這樣的情況很可能讓外洩資料的危害更加擴大,因此他們認為,企業應監控外洩資料的流向。

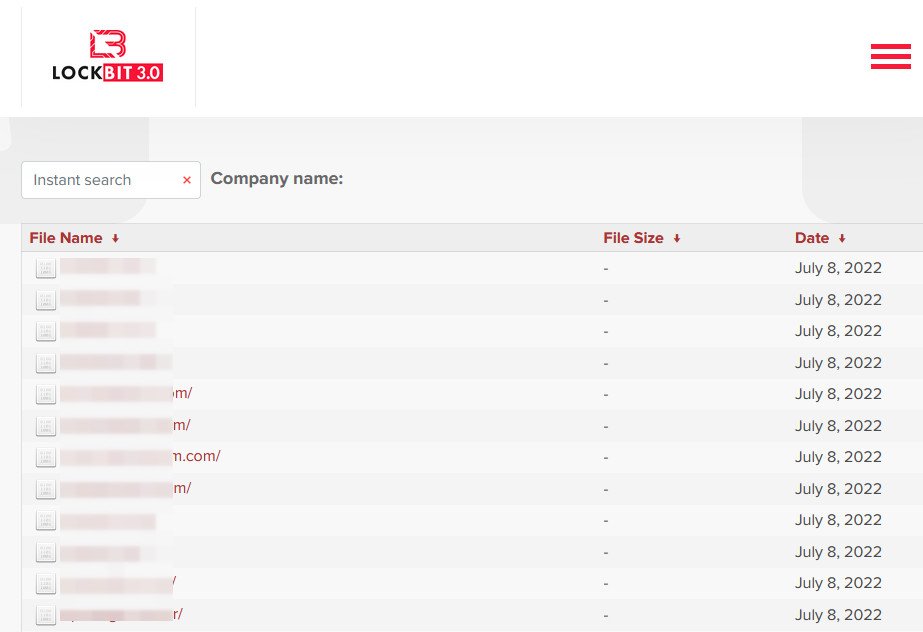

繼勒索軟體駭客BlackCat建立受害者資料庫,LockBit也跟進

勒索軟體駭客為了對受害組織製造更多壓力,他們開始對偷來的資料進行彙整,並提供搜尋功能讓其他駭客能進行運用,繼勒索軟體BlackCat開始採用這種手法後,很快就有其他組織跟進。根據資安新聞網站Bleeping Computer的報導,勒索軟體駭客LockBit將他們公布受害組織的網站大幅改版,首度提供了搜尋功能,讓其他駭客能依據公司名稱,來找到不願支付贖金的受害組織。

勒索軟體駭客為了對受害組織製造更多壓力,他們開始對偷來的資料進行彙整,並提供搜尋功能讓其他駭客能進行運用,繼勒索軟體BlackCat開始採用這種手法後,很快就有其他組織跟進。根據資安新聞網站Bleeping Computer的報導,勒索軟體駭客LockBit將他們公布受害組織的網站大幅改版,首度提供了搜尋功能,讓其他駭客能依據公司名稱,來找到不願支付贖金的受害組織。

該新聞網站指出,雖然LockBit只是提供搜尋受害組織名稱的功能,不若BlackCat外洩資料全文檢索強大,但其帶來的影響仍不能小覷。

針對預設封鎖Office巨集啟用,微軟表示只是暫時延後

微軟於2月宣布,他們將逐步於Office軟體中自動停用從網際網路下載的VBA巨集,來防堵相關的網路攻擊,但在7月6日傳出有用戶發現,微軟在沒有公告的情況下,取消上述的配置,引發不少用戶反彈。

針對此事,該公司後來於8日進行回應,他們是根據使用者的回饋,暫時取消封鎖VBA巨集的措施,同時該公司加入了額外的調整來改善可用性。微軟強調這是暫時的變動,未來還是會透過軟體更新,來全面停用自網際網路下載的VBA巨集,該公司預計在幾個星期內,公布進行相關變更的時程。

資安新聞網站Bleeping Computer指出,有使用者聲稱在微軟進行上述變動後,找不到解除鎖定的按鈕而無法啟用巨集,也有管理者認為,微軟採取封鎖的做法會干擾使用者的作業流程,因為使用者必須對每個從網路上下載的Office檔案逐一解除鎖定。

雲端IDE程式編輯器Datacamp恐遭到駭客濫用

雲端的整合開發環境(IDE)可讓程式開發人員更容易進行協同作業,但這樣的工具也有可能讓攻擊者降低攻擊門檻,只需網頁瀏覽器就能發動攻擊。資安業者Profero揭露濫用雲端IDE系統DataCamp的攻擊行動,駭客疑似運用進階版Python的IDE模組,部署第三方模組來連線到AWS S3儲存桶,並將儲存桶內的資料藉由DataCamp流出。

研究人員也嘗試在該平臺導入Nmap網路拓撲工具,結果發現,他們雖然不能直接部署該軟體,但可直接透過編譯程式碼的方式產生。研究人員認為,這種濫用DataCamp的攻擊行動很可能不會被發現,因為沒有明確的來源顯示其IP位址的範圍,而難以追溯來源,且類似的雲端IDE系統有可能成為駭客加以濫用的對象。

辦公室軟體WPS Office傳出審核中國用戶檔案內容惹議

根據中國新聞網站IT商業新聞網報導,有WPS Office用戶指控,該辦公室軟體疑似暗中對於使用者電腦的文件檔案進行審查,一旦發現有被中國政府視為敏感的詞彙,將會導致檔案無法使用。

此消息一出引起中國網友恐慌,不只有人認為此舉侵犯使用者隱私,有文字工作者打算改用其他辦公室軟體,來避免自己的心血可能因此付之一炬。對此,金山軟件表示此起事件是有使用者線上檔案涉嫌違規,他們禁止其他人存取,進而被傳成刪除檔案。但金山的說法讓中國網友不禁質疑,該公司如何得知檔案違規?

臺灣總代理無敵科技也對此發出聲明,強調臺灣用戶均使用在臺灣打包的繁體版本,並僅提供私有雲版本,所有連線均連線至企業客戶自行建置的文檔中心,並無內容檢查疑慮。

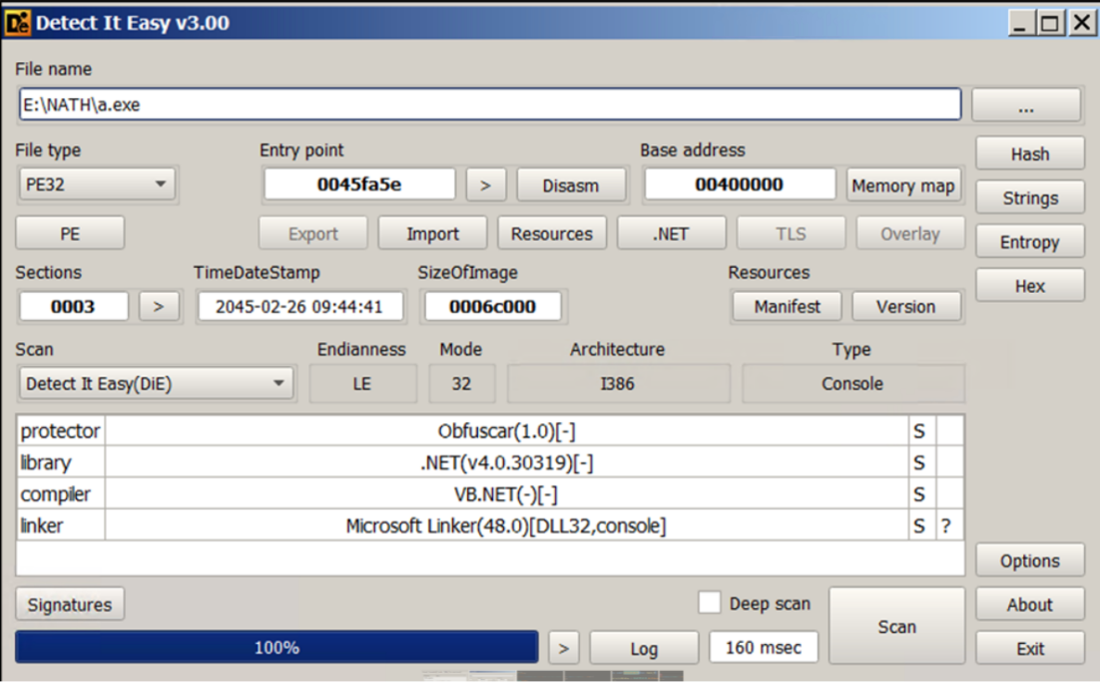

勒索軟體HavanaCrypt濫用開源密碼管理器來加密檔案

勒索軟體的攻擊模式出現了新的變化,駭客濫用免費、開源的密碼管理器,來將檔案加密,而有可能讓攻擊過程不易察覺。

勒索軟體的攻擊模式出現了新的變化,駭客濫用免費、開源的密碼管理器,來將檔案加密,而有可能讓攻擊過程不易察覺。

趨勢科技揭露了勒索軟體HavanaCrypt的攻擊行動,駭客使用.NET打造此勒索軟體,並將其偽裝成Google軟體更新元件,來入侵受害電腦。HavanaCrypt在開始執行的過程中,會從機碼先檢查受害電腦是否存在GoogleUpdate服務,若是沒有相關服務才會繼續執行。接著,此勒索軟體會偵測受害電腦是否存在VMware Tools、vmmouse等虛擬機器(VM)元件,來確保是在真實電腦上執行。

完成上述工作後,該勒索軟體將從微軟的網頁代管伺服器20[.]227[.]128[.]33上,下載BAT批次檔,竄改內建防毒Micorosoft Defender配置,並終止防毒軟體、Office軟體,以及SQL Server、MySQL等資料庫軟體的運作,刪除磁碟陰影備份(Volume Shadow Copy),並限縮此服務只能備份401 MB資料後,才開始執行加密檔案的行動。

比較特別的是,此勒索軟體在加密檔案的過程裡,使用了開源的密碼管理器KeePass Password Safe作為加密元件,但為何駭客要濫用此密碼管理器?研究人員沒有進一步說明。基於此勒索軟體會將勒索訊息檔案一併加密,研究人員認為HavanaCrypt尚在開發階段,並呼籲組織應加強相關防護來因應勒索軟體威脅。

Office 365用戶遭大規模網釣攻擊,駭客竊取Cookie與Session資訊可繞過MFA,目的是用於發動BEC詐騙

針對Office 365用戶的大規模網路釣魚攻擊不時有事故傳出,但最近一起事故使用的手法較為不同,而導致駭客能繞過微軟提供的雙因素驗證(MFA)機制。微軟揭露自2021年9月開始的Adversary-in-The-Middle(AiTM)攻擊行動,駭客先是寄送釣魚郵件,然後將收信人引導到釣魚網站,特別的是將釣魚網站以代理伺服器方式設在用戶連線至目標網站之間,進而竊取網頁瀏覽器的Cookie與連線階段(Session)資料,來挾持受害者的Office 365帳號,駭客得手後將這些電子郵件帳號用來發動商業電子郵件(BEC)詐騙。

由於駭客攔截了Cookie和連線階段資料,即使受害者啟用Office 365的雙因素驗證機制,仍無法遏止駭客濫用自己的電子郵件帳號,研究人員指出,至少有1萬個組織受害,且駭客在得手Cookie和連線階段資料後,最快在5分鐘內就發動BEC詐騙攻擊。

歐洲央行主席遭到釣魚簡訊攻擊,攻擊者佯稱是德國前總理對其下手

有駭客大膽冒用前國家元首的名義,想要對藉此發動針對特定人士的網路釣魚攻擊,而引發高度關注。根據美聯社與路透社報導指出,有人假冒德國前總理梅克爾(Angela Merkel)的名義,寄釣魚郵件給歐洲中央銀行主席Christine Lagarde,要求使用即時通訊軟體WhatsApp討論機密事務,同時請Christine Lagarde提供驗證碼來建立WhatsApp帳號。Christine Lagarde打電話給梅克爾確認而拆穿駭客的詭計。歐洲央行證實確有此事,並強調沒有資訊外洩的情況,但不願進一步說明細節;德國情報單位、聯邦資訊安全局也向該國國會議員提出警告。

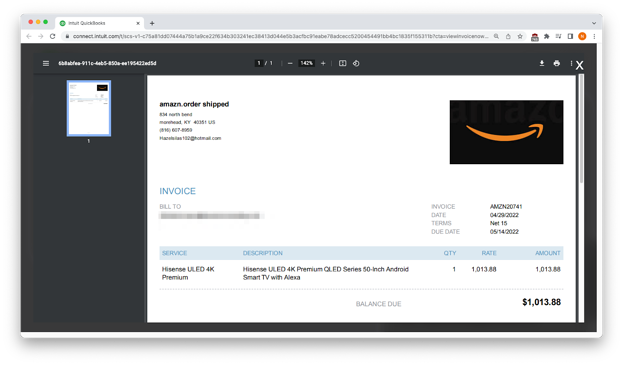

雲端會計系統QuickBooks遭到濫用!駭客將其用於網釣攻擊

攻擊者寄送以軟體訂閱服務為幌子的釣魚郵件,算是相當常見,但現在出現了更難察覺異狀的做法。資安業者Inky約自2021年12月開始,發現有人濫用了雲端會計系統QuickBooks,來針對使用Google Workspace與Microsoft 365的中小企業下手,進行電話詐騙,迄今已有2,272次攻擊行動。這些駭客濫用了QuickBooks的30天免費試用期,用來向受害者發送假的發票,聲稱收信人從Amazon、蘋果、BestBuy購買了軟體並已經成功付款,並說明若是沒有購買卻被扣款,可透過客服電話進行後續退款事宜。

攻擊者寄送以軟體訂閱服務為幌子的釣魚郵件,算是相當常見,但現在出現了更難察覺異狀的做法。資安業者Inky約自2021年12月開始,發現有人濫用了雲端會計系統QuickBooks,來針對使用Google Workspace與Microsoft 365的中小企業下手,進行電話詐騙,迄今已有2,272次攻擊行動。這些駭客濫用了QuickBooks的30天免費試用期,用來向受害者發送假的發票,聲稱收信人從Amazon、蘋果、BestBuy購買了軟體並已經成功付款,並說明若是沒有購買卻被扣款,可透過客服電話進行後續退款事宜。

一旦受害者依照指示操作,駭客就會要求提供信用卡資料與其他個資,或是要求存取詐欺網站,來截取受害者的資料,有時候駭客甚至還會要求透過遠端桌面連線來處理問題。但實際上,受害者這麼做將會讓對方握有信用卡資料,而可能遭到盜刷。

研究人員指出,駭客濫用QuickBooks而能發出幾可亂真的發票,而且因為電子郵件來自提供此會計服務的IT業者Intuit,難以與真正使用這套會計系統的用戶進行區隔,他們呼籲使用者收到這類購買通知郵件時,應該通過網路商城網站提供的電話,或是向信用卡公司進行確認。

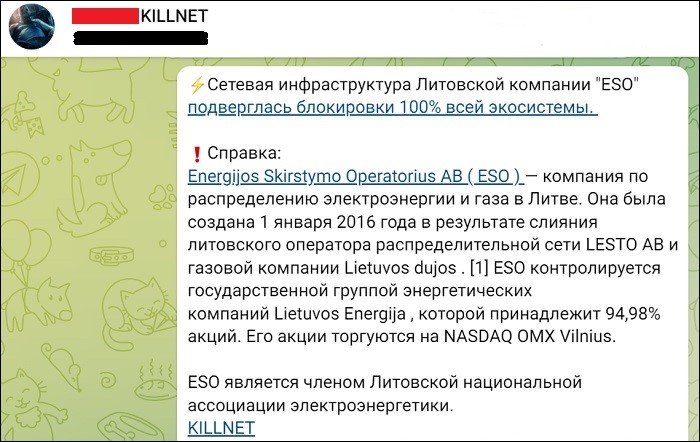

立陶宛能源業者Ignitis遭到俄羅斯駭客DDoS攻擊

在烏克蘭戰爭中表態支持烏克蘭的立陶宛,不時傳出政府機關或是組織遭到DDoS攻擊,使得立陶宛國家網路安全中心(NKSC)於6月23日提出警告,要相關單位加以防範。根據新聞網站BankInto Security的報導,立陶宛國營能源業者Ignitis約於當地時間7月9日凌晨3時,因網站遭到DDoS攻擊而一度無法存取,到了中午才緩解攻擊行動並恢復網站的運作。

在烏克蘭戰爭中表態支持烏克蘭的立陶宛,不時傳出政府機關或是組織遭到DDoS攻擊,使得立陶宛國家網路安全中心(NKSC)於6月23日提出警告,要相關單位加以防範。根據新聞網站BankInto Security的報導,立陶宛國營能源業者Ignitis約於當地時間7月9日凌晨3時,因網站遭到DDoS攻擊而一度無法存取,到了中午才緩解攻擊行動並恢復網站的運作。

該公司發言人表示,他們已經最近的數個星期裡,接連遭遇DDoS攻擊,但駭客沒有得逞,直到7月9日才因為攻擊強度大幅增加而影響網站運作。而針對攻擊者的身分,俄羅斯駭客組織Killnet聲稱是他們所為。

駭客將網路釣魚工具包植入WordPress網站,竊取PayPal用戶個資

受到許多網站採用的線上支付工具PayPal,遭到駭客鎖定,利用工具來竊取使用者的個資。資安業者Akamai在他們的蜜罐裡,發現駭客針對WordPress網站下手,藉由暴力破解的方式入侵後,植入網路釣魚工具包,此工具包鎖定PayPal用戶,假冒一連串的人類驗證機制與身分驗證機制,進而騙取受害者銀行帳號資料、電子郵件信箱密碼、照片等個資,駭客得手後很有可能將其用於洗錢或是其他網路犯罪。

研究人員指出,這個工具包採用一些獨特的手法來規避資安業者的偵測,像是駭客對於連線的IP位址設置,會避免在資安公司的網域黑名單裡,而有可能因此躲過相關檢測。

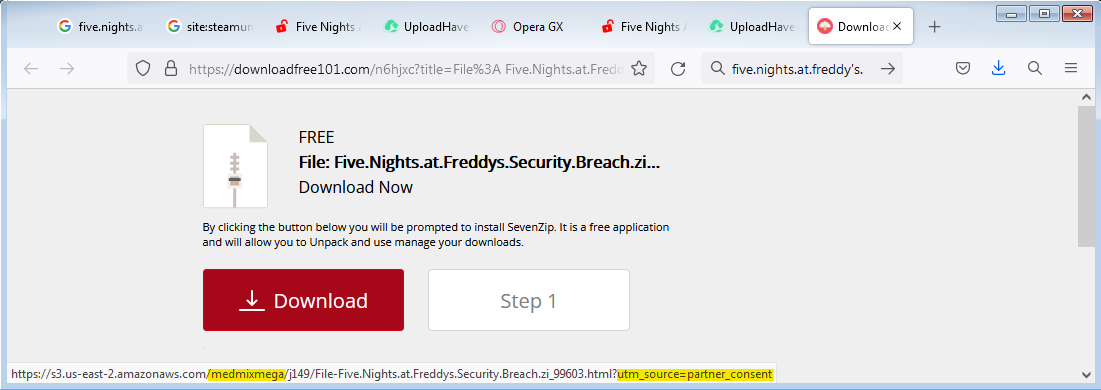

惡意軟體ChromeLoader以瀏覽器外掛來入侵受害電腦

駭客不光打造EXE可執行檔或DLL程式庫的惡意程式,也企圖透過瀏覽器外掛程式來發動攻擊。資安業者Palo Alto Networks揭露名為ChromeLoader(亦稱Choziosi Loader、ChromeBack)的惡意軟體,研究人員大約於今年1月開始進行追蹤,駭客以光碟映像檔ISO、蘋果裝置的磁碟映像檔DMG的型式來進行散布,並以提供破解版電玩遊戲或是電影的種子檔案名義,來引誘使用者上當。

駭客不光打造EXE可執行檔或DLL程式庫的惡意程式,也企圖透過瀏覽器外掛程式來發動攻擊。資安業者Palo Alto Networks揭露名為ChromeLoader(亦稱Choziosi Loader、ChromeBack)的惡意軟體,研究人員大約於今年1月開始進行追蹤,駭客以光碟映像檔ISO、蘋果裝置的磁碟映像檔DMG的型式來進行散布,並以提供破解版電玩遊戲或是電影的種子檔案名義,來引誘使用者上當。

一旦使用者依照指示在網頁瀏覽器Chrome上安裝了ChromeLoader,駭客不只能存取瀏覽器的個人設定資料,還能操弄瀏覽器發出的請求,同時也可追蹤使用者使用Google、Yahoo、Bing等搜尋的記錄,進而得知受害者的上網行為。

研究人員指出,雖然駭客一開始主要是針對Windows電腦下手,但他們在今年3月看到鎖定Mac電腦的ChromeLoader,因此Mac電腦的用戶也要提高警覺。

惡意PyPI套件鎖定Windows電腦用戶,攻擊Telegram軟體

駭客使用PyPI惡意套件發動攻擊的情況又有新的攻擊事件,這次是針對Windows電腦的Telegram用戶而來。資安業者Sonatype發現flask-requests-complex、php-requests-complex、tkinter-message-box等惡意套件,flask-requests-complex與php-requests-complex內含的程式碼,會在攻擊過程建立使用者帳號,而能夠讓攻擊者透過遠端桌面連線(RDP)任意存取受害電腦;而第3個惡意套件的行為,引發研究人員注意,因為此套件專門鎖定Telegram電腦版程式的tdata使用者設定資料夾,一旦用戶安裝該套件,Telegram的帳號資料就有可能遭到外洩。PyPI接獲通報後,已移除上述套件。

駭客使用PyPI惡意套件發動攻擊的情況又有新的攻擊事件,這次是針對Windows電腦的Telegram用戶而來。資安業者Sonatype發現flask-requests-complex、php-requests-complex、tkinter-message-box等惡意套件,flask-requests-complex與php-requests-complex內含的程式碼,會在攻擊過程建立使用者帳號,而能夠讓攻擊者透過遠端桌面連線(RDP)任意存取受害電腦;而第3個惡意套件的行為,引發研究人員注意,因為此套件專門鎖定Telegram電腦版程式的tdata使用者設定資料夾,一旦用戶安裝該套件,Telegram的帳號資料就有可能遭到外洩。PyPI接獲通報後,已移除上述套件。

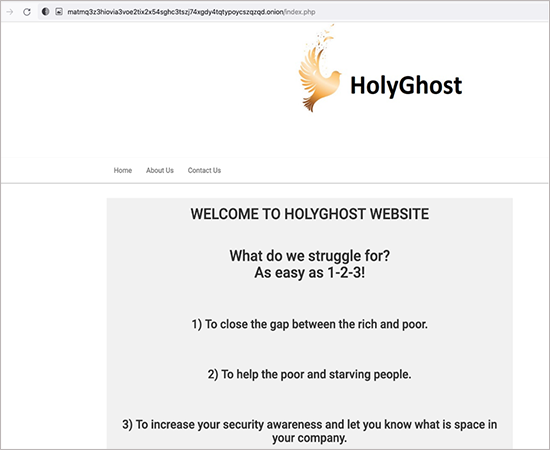

北韓駭客HolyGhost鎖定全球小型組織,發動勒索軟體攻擊

北韓駭客組織運用勒索軟體的攻擊行動,有可能是為了經濟利益而來。微軟揭露名為HolyGhost(DEV-0530)的駭客組織攻擊行動,這些駭客運用名為H0lyGh0st的勒索軟體,自2021年6月開始發動攻擊,並於2021年9月就有多個國家小型企業遇害,受害組織類型涵蓋銀行、學校、製造業,以及活動企畫公司。

北韓駭客組織運用勒索軟體的攻擊行動,有可能是為了經濟利益而來。微軟揭露名為HolyGhost(DEV-0530)的駭客組織攻擊行動,這些駭客運用名為H0lyGh0st的勒索軟體,自2021年6月開始發動攻擊,並於2021年9月就有多個國家小型企業遇害,受害組織類型涵蓋銀行、學校、製造業,以及活動企畫公司。

駭客疑似利用網站內容管理平臺DotCMS的漏洞CVE-2022-26352,來入侵受害組織,得逞後在網路環境投放勒索軟體加密檔案,並留下勒索訊息,要脅不付錢就公開竊得的資料。這些駭客通常會向受害組織索討1.2至1.5個比特幣贖金。

研究人員指出,這些駭客很可能與另一個北韓駭客組織DarkSeoul(亦稱Plutonium)有所交流,攻擊的目的很有可能是為了經濟利益而出手。

研究人員揭露針對OAuth身分驗證流程進行帳號挾持的手法Dirty Dancing

身分驗證機制OAuth能讓使用者利用自己的Google、微軟、臉書帳號,來存取網站服務,而不需特別申請個別網站的帳號,但這樣的機制有可能被攻擊者拿來挾持帳號。資安業者Detectify揭露名為Dirty Dancing的攻擊手法,駭客可藉由使用的OAuth回應類型的切換,結合重新導向的URI和第三方JavaScript套件的搭配,從中找到可能用來將Token或是授權碼洩露的弱點,執行OAuth-dance的驗證流程,進而挾持使用者的帳號。研究人員呼籲網站經營者要了解OAuth-dance涉及那些網頁,並避免在這些網頁使用外部指令碼,來減少駭客發動Dirty Dancing攻擊的風險。

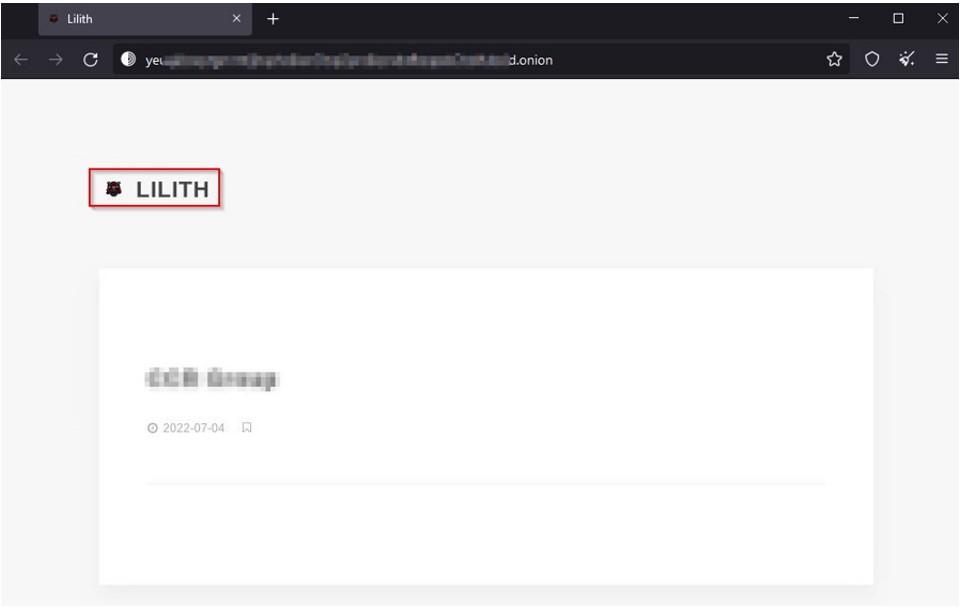

勒索軟體Lilith進行雙重勒索,終止瀏覽器、收信軟體運作再進行加密

近期新的勒索軟體不斷出現,繼日前被發現RedAlert、0mega,資安業者Cyble的研究人員看到另一個名為Lilith的勒索軟體,鎖定64位元的電腦而來。

近期新的勒索軟體不斷出現,繼日前被發現RedAlert、0mega,資安業者Cyble的研究人員看到另一個名為Lilith的勒索軟體,鎖定64位元的電腦而來。

研究人員指出,Lilith很可能是使用Babuk外洩的程式碼打造而成,一旦攻擊者下達執行的命令,此勒索軟體將會先停用Office軟體、SQL資料庫,以及上網應用程式(如Firefox、Thunderbird、Outlook等),然後才透過Windows的API加密電腦大部分的檔案,但過程中會跳過系統檔案、可執行檔(EXE)、程式庫(DLL)等,加密完成後會留下勒索訊息,要脅受害者在3天內向他們聯繫,否則將會公開竊得的資料。

資安新聞網站Bleeping Computer指出,已有位於南美的營建集團疑似受害並支付贖金,研判駭客可能偏好攻擊這種大型企業。

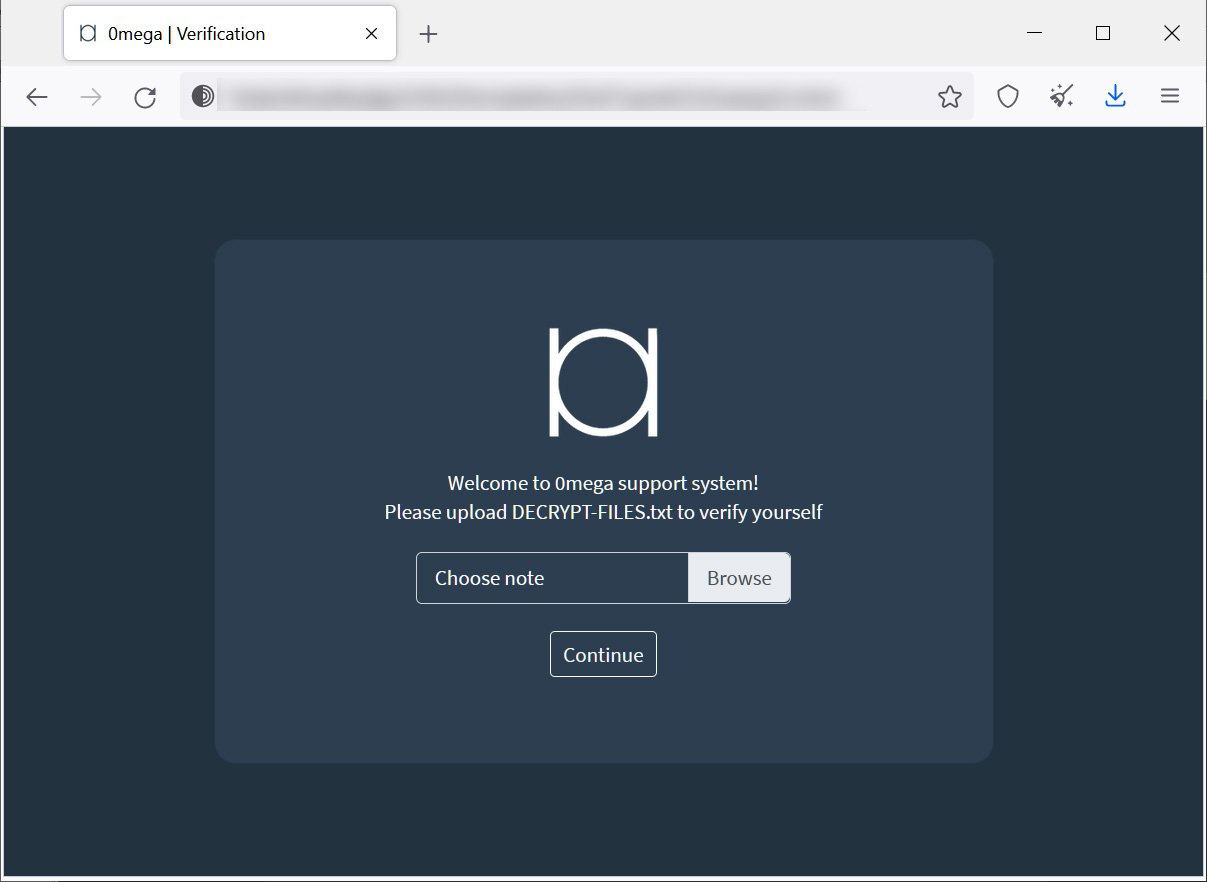

勒索軟體0mega要脅對合作夥伴告狀,向受害企業進行雙重勒索

新的勒索軟體最近幾個月不斷有研究人員揭露相關發現,而相當引人注目。根據資安新聞網站Bleeping Computer的報導,名為0mega的勒索軟體於今年5月出現,鎖定全球的組織下手,並向受害組織進行雙重勒索,索討數百萬美元的贖金,該新聞網站的研究人員看到的勒索訊息內容發現,駭客疑似對每個受害組織竊取不同類型的資料,有些事故駭客揚言會向合作夥伴與貿易協會告狀,破壞受害組織的商譽,企圖索討贖金。

新的勒索軟體最近幾個月不斷有研究人員揭露相關發現,而相當引人注目。根據資安新聞網站Bleeping Computer的報導,名為0mega的勒索軟體於今年5月出現,鎖定全球的組織下手,並向受害組織進行雙重勒索,索討數百萬美元的贖金,該新聞網站的研究人員看到的勒索訊息內容發現,駭客疑似對每個受害組織竊取不同類型的資料,有些事故駭客揚言會向合作夥伴與貿易協會告狀,破壞受害組織的商譽,企圖索討贖金。

研究人員看到駭客公布其中一個疑似不願支付贖金的受害組織,該組織主要經營電子產品的維修與翻新,並表示他們竊得了152 GB資料。

駭客藉由網路釣魚,入侵NFT遊戲Axie Infinity所屬的區塊鏈金流

NFT遊戲Axie Infinity的區塊鏈網路Ronin Network於今年3月下旬遭駭,被盜走約6.25億美元加密貨幣,美國後來指控是北韓駭客Lazarus所為,而這起事故的調查似乎有了新的進展。根據區塊鏈新聞網站The Block於7月6日的報導,2名知情人士向他們透露,駭客入侵Ronin Network的管道,就是透過人脈網站LinkedIn下手,駭客鎖定1名Sky Mavis資深工程師,聲稱提供更好的薪資條件向他招手,使得這名工程師被騙,但這家提供職缺的公司,實際上根本不存在。

消息人士指出,該名工程師還經過多次面試,以為得到一份報酬極為優渥的工作,並下載了名為「職缺(Offer)」的PDF檔案,使得駭客得以藉由Sky Mavis的IT基礎設施,在Ronin Network裡植入間諜程式,並控制驗證伺服器以取得所需的存取權限。

漫畫閱讀程式Mangatoon外洩2,300萬用戶資訊

外洩資料查詢平臺Have I Been Pwned(HIBP)於7月6日,將漫畫閱讀平臺Mangatoon於今年5月外洩的個資加入其資料庫。這批外洩的資料共有2,300萬名用戶的姓名、電子郵件帳號、社群網站帳號、性別等,甚至包含了加鹽密碼。但不論是經營HIBP的資安人員Troy Hunt,還是其他網友,試圖向Mangatoon通報都沒有得到回應。

專門銷售山寨版思科網路設備的美國男子被捕

山寨版網路設備不只效能與功能不佳,還可能存在資安漏洞,使得執法單位決定大動作逮捕涉案人士來遏止歪風。美國司法部於6月29日,專門銷售山寨版思科設備的Onur Aksoy,該人在美國成立超過19家公司、於Amazon設立15家商店、也在eBay開設10家商店,來銷售冒牌的思科設備。

Onur Aksoy引進的設備由中國不肖業者製造,他們將二手及停產的思科設備,偽裝成思科新款產品,並仿冒該公司的標籤、貼紙、文件,來進行銷售。不知情的買家取得後才發現設備效能、功能、安全性有問題,且經常故障,這名人士不只在美國,亦在其他國家銷售這些設備。美國於去年7月突襲Onur Aksoy的倉庫並扣押了價值700萬美元的仿冒品,也在今年6月將他逮捕。

英國CI資安人員面臨工作壓力,恐出現離職潮

隨著因烏克蘭戰爭而導致的網路威脅急速惡化,資安人員很可能難以再負荷不斷加重的工作壓力而選擇離職,使得企業面臨缺乏相關人力的窘境。網路安全服務業者Bridewell近期針對521名國家關鍵基礎設施(CI)的決策者進行調查,結果顯示9成5考慮在1年內離開現職,其中最主要的2個原因,分別是網路攻擊可能會影響他們的職業生涯,但相關攻擊卻越來越無法避免(42%),其次就是此職務的壓力已嚴重影響他們的個人生活(40%)。

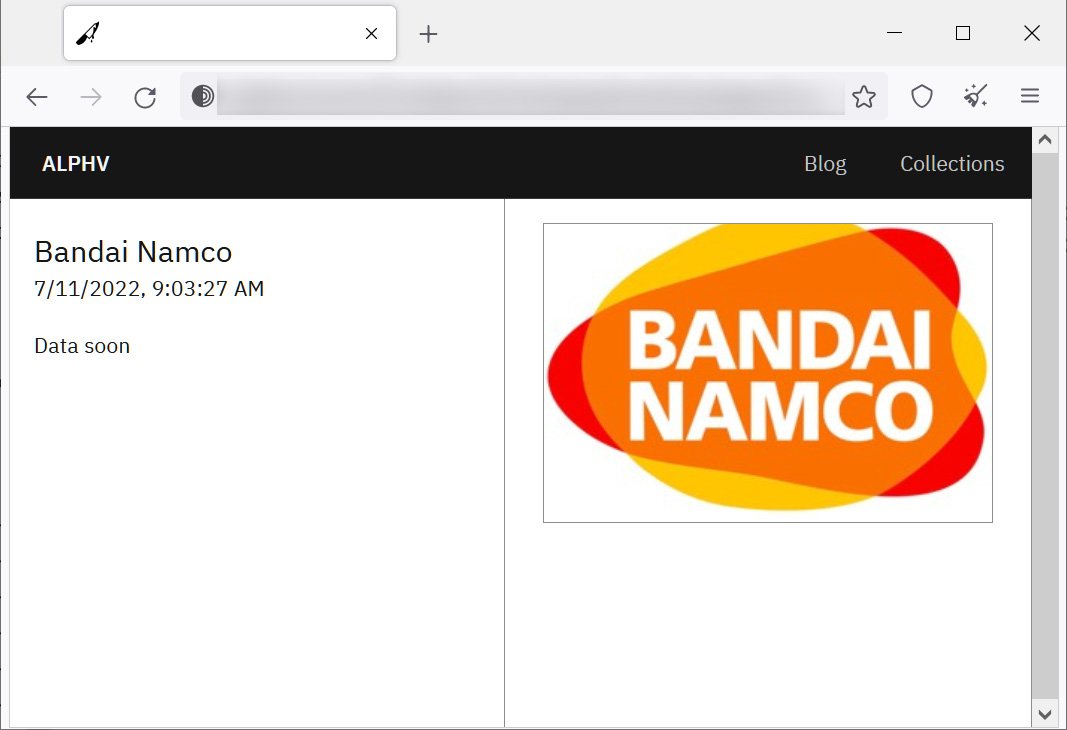

電玩遊戲開發商萬代南夢宮傳出遭勒索軟體BlackCat攻擊

勒索軟體BlackCat(亦稱Alphv)的攻擊行動近期可說是相當頻繁,最近電玩遊戲開發商也疑似遇害。資安研究團隊VX-Underground指出,BlackCat於7月11日聲稱攻陷了電玩遊戲開發商萬代南夢宮(Bandai Namco)。萬代南夢宮也於13日向電玩新聞網站EuroGamer、Video Games Chronicle證實,他們在7月3日遭到網路攻擊,多家亞太地區的子公司內部系統遭到入侵,目前該公司正在調查資料外洩的情況。

勒索軟體BlackCat(亦稱Alphv)的攻擊行動近期可說是相當頻繁,最近電玩遊戲開發商也疑似遇害。資安研究團隊VX-Underground指出,BlackCat於7月11日聲稱攻陷了電玩遊戲開發商萬代南夢宮(Bandai Namco)。萬代南夢宮也於13日向電玩新聞網站EuroGamer、Video Games Chronicle證實,他們在7月3日遭到網路攻擊,多家亞太地區的子公司內部系統遭到入侵,目前該公司正在調查資料外洩的情況。

研究人員揭露安卓惡意軟體Autolycos,超過1年仍有部分有害的App尚未下架

駭客將安卓惡意軟體上架Google Play市集,藉此引誘使用者上當的情況屢見不鮮,但如今手法變得更加隱密而可能不易曝光。資安業者Evina的研究人員發現名為Autolycos的惡意軟體,他們自2021年6月開始,發現Google Play市集裡出現8個內含此惡意軟體的App,Google獲報半年後才移除其中6款,仍有2款可從市集下載。

研究人員指出,Autolycos與其他惡意軟體不同之處,在於攻擊者執行惡意行為的做法,駭客疑似使用遠端瀏覽器(Remote Browser)連線URL,並將結果透過HTTP請求傳送給手機,而非像其他惡意軟體濫用Webview元件。這樣的手法使得攻擊行為更加難以察覺。

巴基斯坦駭客APT36鎖定印度大專院校,散布CrimsonRAT

駭客將攻擊目標鎖定學生的情況,近期有越來越多的事故發生。思科揭露巴基斯坦駭客組織APT36(亦稱Operation C-Major、Mythic Leopard、Transparent Tribe)自2021年12月發起的攻擊行動,駭客針對印度大專院校的學生下手,藉由網路釣魚的方式,向受害者投放惡意文件檔案,一旦收信人開啟檔案,電腦就有可能被部署木馬程式CrimsonRAT,進而長期洩露受害者電腦的資料,並回傳給駭客。

駭客將攻擊目標鎖定學生的情況,近期有越來越多的事故發生。思科揭露巴基斯坦駭客組織APT36(亦稱Operation C-Major、Mythic Leopard、Transparent Tribe)自2021年12月發起的攻擊行動,駭客針對印度大專院校的學生下手,藉由網路釣魚的方式,向受害者投放惡意文件檔案,一旦收信人開啟檔案,電腦就有可能被部署木馬程式CrimsonRAT,進而長期洩露受害者電腦的資料,並回傳給駭客。

研究人員指出,駭客使用了巴基斯坦主機代管服務業者Zain Hosting的伺服器,來架設基礎設施,但他們推估這只是其中一部分,APT36很有可能使用了多家主機代管服務的設施來進行建置。

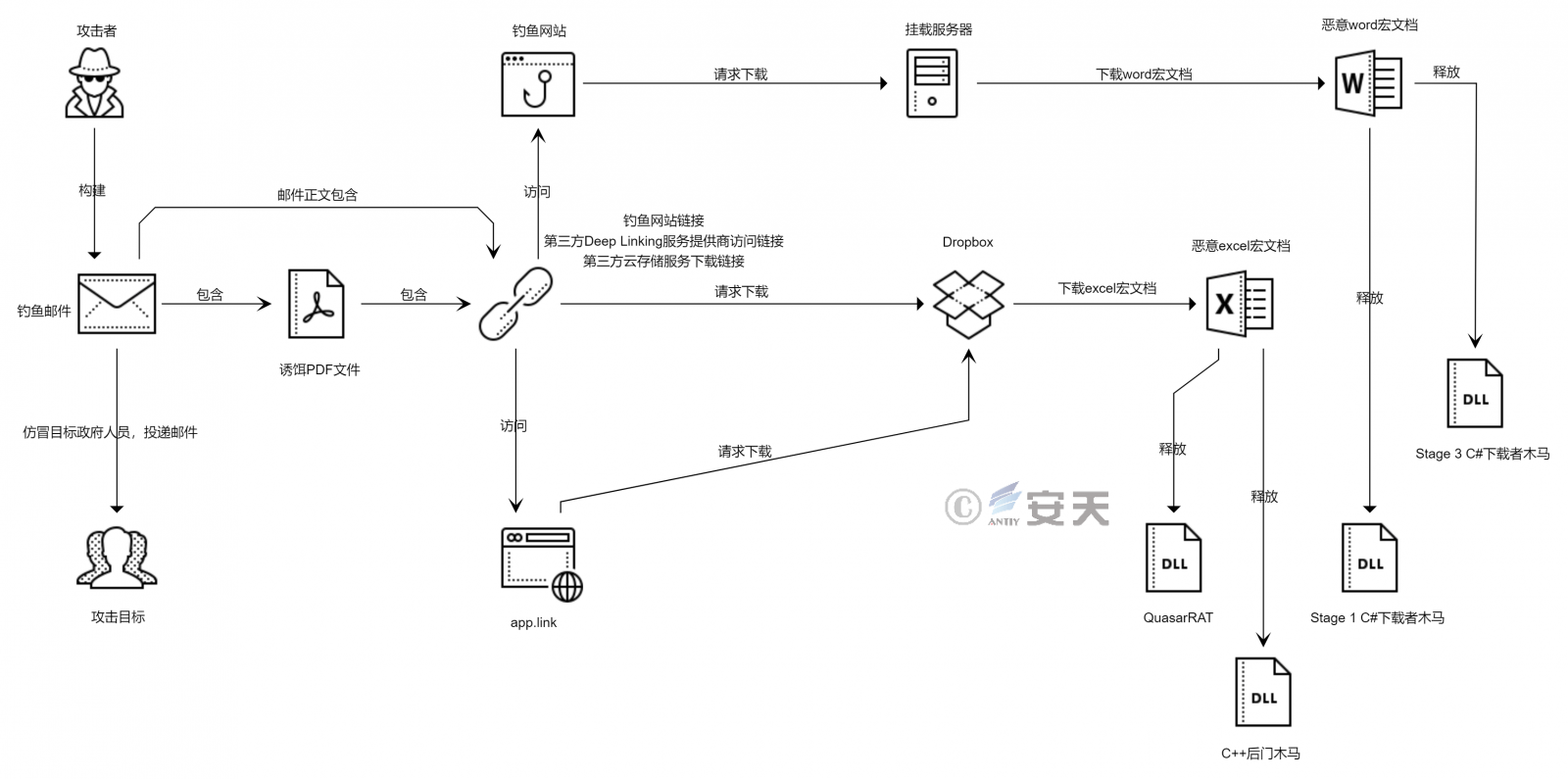

印度駭客組織Confucius對巴基斯坦軍事機構發動攻擊

駭客為了避免遭到追查,很有可能濫用CDN服務來隱匿攻擊來源。中國資安業者安天(Antiy)揭露由印度駭客組織Confucius的攻擊行動,駭客自去年下半,開始假冒巴基斯坦政府員工的身分,針對政府機關與軍事單位進行釣魚郵件攻擊,一旦收信者開啟帶有巨集的文件,電腦就會被植入木馬程式QuasarRAT,以及該組織使用C++、C#開發的木馬程式,在受害電腦部署後門並進行竊密。

駭客為了避免遭到追查,很有可能濫用CDN服務來隱匿攻擊來源。中國資安業者安天(Antiy)揭露由印度駭客組織Confucius的攻擊行動,駭客自去年下半,開始假冒巴基斯坦政府員工的身分,針對政府機關與軍事單位進行釣魚郵件攻擊,一旦收信者開啟帶有巨集的文件,電腦就會被植入木馬程式QuasarRAT,以及該組織使用C++、C#開發的木馬程式,在受害電腦部署後門並進行竊密。

研究人員指出,這起攻擊行動比較特別的是,駭客為了避免資安人員追查,他們使用了多種手法,例如,駭客竄改木馬程式的時戳,並使用Cloudflare的CDN服務來隱藏攻擊來源。

此外,這些駭客為了確保打開惡意文件檔案的收信人是他們鎖定的目標,他們也運用了Cloudflare防火牆來過濾來源IP位址,而且使用密碼來保護惡意文件。

【漏洞與修補】

微軟發布7月份例行修補公告,揭露84個漏洞的緩解方法

微軟於7月12日發布每月例行修補(Patch Tuesday), 本次總計修補84個資安漏洞,當中有4個為重大(Critical)漏洞。但這些漏洞最引起各界關注的是CVE-2022-22047,此為已遭到駭客利用的漏洞,與用戶端/伺服器執行時期子系統(Client/Server Runtime Subsystem,CSRSS)有關,攻擊者一旦成功利用此漏洞,就有可能取得SYSTEM權限,使得研究人員呼籲使用者應優先修補這項漏洞。而在本月微軟處理的漏洞中,還有CVE-2022-22026與CVE-2022-22049也和CSRSS有關,亦屬重要層級的漏洞。

VMware修補去年11月揭露的vCenter漏洞,在8個月後才為部分版本提供更新程式

資安業者CrowdStrike於去年11月,揭露VMware vCenter Server權限提升漏洞CVE-2021-22048,但VMware直到8個月後,才開始對於部分版本提供更新程式。CVE-2021-22048與該系統提供的整合式Windows身分驗證(IWA)有關,不僅影響6.5、6.7、7.0等多個版本的vCenter Server,也可能波及混合雲平臺Cloud Foundation。

該公司於7月12日發布了vCenter Server 7.0 Update 3f,來修補這項漏洞。而針對vCenter Server 6.5、6.7版用戶,該公司則建議依照先前提供的漏洞緩解指南,將單一簽入(SSO)的組態從IWA移轉為透過LDAP身分驗證的AD目錄架構。

思科、Fortinet修補旗下產品漏洞

思科與Fortinet近日修補旗下產品的重大漏洞,並呼籲用戶要儘速修補。思科於7月6日發布資安公告,總共修補了10個漏洞,其中最危險的是CVE-2022-20812與CVE-2022-20813,CVSS評分各為9.0與7.4,影響該公司的Expressway系列軟體,以及TelePresence視訊會議系統等兩套產品,一旦漏洞遭到利用,就有可能讓駭客覆寫任意檔案,或是製造空位元中毒攻擊。

Fortinet也於7月5日修補4個高嚴重性漏洞,這些漏洞為CVE-2021-43072、CVE-2021-41031、CVE-2022-30302、CVE-2022-26117,CVSS評分為7.4至8.0分,影響FortiAnalyzer、FortiClient、FortiDeceptor,以及FortiNAC,一旦遭利用,攻擊者有可能在通過身分驗證的情況下執行任意程式碼,或是存取MySQL資料庫,以及從本地使用者提升為SYSTEM的權限。

SAP修補ERP系統Business One的高嚴重漏洞

SAP於7月12日發布每月的例行修補,針對20個漏洞的緩解措施進行公告,其中有4個漏洞屬於高風險漏洞,有3個存在於ERP系統Business One,另1個為BusinessObjects的漏洞。而在公告當中最為嚴重的漏洞是CVE-2022-35228,CVSS風險評分為8.3分,這是商業智慧軟體BusinessObjects集中管理主控臺的資訊洩露漏洞,資安業者Onapsis指出,攻擊者一旦利用這項漏洞,有機會在尚未通過身分驗證的情況下,藉由網路取得Token的資料。不過,駭客想要觸發這項漏洞有項前提,那就是需要有使用者存取應用程式的情況下,才能進行漏洞攻擊。

聯想筆電UEFI韌體再傳漏洞,波及ThinkBook、Yoga系列等逾70款機種

資安業者ESET發現聯想筆電的UEFI韌體,存在3個記憶體緩衝區溢位漏洞CVE-2022-1890、CVE-2022-1891及CVE-2022-1892,一旦攻擊者加以利用,有機會在取得本機權限後,進一步在開機階段就提升權限,並能執行任意程式碼,進而關閉安全防護功能,該公司旗下ThinkBook、Yoga、Flex、Ideapad等多個產品線都有機種受到影響,總計有70餘款存在上述漏洞,聯想已推出修補程式供用戶更新。而這是該公司筆電產品的UEFI韌體2度發現漏洞。

Intel與AMD處理器存在Retbleed漏洞

處理器廠商針對推測執行(Speculative Execution)漏洞提供的防護措施,再次出現可被繞過的情況。蘇黎世大學(UZH)研究人員揭露新型態的Spectre分支目標注入(Spectre-BTI)攻擊手法,利用名為Retbleed的漏洞(CVE-2022-29900、CVE-2022-29901),可繞過2018年Google開發的Spectre v2緩解措施Retpoline。有別於其他Spectre變種攻擊手法濫用間接跳躍、呼叫的方式,Retbleed是濫用退回(Return)指令,而能夠突破Retpoline防護機制,這些漏洞影響Intel的第6至8代Core系列處理器(Skylake、Kaby Lake、Coffee Lake),以及AMD的Zen 1、Zen 1+、Zen 2處理器產品線。

這兩家業者分別針對Retbleed提供緩解措施,Intel建議採用名為Enhanced Indirect Branch Restricted Speculation(eIBRS)的機制、AMD則提供了Jmp2Ret來防範Retbleed,但根據研究人員的測試,這兩項機制有可能導致處理器效能下降14%至39%。

研究人員揭露能遠端打開Honda汽車的Rolling-PWN漏洞

在今年3月,有研究人員發現了能攻擊本田(Honda)汽車漏洞CVE-2022-27254,駭客可截取遙控器的訊號來解鎖車輛,但相關的漏洞可能比預期影響範圍還要來得廣泛。星輿實驗室(Star-V Lab)近日指出,他們在今年1月發現的資安漏洞Rolling-PWN(CVE-2021-46145),雖然當時認為本田使用了滾動式密碼(Rolling Code),而導致相關的漏洞攻擊效果有限,但他們進一步調查後發現,這項漏洞能讓攻擊者輕易破解遠端無鑰匙進入系統(Remote Keyless Entry,RKE),而使得此系統的滾動式密碼形容虛設,讓駭客能藉由中間人攻擊(MitM)來打開車門。

研究人員利用此漏洞成功解鎖10種型號的本田汽車,當中還包含了2022年車款。Rolling-PWN與於本田防範使用者誤觸遙控器的功能Sliding Window有關,此功能在汽車一旦連續收到開鎖或解鎖的命令,會將計數器重新同步,使得舊的密碼仍能解鎖車輛。

汽車雜誌The Drive記者Rob Stumpf也著手進行實驗,成功重現了Rolling-PWN漏洞。對此,本田汽車向新聞網站Motherboard表示,這項發現與今年3月的漏洞CVE-2022-27254類似,他們認為自家RKE不存在相關漏洞。

微軟修補VM災害復原服務Azure Site Recovery逾30個漏洞

微軟在7月12日發布每月例行修補(Patch Tuesday)公告,當中揭露了84個漏洞的緩解措施,其中有超過三分之一與VM災難復原服務Azure Site Recovery有關,共有32個漏洞。這些漏洞有30個是權限提升漏洞,2個是RCE漏洞。

其中,微軟特別針對DLL挾持漏洞CVE-2022-33675特別提出警告,一旦攻擊者利用漏洞,建立特定名稱的惡意DLL程式庫,就有可能導致此程式庫在Azure Site Recovery的應用程式啟動時一併載入,並以SYSTEM權限執行,CVSS風險評分為7.8分。通報此漏洞的資安業者Tenable指出,這樣的漏洞很有可能讓駭客在發動勒索軟體攻擊時,清除Azure Site Recovery備份的資料而讓組織無法還原。

惡意程式碼恐藉由macOS漏洞繞過應用程式沙箱防護機制

駭客在Windows作業系統濫用含有巨集的Office文件已是常態,但類似的手法也可能因作業系統漏洞而有可能用來攻擊Mac電腦。微軟針對日前通報給蘋果的漏洞CVE-2022-26706公布細節,並指出此漏洞可讓駭客藉由含有惡意巨集的Word檔案,突破macOS的應用程式沙箱,在Mac電腦上執行任意命令。微軟在去年10月通報後,蘋果在今年5月發布的macOS Big Sur 11.6.6修補此漏洞,研究人員呼籲用戶應儘進安裝更新軟體。

駭客在Windows作業系統濫用含有巨集的Office文件已是常態,但類似的手法也可能因作業系統漏洞而有可能用來攻擊Mac電腦。微軟針對日前通報給蘋果的漏洞CVE-2022-26706公布細節,並指出此漏洞可讓駭客藉由含有惡意巨集的Word檔案,突破macOS的應用程式沙箱,在Mac電腦上執行任意命令。微軟在去年10月通報後,蘋果在今年5月發布的macOS Big Sur 11.6.6修補此漏洞,研究人員呼籲用戶應儘進安裝更新軟體。

【資安防禦措施】

臺灣企業資安投資抵稅正式上路,最新投資抵減辦法7月公布

為了幫助產業的進步,政府持續祭出租稅優惠,從早期獎勵投資條例、促進產業升級條例,到現行的產業創新條例,期望帶動相關投資。最近幾年,政府不只是鼓勵產業朝智慧機械製造、5G行動通訊的發展,提供投資抵減的短期租稅優惠措施,更值得關注的是,今年這項措施首度擴及資安投資,讓公司購置資安產品或服務,也將可享投資抵減的短期優惠。

經濟部與財政部在7月4日發布「公司或有限合夥事業投資智慧機械與第五代行動通訊系統及資通安全產品或服務抵減辦法」,新增資安投資抵稅3年優惠,並對資安產品與服務列出明確定義,經濟部表示,企業可至線上投資抵減申辦系統申請。

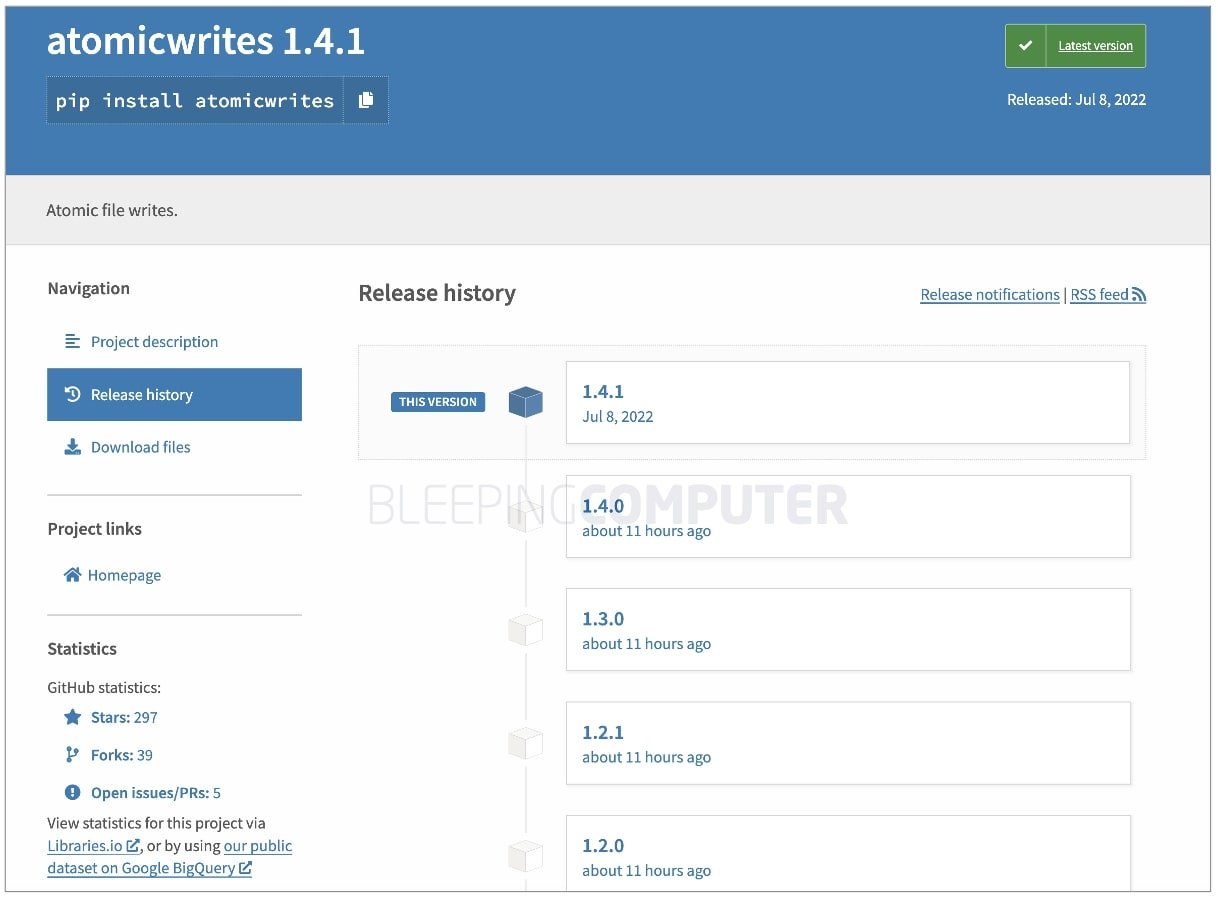

PyPI要求最熱門套件的開發者使用雙因素驗證,但有人打算鑽漏洞

鎖定PyPI套件庫的攻擊事故,近期陸續出現數起,使得PyPI打算強制部分用戶採用雙因素驗證(2FA),而引起少部分開發人員反彈。PyPI於7月8日發布資安通告指出,他們即將在數個月內,陸續要求維護最為熱門的套件開發者,使用雙因素驗證,估計至少有3,500個套件的維護者、所有者,將必須通過進階身分驗證流程,才能執行套件的各式管理工作。

PyPI將這些最熱門的套件稱為「關鍵(Critical)」套件,指的是在最近6個月內,下載次數在前1%的PyPI套件,一旦被登錄,該套件將會永久具備這項屬性。維護上述關鍵套件的經營者,將有機會免費取得2個由Google贊助的實體Token裝置Titan。

此舉多數開發者表達支持立場,但也有人不願買單──例如,開發atomicwrites套件的Markus Unterwaditzer收到PyPI通知後,決定將這款每月下載超過6千次的套件下架,並重新以新的名稱上傳到套件庫,來迴避必須採用雙因素驗證的措施。

來自俄羅斯的網路威脅導致資安人員工作更加吃重,英國呼籲企業重新檢視相關員工的工作量

在烏克蘭戰爭中,相關的網路攻擊行動已經擴及歐洲其他國家,而使得資安人員工作量急劇增加,有可能難以持續工作,最後選擇離職,使得企業將面臨資安人力更加吃緊的現象。英國國家網路安全中心(NCSC)近日提出警告,他們先前呼籲企業要嚴加防範俄羅斯開戰後的網路攻擊行動,但隨著烏克蘭戰爭已經僵持數個月,企業應留意資安團隊可能因為長期處於高壓的狀態,而使得所屬團隊的員工已經不堪負荷,呼籲要調整因應網路威脅的做法,例如:

●建立依據風險層級為依據的決策模式,來設立有效率且能長期運作的防禦制度

●賦與第一線人員依據優先程度決策的權利

●確保工作負載能平均分配個人與團隊,並讓第一線人員能獲得充分休息

●提供管理者及團隊相關資源來察覺需要協助的員工

【其他資安新聞】

Cloudflare披露全球DDoS攻擊能力最強大的Mantis殭屍網路

首批NIST認可的PQC演算法出爐,美CISA建議即刻做好六大準備

深入2022年四大科技戰略,看摩根大通如何將科技變成競爭優勢?當中揭露AI應用與資安投入的積極性

資安業者提供勒索軟體AstraLocker、Babuk、Yashma的解密軟體

駭客假冒CrowdStrike等資安業者,企圖在受害組織植入木馬程式

勒索軟體LockBit停用防毒和EDR,並透過檔案共享軟體外洩受害組織資料

駭客組織Luna Moth假借提供軟體訂閱服務的名義,入侵受害組織

資安業者Thales買下身分暨存取管理業者OneWelcome

蠕蟲程式Raspberry Robin濫用Windows Installer與威聯通設備發動攻擊

駭客假冒大型去中心化交易所Uniswap的名義發動網釣攻擊,得手逾800萬美元

微軟預告明年1月將對Windows 8.1終止支援,用戶開機就會看到全螢幕警示訊息

攻擊者以阿富汗和印度的關係為誘餌,鎖定多個國家的政府機關,散布AysncRAT和LimeRAT木馬

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02

.jpg)

.jpg)