後量子密碼學(PQC)標準今年邁入新里程,相關發展,可回溯至2016年舉行的密碼學競賽,由美國國家標準暨技術研究院(NIST)發起這活動,從82個提交演算法選出69個,之後歷經6年、三輪的競賽,今年7月5日終於公布第一批確認名單。

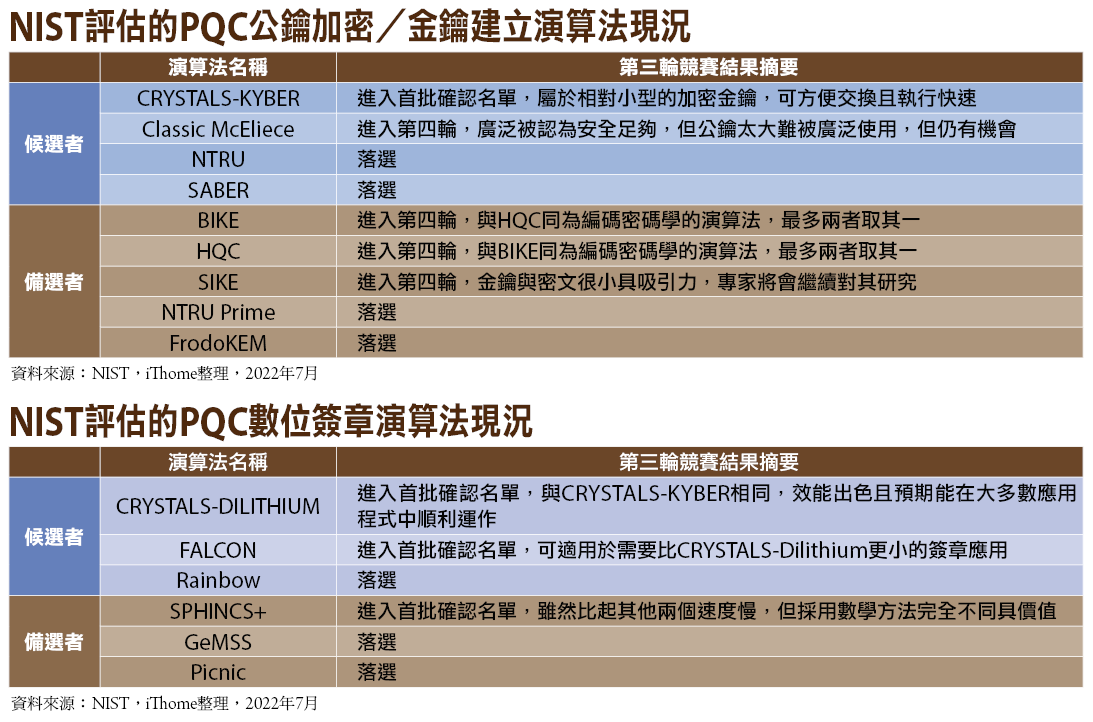

目前有4個演算法將進入標準化程序,包括:在公鑰加密與金鑰建立(Public-Key Encryption/Key-Establishment Mechanisms,簡稱PKE/KEMs)項目中,有1個演算法獲選:CRYSTALS-Kyber,而在數位簽章項目,有3個獲選,包括:CRYSTALS-Dilithium 、 FALCON、SPHINCS+,將成為後量子密碼標準的一部分。(編按:NIST在後來的文件中,KEM亦會使用金鑰封裝Key-Encapsulation Mechanism來表示)

同時,目前NIST已經公布PKE/KEMs項目,進入第四輪的演算法候選名單,第二批確認名單在未來一年半內出爐,預計2024年標準將正式發布。

NIST推薦兩種主要演算法,並期望多納入不同數學方法

由NIST發起的PQC後量子密碼學標準化競賽,簡而言之,就是一項對於公鑰密碼系統的考驗,目的就是選出可以抵抗量子電腦威脅(Quantum-Resistant)的密碼學系統,成為新一代安全標準。也就是說,要選出不管傳統電腦或量子電腦都難以解決的數學問題,以保護現在與未來的安全。

根據原本的時程規畫,標準化過程在進入第三輪後,今年1月底就能有初步結果,從7個候選者與8個備選者名單中,選定第一批先納入標準的演算法,不過,NIST晚了近半年才做出決定,終於在7月初公布確認名單。

對於這些演算法能夠雀屏中選的原因,NIST提出簡單的說明。基本上,NIST推薦兩種為主要演算法,分別是金鑰建立項目的CRYSTALS-Kyber,以及數位簽章項目的CRYSTALS-Dilithium。

以用於加密的PKE/KEMs項目而言,CRYSTALS-Kyber屬於相對小型的加密金鑰,可方便交換且執行快速。

而在數位簽章項目中,CRYSTALS-Dilithium與上述Kyber相當,兩者同樣具有高安全性且效能出色,並預期能在大多數應用程式中順利運作。還有兩個數位簽章項目的演算法,也會進入標準化的階段,其中FALCON雖然可能無法在所有設備上運作,但可適用於需要比CRYSTALS-Dilithium更小的簽章應用;SPHINCS+從敗部候選者脫穎而出,比起其他兩個,雖有簽章更大且處理速度稍慢的特性,卻是很有價值的備案,因為上述前3種演算法都是基於網格密碼學(Lattice-based),而SPHINCS+採用的數學方法完全不同,是採雜湊密碼學(Hash-based),以避免依賴於網格密碼學的數學方法。

同時,NIST說明將分兩階段來宣布其確認名單。除了上述第一批演算法,NIST在7月5日亦公布第四輪決賽名單,將在PKE/KEMs項目,避開基於網格密碼學的演算法,從BIKE、Classic McEliece、HQC與SIKE中,再選出CRYSTALS-KYBER之外的演算法納入標準,預期會在接下來一年半內公布結果。

NIST解釋,在現實場景中,有不同的系統與任務需要使用加密,因此,要建立一個有用的標準,為不同情況設計提供解決方案,並且要能使用不同的加密方法,並為每個使用情況提供一個以上的演算法,以防單一演算法被證明有漏洞,也能有其他安全的選擇。

事實上,儘管基於網格密碼學的演算法最為主流,但NIST已經多次表示,希望確保另一種演算法可使用,以防後續在網格密碼學出現突破性進展,發現新的攻擊面的狀況,同時,他們也推廣密碼敏捷性(Crypto-agility)的概念,目的是要讓新的演算法有辦法能快速導入一個安全系統當中。畢竟,雖然現在這些進入確認名單的演算法,經過專家多年來仔細研究證明足夠安全,但仍難以確保絕對不會被破解。

就現階段來看,NIST鼓勵資安專家現在就可以著手研究這些新的演算法,同時思考如何嵌入自身的應用,但暫時先不要正式部署,因為在他們成為正式標準之前,可能還會有些微變更。

另一方面,NIST為使數位簽章組合多樣化,這次還額外公布一項新的提案,將徵選短簽名與快速驗證的演算法,提交最後時程在2023年6月1日。

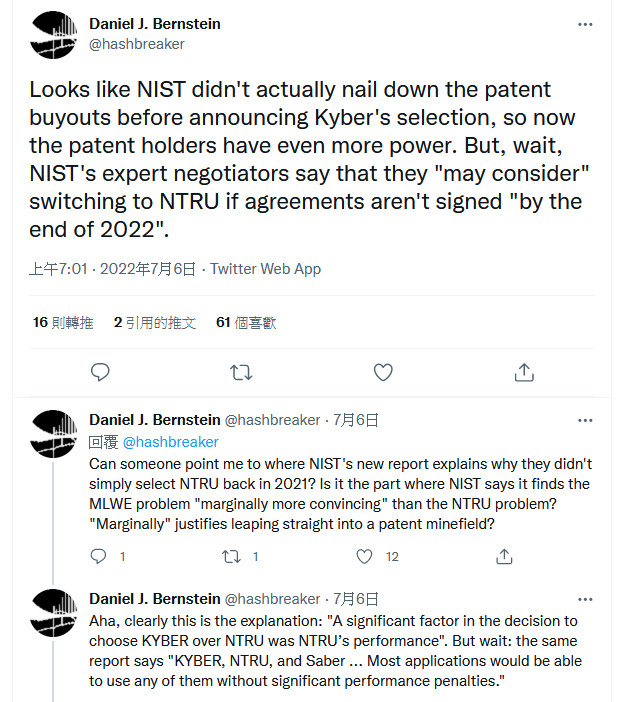

對於目前NIST公布的首批PQC標準化名單,值得留意的是,密碼學專家Daniel J. Bernstein在7月6日提出看法,提及NIST在第三輪時即關注專利問題,然而,卻在宣布選擇CRYSTALS-Kyber前尚未完成相關專利買斷,認為這可能讓專利持有者有更大權利優勢,甚至指出NIST談判專家表示,若在2022年底前沒有簽署協議,可能會考慮轉用同為基於網格密碼學(Lattice-based)的NTRU。(圖片來源/擷取自Daniel J. Bernstein's Twitter)

美國政府已要求組織著手規畫轉換,並發布相關指引

不論如何,隨著量子運算的發展,公鑰密碼系統全面撤換已成大勢所趨。

雖然這是NIST為美國制訂的標準,但其影響也將形成全球的標準,臺灣企業也應留意並作好準備。

面對標準演算法的轉換,以及硬體設備與中介軟體升級,近期有許多密碼學專家已開始呼籲政府、組織與企業重視,建議大家可以先盤點已使用公鑰密碼系統的部分。

臺灣亦有資安廠商關注此一發展,並在NIST此項結果發布之前就先行做好準備。例如,本月5日,硬體安全模組業者匯智安全科技宣布,他們的商用硬體安全模組平臺kvHSM,已可成功執行SPHINCS+數位簽章演算法,而在HSM內提供密碼服務的安全晶片平臺上,也成功實作CRYSTALS-Kyber (加密與密鑰封存),以及CRYSTALS-Dilithium(數位簽章),之所以能馬上公布成果,原因在於該公司數年前即投入後量子密碼演算法實作。

對於現階段臺灣企業及組織的因應準備工作,匯智安全科技該公司董事長暨臺大數學系兼任助理教授陳君明表示,NIST出版的文獻一向有高度參考價值,在NIST旗下NCCoE的PQC專案中,將提供最多且最完整的實務作法,是國內可以參考的重要資源。

美國政府在這方面的行動,也很迅速。5月4日美國總統拜登正式簽署第10號國家安全備忘錄,簡稱為NSM-10,當中對於國家量子技術發展提出了多項指示,當中就有一個面向,是要求聯邦政府遷移到基於後量子密碼學的系統,同時,NIST與CISA也將負責相關任務,要求個別機構在一年時間內,盤點使用公鑰密碼系統的聯邦系統與資產。

如今,隨著NIST第一批標準化演算法出爐,美國CISA亦於7月5日發布相關公告指出,雖然後量子密碼學標準在2024年才會正式發布,供商業產品使用,但CISA與NIST強烈建議,組織現在就應該依照後量子密碼學發展藍圖,為公鑰密碼系統的轉換與過渡進行準備。

CISA提供了六大建議作法:第一,在組織中找出使用公鑰密碼系統的系統;第二,可在實驗環境測試新的後量子密碼學標準,但應該等到標準正式發布後,才實施於生產環境;第三,應制定組織系統轉換為新加密標準的計畫,包括進行相依性分析、淘汰新標準發布後不受支持的老舊技術,以及確保對採用新標準產品的驗證與測試;第四,建立有關後量子密碼學的獲取政策,過程中應包含為過渡設定新的服務水準,以及對供應商進行調查,以確認能否整合到組織路線圖,並確認所需的基礎技術;第五,提醒組織內的IT部門與供應商即將面對此一過渡;第六,教育員工面對針對即將到來的過渡,並提供任何適用的培訓。

在NIST旗下NCCoE已設立了遷徙到PQC後量子密碼學的專門頁面,當中提供了相關的資源與資引。

繼續閱讀:從4大關鍵問題搞懂PQC與密碼學競賽

繼續閱讀:第一屆後量子密碼論壇登場,2022是因應量子破密關鍵之年

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05