攝影/iThome

近年來,量子電腦運算技術進入蓬勃發展的階段,其運算特性除了可讓化學反應模擬能有更好的實現,但也使得現有的公鑰密碼系統受到挑戰,而這樣的擔憂如今已成真實威脅,因為近期傳出中國駭客打算收集已加密的高價值資料,等到量子電腦發展突破,就能立即解開他們取得的加密內容,為了抵禦這樣的衝擊,後量子密碼學(Post-Quantum Cryptography,PQC)的發展、標準化,以及如何普及,均受到資安界的熱烈關注。

為了讓關心這議題的人士了解PQC的最新狀態,在1月14日,首次舉辦第一屆後量子密碼論壇,現場不只邀集國內密碼學領域專家,就連多位國外的知名密碼學專家學者,也在此公開發表實體演說,他們呼籲各界應充分體認發展PQC的必要性,對於公鑰密碼系統屆時勢必面臨更換的局勢,臺灣應及早做好準備。

這場活動原本應該更早舉行,但因為臺灣爆發疫情而從去年5月而延至今年1月,在近期國際疫情又竄起情形之下,後量子密碼論壇的召開也面臨挑戰,但所幸仍能以實體形式舉辦,相當難得。

在臺灣第一次舉辦的後量子密碼論壇,最終吸引了上百位人士參與,雖然活動已經落幕,但隨著與會者對於相關知識有了更深入的了解,也充份體認其重要性之後,相信PQC的發展與推動,未來可以獲得國內更多產業與政府機構的支持。

國內外密碼學專家齊聚一堂,深入淺出解析PQC關鍵

為了讓不同領域的與會者了解後量子密碼的必要性與發展現況,論壇主辦單位在第一場演講中,就準備了入門的內容。身為密碼學家、硬體安全產業人士,也是臺大數學系兼任助理教授的陳君明,他是後量子密碼論壇的主要發起人,並擔任首場演講者,他以淺顯易懂的方式話說從頭,介紹現行加解密的基本原理,以及量子運算、量子破密的影響,希望幫助大家理解基本的PQC觀念與議題,他也呼籲國內各界,現在就應該開始準備相關因應的事宜。

這是因為,美國國家標準技術研究院(NIST)自2016年舉辦的PQC密碼標準競賽,已邁向尾聲,在2022年1月,就會有第三輪的結果出爐,針對公鑰密碼系統與金鑰建立演算法(PKE/KEM),以及數位簽章演算法這兩大領域,預計公布各自的一位決勝者,也就是標準獲勝者,而後續的第四輪,還將選出其他也能成為標準的另一決勝者。長期來看,關於後量子時代的密碼標準,應該會在2024年之前制定完成,屆時,政府組織與企業都將面臨標準演算法的轉換,以及硬體設備與中介軟體的升級。

在本次論壇當中,有多位參與PQC密碼標準競賽的國內外專家發表演說,包括:楊柏因、周彤,以及這兩年留在臺灣進行研究的Daniel J. Bernstein,以及Tanja Lange,他們都針對入選NIST PQC競賽第三輪的金鑰交換與數位簽章,提出說明。

儘管他們的演講內容涉及演算法與數學的應用方式,對許多與會者而言,仍無法徹底理解,但難得的是,國人有機會可以目睹這些世界級大學者的風采,親自聽聞他們講解這些研究內容的最新發展,讓國內各界對於資訊安全中最核心的密碼學,且是後量子密碼學領域的最新研究動向,能有最近距離的了解與接觸。

為了讓大眾對PQC議題能有廣泛認識,本次論壇也安排中研院資科所專家鐘楷閔,解析量子電腦的發展現況,並希望大家可以正確想像量子電腦的能力;中研院資創中心的專家陳君朋,則從物理面說明旁通道攻擊的威脅,同樣也是PQC會面臨的風險,全球現在至少也有50篇相關論文,他的論文也是其中之一;以及匯智安全科技總經理鄭嘉信,從密碼金鑰管理的產業實務,說明NIST SP 800-57與硬體安全的重要性,以及加密週期Cryptoperiod的影響,並點出轉換到PQC的挑戰。

在論壇的最後,也舉行了專家座談,列席的學者與資安業者也彼此交流,提出看法與見解,暢談臺灣頂尖學者參與標準制定、臺灣企業因應新標準的準備工作,以及金融業因應之道等議題。

NIST PQC競賽結果將在今年1月公布,對於之前已入選第三輪的金鑰交換與數位簽章的投稿項目,在第一屆量子密碼論壇現場,相當難得,有多位參與競賽的國內外密碼學專家針對這些最新研究內容一一做出闡釋,讓國人能近距離目睹這些世界級大師的演說。圖為Daniel J. Bernstein針對Lattice網格密碼學的NTRU、NTRU Prime、SABER、Kyber與Frodo進行說明。(攝影:羅正漢)

在第一屆後量子密碼論壇的座談會上,由iThome資安主筆黃彥棻擔任主持人,與陳君明、鄭嘉信、Daniel J. Bernstein、Tanja Lange、楊柏因(由右至左)等多位國內外頂尖密碼學家與硬體安全產業人士,共同探討企業如何因應PQC。(攝影:iThome)

公鑰密碼系統應用非常普遍,更換工程浩大

為了讓外界快速了解公鑰密碼系統即將面臨的危機,在後量子密碼論壇上,陳君明以簡單扼要的方式,解釋PQC的基礎知識,而這方面的內容,其實對於不具學術背景大眾而言,也能輕易理解。

簡單來說,以量子破密威脅而言,隨著量子計算出現,以及Shor’s演算法與Grover’s演算法的提出之下,現有的對稱式與非對稱式加密系統,都將受到影響。

不過,對稱式加密系統(如AES、DES、Triple DES等加密演算法)受到的影響較小;包含金鑰交換與數位簽章用途的非對稱式加密系統(如RSA、ECC等),受到影響則非常之大,也就是說,現今普遍的公鑰密碼系統,將受嚴重衝擊。

這是因為,現有基於質因數分解計算難題的RSA,以及基於離散對數、橢圓離散對數問題的DHKE、DSA、ECDSA等ECC,量子電腦可於多項式時間破解問題。

陳君明以現今熱門的加密貨幣應用,說明量子破密的影響性。他表示,現在所有的加密貨幣的交易過程,都是採用橢圓曲線數位簽章演算法(ECDSA)來確保交易安全。事實上,現今公鑰密碼系統的使用已是非常普遍,像是日常上網使用的HTTPS協定,以TLS進行加密,背後的連線階段金鑰(Session Key)的交換演算法,也會使用公鑰密碼系統。

而現在關注的後量子密碼學,它是現代密碼學的新領域,專門研究可抵抗量子電腦攻擊的公鑰密碼系統,以取代未來會變得不安全的RSA、ECC等演算法。而上述提到NIST自2016年開始舉辦PQC競賽,也就是因應這樣的趨勢,要選出新一代公鑰密碼系統的標準。

轉換PQC需及早準備,美國摩根大通銀行已提出發展藍圖

近年量子電腦技術雖迭有突破,但實際運算能力還非常小,像是Google在2019年製作的量子電腦,只能處理「53位元的量子資訊」,也就是53個0或1,但為何現在我們就要準備因應?

陳君明指出,除了需要關注量子電腦的發展,何時厲害到可以威脅現在的密碼系統,同時,也要考量保密期限或產品生命週期年限,以及新公鑰密碼系統的普及時間。

根據量子計算研究所共同創辦人Michele Mosca在2015年的預測,在2026年,量子電腦的發展狀態,可破解現在的公鑰密碼系統機率,約有七分之一;而到了2031年,破解機率將變成二分之一。陳君明表示,美國NIST先前曾大幅引用這樣的預測,雖然現在的說法已經不同,但還是重要參考。

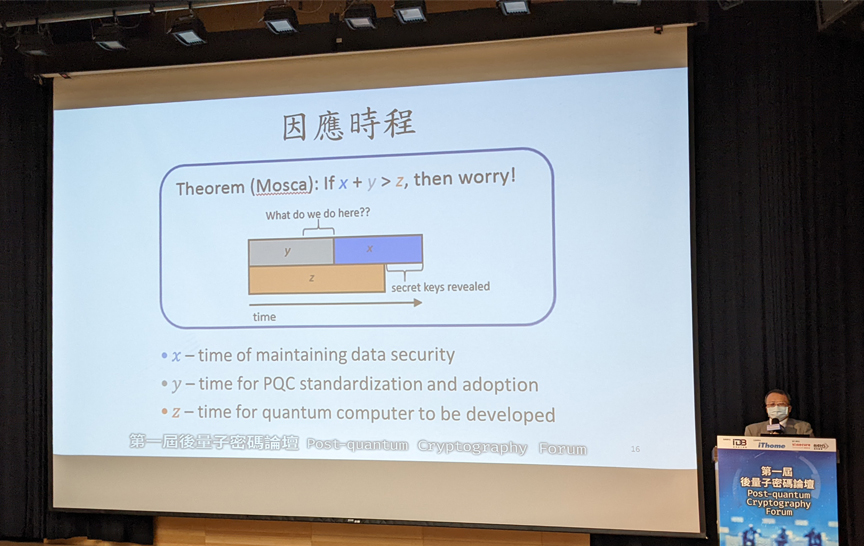

特別的是,Michele Mosca還提出了因應時程的理論。他指出,如果X(維護資料安全的時間長度或產品生命週期),加上Y(後量子密碼標準化並且廣泛採用所需時間),大於 Z(量子電腦真正厲害到可以破解公鑰密碼系統的時間),我們就需要擔心量子破密的風險。

畢竟,資料加密的保護期限可能是6年、15年或25年,再加上全面更換特定密碼系統需花很長的時間,可能長達10年。因此,及早做好準備相當重要。換言之,若是量子電腦真的會在2031年成熟,現在我們就已經需要開始準備。

而且,去年就傳言有國家級情報單位大量儲存密文,等到量子電腦成熟,即可大規模破解,若真的如此,各界對於這些已被有心人士刻意儲存的密文,可說是毫無挽救的機會。因此,包括美國與歐洲政府已經開始鼓吹,他們呼籲對於敏感性特別高的資料,要用PQC來保護。

PQC轉換不能等標準制定完成才開始!臺大數學系兼任助理教授陳君明表示,之前量子計算研究所共同創辦人Michele Mosca曾提出量子破密威脅因應時程的定律,簡而言之,我們除了關注量子電腦真正厲害到可破解公鑰密碼系統的時間(z),應考慮維護資料安全的時間(y),以及PQC標準與採用所需時間(x),一旦x+y>z,就代表必須立即發展PQC。(攝影:羅正漢)

面對這樣機密性無法繼續確保的局面,全球可以如何做?陳君明提到,美國NIST除了已籌組舉行PQC標準競賽的團隊,旗下國家網路安全卓越中心(NCCoE)也有相應的計畫,幫助各界從現有的公鑰密碼系統,轉換到未來的公鑰密碼系統。因此,那裡會有國內企業組織可參考的資源,而NCCoE也曾在2021年4月發布白皮書,說明轉換到PQC的挑戰。

從企業的應用需求來看,近年已有國際金融業者開始準備。例如,美國摩根大通銀行(JPMorgan Chase)兩年前就針對PQC轉換提出發展藍圖,並列出需要進行的工作。

基本上,企業一開始先要對內部資料盤點,識別出敏感度高的資料,還要進行供應商技術評估、供應商PQC藍圖調查,而這些工作都是要在2024年PQC標準制定完成之前,就先開始進行的。為何先從上述方式著手?這是因為,全面轉換密碼系統相當困難,因此需要先識別風險,之後就可以先轉換最重要的部分,再依照重要性的順序逐步更換。

由於量子電腦發展已成定局,量子破密隨之而來,新一代公鑰密碼系統轉換到後量子密碼(PQC),已成為政府、企業關注焦點,臺大數學系兼任助理教授陳君明指出,例如,美國JPMorgan集團在兩年前,就已規畫出PQC轉換的藍圖,在 2024年新標準提出之前,他們預計做好高風險資料盤點、評估供應商PQC路線圖等預先準備工作。(圖片來源:陳君明)

因應量子破密的兩種方法

基本上,對於量子破密威脅,全球很早就在關注,如今已發展出兩條因應路線。

第一種,是利用量子力學特性的量子密鑰分發(Quantum Key Distribution,QKD),使通訊雙方產生並分享隨機且安全的密鑰,用於訊息加解密。二種則是基於數學的後量子密碼學,也就是PQC,支持這個路線的研究團隊,要發展出無法被量子電腦有效解決的計算難題,成為取代RSA、ECC的新一代公鑰密碼系統。

在此兩者中,近期PQC倍受矚目。主要是因為美國國家安全局(NSA)表態支持。事實上,低調的NSA在2020年10月突然發表專文,指出QKD技術應用仍有5種限制,包括身分驗證仍需使用非對稱密碼學,以及架構成本過高等,因此現階段將聚焦於PQC的發展。

另一個因素是美國NIST舉辦的PQC密碼標準競賽,歷經5年制定,即將邁向尾聲,標準即將定案。陳君明透露,在2022年1月,就會有第三輪的結果出爐,因此,未來兩年時間,後量子時代的密碼標準就要制定完成,屆時,政府組織與企業都將面臨標準演算法的轉換,以及硬體設備與中介軟體的升級。

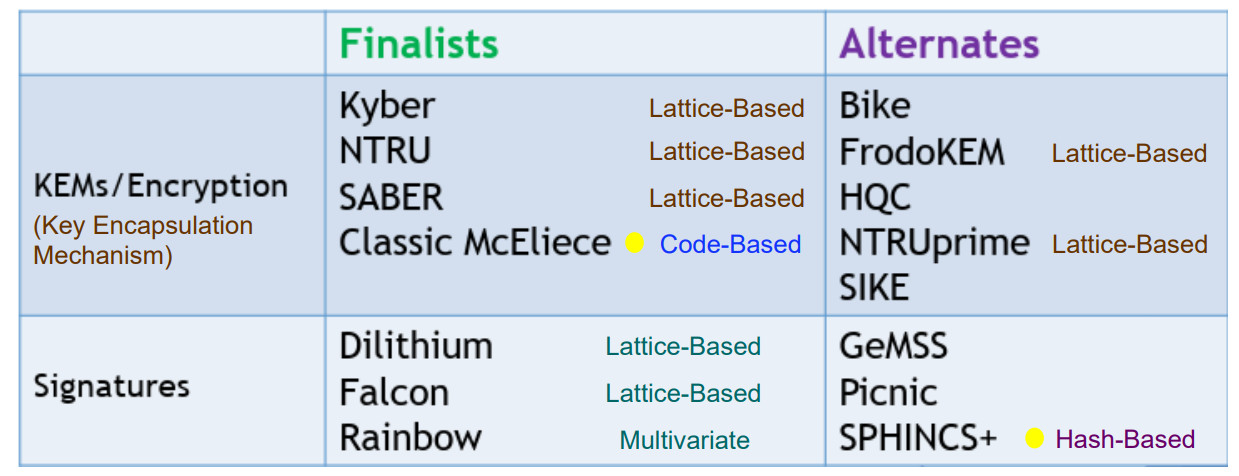

NIST PQC競賽結果今年1月會有初步結果,SPHINCS+有機會成為黑馬

對於目前NIST PQC標準競賽的現況,陳君明說明,目前共有7個勝部候選,以及8個敗部候選,這些使用的演算法,背後的數學問題,都是無法被量子電腦破解的,使用的基礎包括:編碼密碼學(Code-based cryptography)、網格密碼學(Lattice-based cryptography)、多變量密碼學(Multivariate cryptography)、雜湊密碼學(Hash-based cryptography)。

目前為止,他們看好很有可能被選為標準的,主要是公開金鑰系統項目的Classic McEliece,以及數位簽章項目的SPHINCS+。

後者雖然是敗部候選者,但由於勝部三個候選者,最近都被發現問題,因此,NIST會考慮安全性,再考慮效能來選出最終標準。例如Rainbow被發現有攻擊可以降低其安全性,而Dilithium與Falcom則是屬於Lattice密碼學,這類密碼學是基於特別的數學結構,但最近被發現有安全性的疑慮。

在NIST PQC標準化競賽入選第三輪的投稿中,在公開金鑰系統項目的4個決勝者,包括Classic McEliece、CRYSTALS-KYBER、NTRU與SABER,其中Classic McEliece目前被看好;在數位簽章項目的3個決勝者,包括CRYSTALS-DILITHIUM、FALCON與Rainbow,但這三者近期被發現安全問題,而候選者中屬於雜湊密碼學的SPHINCS+,目前看來更有機會。(圖片來源:陳君明)

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02