過往大多竊資軟體主要針對Windows電腦而來,但如今針對macOS用戶的竊資軟體接連出現,我們今天整理了Atomic Stealer(AMOS Stealer),以及北韓駭客打造的NimDoor,還有先前揭露的Odyssey Stealer,而這些事故都突顯出相關攻擊手法日益複雜的情形。

另一方面,上週勒索軟體Hunters International宣布結束營運並免費提供解密金鑰,此舉也引起資安圈關注,但這並非代表駭客就此收手,而是為了避免遭到執法單位圍剿,決定不再使用勒索軟體從事破壞行為,有資安人員認為,此舉之後會有其他勒索軟體駭客跟進。

【攻擊與威脅】

macOS竊資軟體Atomic內建後門功能,讓攻擊者持續存取受害電腦

專門鎖定macOS用戶的竊資軟體Atomic Stealer(AMOS Stealer)橫行多年,不僅相關攻擊行動接連傳出,更衍生出其他變種Odyssey Stealer、Poseidon Stealer,最近其中一起事故,是駭客冒充美國電信業者Spectrum發動攻擊,如今有資安業者指出,此竊資軟體的開發團隊打造了更加危險的版本,能讓攻擊者進一步控制受害電腦。

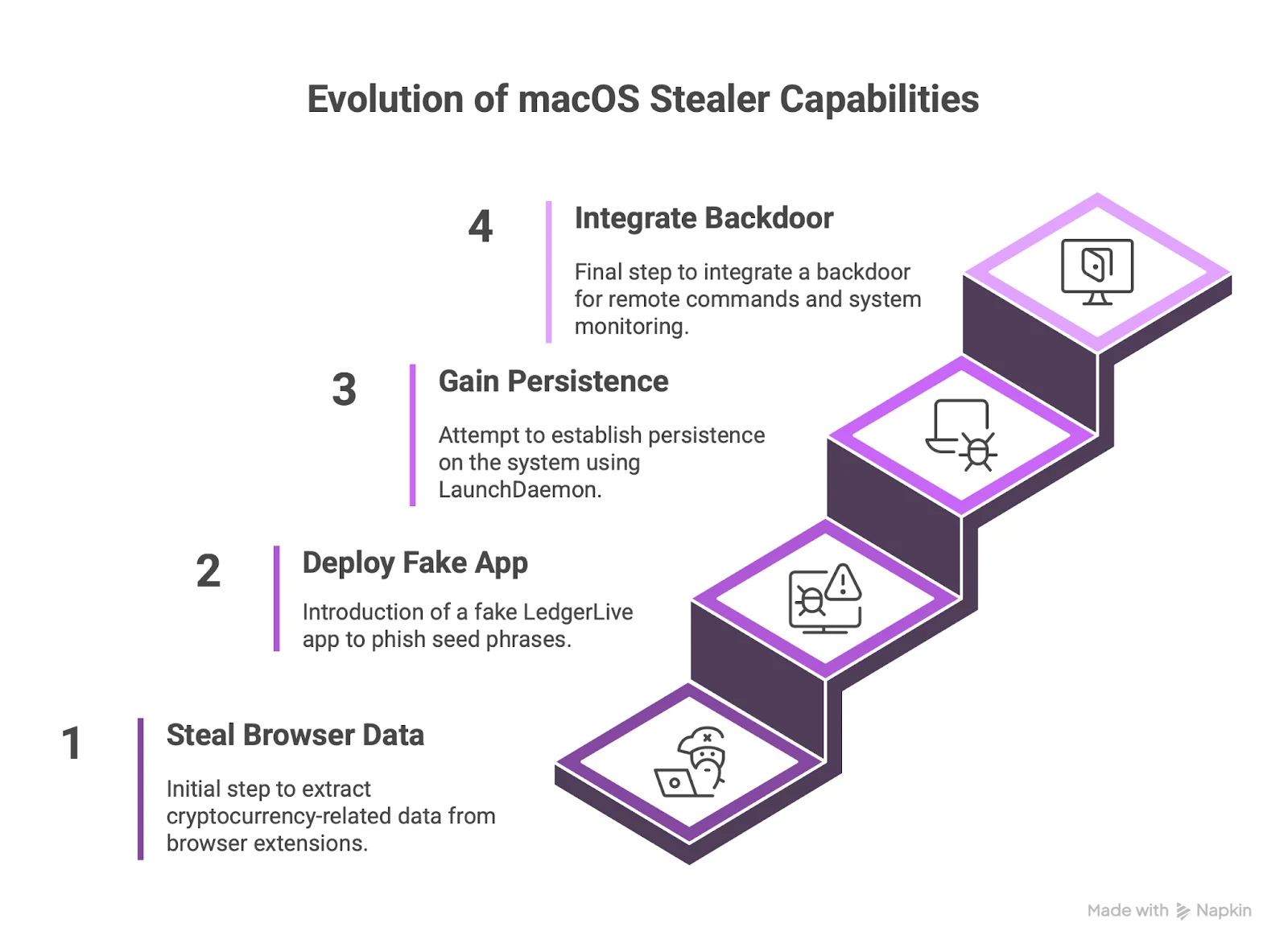

最近有一份調查報告指出,經營Atomic Stealer的俄羅斯駭客組織,過往主要集中心力的部分,在於透過瀏覽器的加密貨幣延伸套件、冷錢包下手,目的是搜括帳密資料,但現在資安業者Moonlock發現,他們在新版Atomic Stealer加入了後門的功能,也就是說,攻擊者可藉此竊資軟體遠端執行任意命令、得到完整的存取權限,並在受害電腦重開機後持續相關活動。

除了後門的部分,Moonlock提及Atomic Stealer具備其他新功能,如鍵盤側錄工具(keylogger),近期攻擊目標也有異動:一改過往提供破解軟體作為誘餌的策略,而是試圖尋找持有加密貨幣資產的使用者下手,但Moonlock並未說明駭客如何找到攻擊目標。

北韓駭客鎖定macOS用戶散布惡意軟體NimDoor,意圖竊取各式帳密並持續於受害電腦活動

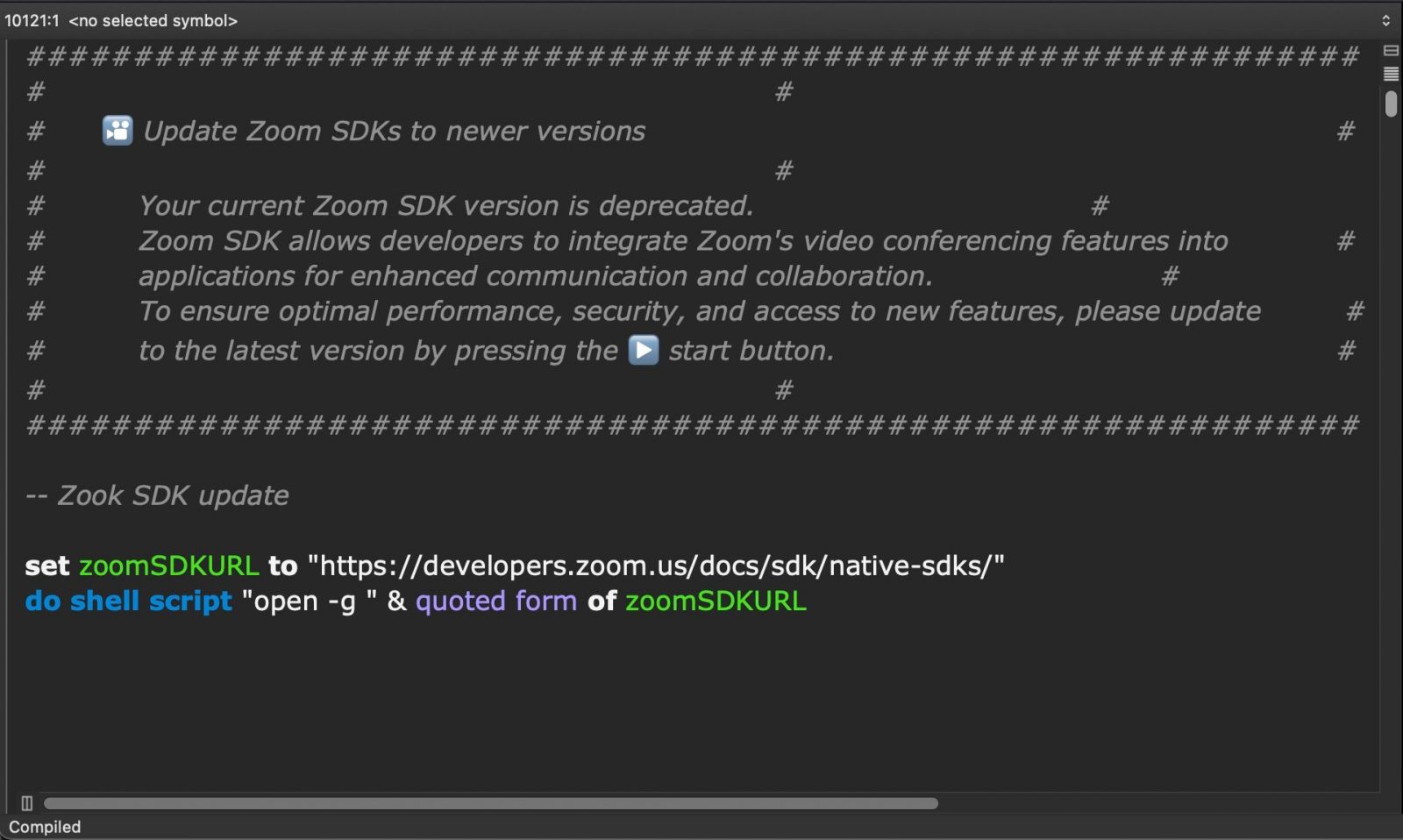

今年4月,資安業者Huntabil.IT揭露北韓駭客鎖定一家Web3新創公司的攻擊行動,後續有多份調查報告指出,也有其他Web3及加密貨幣組織遭遇類似攻擊,其流程大多存在共通點,駭客運用了AppleScript、C++、Nim開發的指令碼及二進位檔案,鎖定macOS用戶下手。由於使用Nim程式語言打造惡意程式攻擊macOS用戶的情況並不常見,這樣的情況引起資安業者SentinelOne注意,著手調查並還原詳細的事故發生過程,指出這是一起大規模攻擊行動。

這波攻擊特別的地方在於,駭客在處理程序注入手法與遠端通訊的過程裡,皆透過TLS加密的WebSocket通訊協定wss來進行;再者,他們利用了SIGINT、SIGTERM的訊號標頭,以便惡意軟體停止運作或是電腦重開機的狀況下,仍能持續在受害電腦活動。駭客在整個攻擊流程廣泛使用AppleScript指令碼,不僅用於取得初期的入侵管道,也在後續流程執行Beacon與後門NimDoor的功能。

竊資軟體Odyssey Stealer鎖定macOS使用者而來,透過ClickFix網釣散布

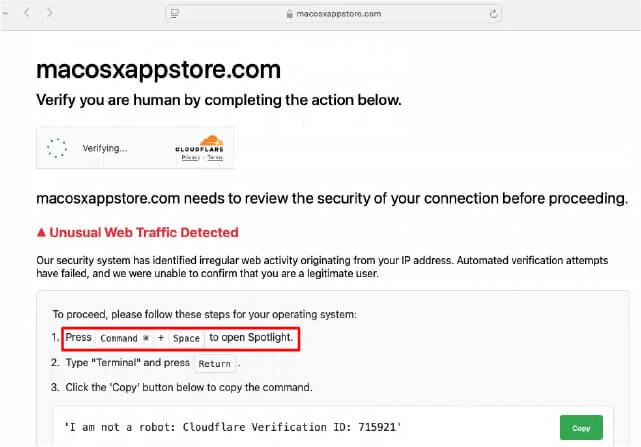

駭客假借網頁故障或是進行圖靈驗證等理由做為幌子,要求使用者依照指示按下特定按鈕,並開啟執行視窗貼上惡意指令的ClickFix網釣攻擊手法,自3年前研究人員Mr.d0x提出警告後,相關攻擊變得極為氾濫,但這類攻擊手法大多針對Windows用戶而來,如今也有鎖定macOS用戶的情況。

最近資安業者Cyfirma揭露的竊資軟體Odyssey Stealer,就是這樣的例子,駭客利用多個ClickFix攻擊策略,意圖對使用者傳遞惡意的AppleScript指令碼(osascripts),下達命令竊取Mac電腦瀏覽器的cookie、密碼、加密貨幣錢包資料,以及瀏覽器外掛的內容。駭客主要藉由註冊與金融業者、蘋果App Store、加密貨幣新聞網站拼字相似的網域,疑似鎖定對金融與加密貨幣感興趣的人士下手 。

駭客要求使用者依照指示按下Command+Space快速鍵,開啟Spotlight的功能,然後輸入Terminal並按下Return,最後按下網頁上的複製按鈕,將特定內容貼上終端機。但實際上用戶複製的並非網站上的I am not a robot字串,而是駭客經過Base64演算法處理的指令碼,從而在受害電腦下載竊資軟體。

勒索軟體Hunters International宣布關閉業務,釋出解密金鑰

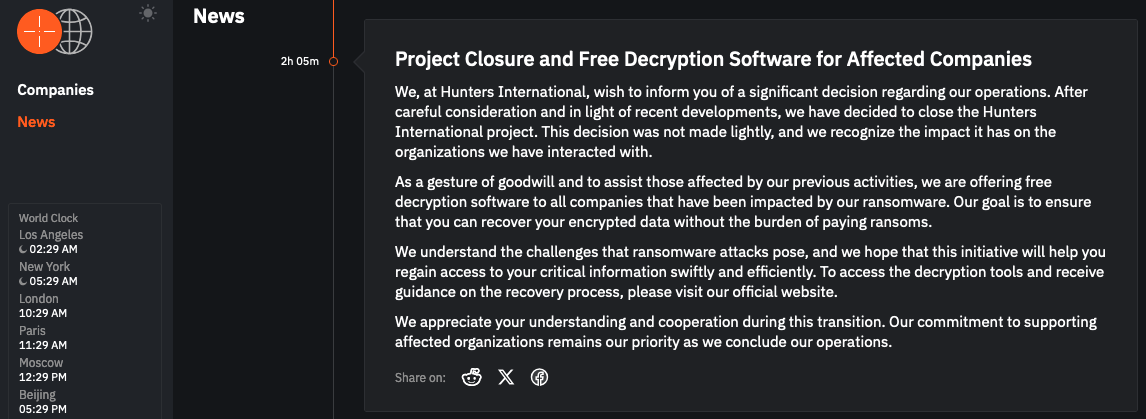

資安業者Group-IB今年4月揭露勒索軟體Hunters International的最新動態,指出這些駭客疑似在司法單位的壓力下,提供給加盟主的新版(第6版)勒索軟體已不再具備留下勒索訊息的功能,該組織還另外推出名為Storage Software的工具,讓加盟主能竊取受害組織資料的過程裡,將相關中繼資料回傳到該團體的伺服器。而這麼做的目的,很有可能是打算關閉Hunters International的專案,並使用World Leaks的名號另起爐灶,如今這樣的推測得到證實,駭客正式宣布結束營運。

根據資安新聞網站Bleeping Computer的調查團隊發現,Hunters International於7月3日正式宣布關閉其業務,並且直接提供解密金鑰,意味著尚未付錢的受害組織可免費將資料復原。

對於駭客宣布免費提供解密金鑰的現象,Comparitech研究員Rebecca Moody向資安新聞網站SecurityWeek透露,他們認為此舉對受害組織應該幾乎沒有幫助,原因是這些駭客自5月開始並未再列出新的受害組織,而大部分的受害組織也已經復原自己的系統。也就是說,他們早就向駭客低頭,選擇付錢換得解密金鑰。

其他攻擊與威脅

◆企業模擬攻防演練的工具驚傳遭濫用!駭客運用迴避偵測框架Shellter散布惡意程式

◆駭客組織TAG-140鎖定印度政府、國防、鐵路領域而來,企圖散布Drat V2 RAT

◆勒索軟體AiLock採混合加密手法鎖住資料,脅迫受害組織就範

【漏洞與修補】

Next.js釋出安全更新,修正影響15.1.0至15.1.7版本的快取污染漏洞CVE-2025-49826,以防範攻擊者利用該漏洞造成靜態頁面阻斷服務(DoS)問題。該漏洞風險評等為高度,CVSS基本分數為7.5,主要威脅在於特定配置下,網站頁面可能無預警對所有用戶出現204空回應,導致正常存取服務中斷。

此次漏洞發生在Next.js的增量式靜態再生成(ISR)啟用快取重驗證機制,並結合伺服器端算繪(SSR)路徑時,當外部CDN又快取HTTP 204回應,便會出現問題。官方指出,在極少數特定條件下,受影響的Next.js版本可能會將204無內容的回應錯誤地快取,導致同一路徑的所有用戶請求都只收到204回應。如此部分生產環境中的靜態頁面就會長時間無法正常顯示,嚴重影響服務的可用性。

根據官方說明,這個漏洞僅會在同時符合幾個特定條件時才會被觸發,包括使用受影響的Next.js版本、路徑啟用ISR快取重驗證,並以Next start或Standalone模式運作,以及該路徑同時使用SSR並且CDN被設定為快取204回應。

聯想電腦預載可寫入資料的檔案,可能被用於突破Windows AppLocker安全防護

資安廠商發現聯想(Lenovo)電腦中一個預載檔案被可寫入資料,可能破壞Windows作業系統的AppLocker安全防護機制。

本問題是由資安顧問公司TrustedSec研究人員Oddvar Moe發現,問題檔案是聯想電腦預載於其Windows映像檔、位於C:\Windows目錄下的mfgstat.zip。檢視其存取控制表可以發現,一個經授權的使用者具有完整權限,可修改、讀、寫與執行檔案。這就抵觸了微軟透過Windows AppLocker提供的防護。

研究人員在2019年發現這個問題,並在今年在新聯想電腦上再次發現而確認。但他通報聯想研究部門PSIRT,得到的回應是不會修補,而是告知用戶如何移除mfgstat.zip來因應。

其他漏洞與修補

【資安產業動態】

奧義智慧攜手臺灣AI業者APMIC,打造新世代AI防火牆安全模組

隨著AI應用,特別是大型語言模型在各產業的普及,其潛在的安全漏洞已成為企業揮之不去的陰影。臺灣資安業者奧義智慧科技(CyCraft)於日前宣布,將和臺灣提供企業自主AI解決方案業者APMIC(Accelerate Private Machine Intelligence Company)合作,共同推出業界首款專為防禦而生的AI模型XecGuard,以及Safety LLM安全評測服務。

奧義智慧科技技術長暨共同創辦人邱銘彰表示,目前已經有多家正在使用AI聊天機器人的企業用戶會做先導測試(Pilot Run),預計今年第三季推出閘道端的AI防火牆產品XecGuard,便利更多企業使用。

近期資安日報

【7月7日】Linux命令列工具Sudo修補兩項權限提升漏洞

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-04

2026-03-03

2026-03-02