最近幾年鎖定開發人員而來的惡意套件攻擊相當氾濫,這些攻擊的範圍相當廣,涵蓋NPM、PyPI,以及Visual Studio Code(VSCode)等,多半都是上架市集引誘開發者上當,但最近資安業者OX發現,IDE對於延伸套件驗證機制存在缺陷,攻擊者可製作顯示已通過驗證(Verified)的套件,目的是誘騙開發者上當。

而在今天的資安新聞,有數則與臺灣有關的消息,首先針對近日有人兜售全支付測試環境帳密資料的情況,我們獨家採訪該公司並取得回應,他們也進一步透露掌握的情況及調查結果;再者,有數家殯葬業者為了搶生意,竟找駭客來監聽消防救護系統,相當不可取;數發部警告有歹徒假冒買家、客服、第三方支付網站的情況,消費者須提高警覺。

【攻擊與威脅】

Verizon、T-Mobile上億筆美國用戶資料遭兜售,兩大電信業者否認發生資料外洩事故

根據資安媒體Hackread報導,名為G_mic的人士於地下網路犯罪論壇兜售兩家電信公司Verizon、T-Mobile的美國客戶資料,其中Verizon資料包含6,100萬筆(檔案大小3.1 GB),而T-Mobile則有5,500萬筆(未提及檔案大小)。

HackRead取得駭客提供賣家比對的部分資料,Verizon的資料內容相當詳盡,包括城市、州、性別、IP位址、電話號碼、所在位置經緯度等。從資料年份來看,部分資料為2025年的更新數據。Verizon為全美最大行動電信業者,用戶數達1.46億,這批資料將佔總用戶數的41%。

T-Mobile部分的資料包括姓名、性別、出生日期、裝置ID、cookie ID、IP位址、電子郵件、電話號碼、完整住家地址,甚至有稅籍編號,且顯然於2025年更新。這家電信業者在美國訂閱用戶有1.31億,這批資料將佔總用戶數的42%。

根據資安新聞網站Cybernews報導,一名駭客在駭客論壇上宣稱取得了俄羅斯國防外包商250 GB內部文件,包括提供給俄羅斯海軍的作戰軟體資料。這名駭客宣稱,手上持有的資料來自俄國最大國防外包商NPO MARS。NPO MARS提供了多項俄國海軍指揮控制系統,包括自動資訊交換系統TRASSA、掃雷艦自動控制系統DIEZ,以及船艦資訊管理系統等。

這名駭客聲稱存取了NPO MARS數個系統,並公布了10 GB資料供買家檢驗。經過分析,這批資料有部分PDF為2017到2018年的PDF掃描檔,大部分技術文件為2024年,也有今年3月才建立或更新的檔案。但不確定是否所有資料都是最新版本。NPO MARS並未回應此事。

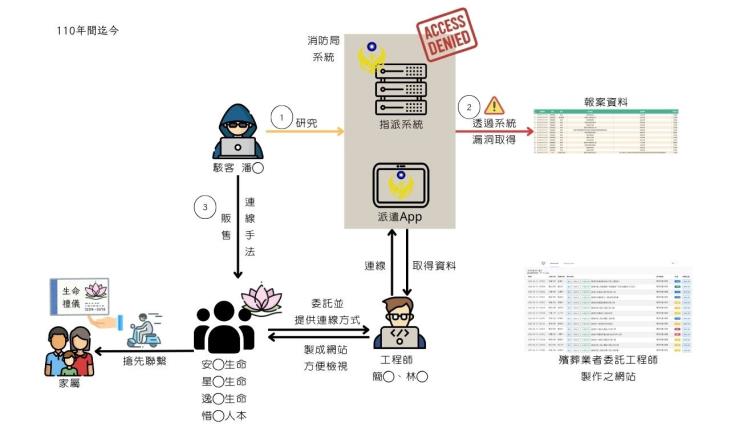

殯葬業者搶生意不擇手段!竟找駭客監聽消防救護系統,目的是能更早到事故現場攬客

為了牟取經濟利益,近期臺灣出現有企業組織尋求電腦工程師、網路駭客入侵公務系統的情況,例如:郭姓網球教練因經營網球學院需要使用相關場地,找上電腦工程師攻擊臺北市公有場地租借系統,並藉由網路爬蟲程式大量搶租熱門時段場地得逞。如今殯葬業者為了搶客,竟藉由駭客長期監聽消防單位的救護即時資訊。

7月1日法務部調查局宣布破獲殯葬業者夥同駭客長期竊取消防局救護即時資訊的案件,曾擔任民間EMT救護車駕駛的潘姓嫌犯受到殯葬業者請託,從2021年開始研究內政部消防署救護派遣有關系統,從中取得派遣及出勤資訊,隔年又入侵維運廠商的測試機取得參考資料,從中截取民眾報案時間、派遣分隊、案件類型、案發地址、座標等資訊,且以相同手法陸續擴大至全國21個縣市。

究竟殯葬業者拿到這些資料又會如何運用?他們安排員工24小時排班監看這些資料,只要出現重傷或是到院前心肺功能停止(OHCA)傷者資訊,業務員就會依照相關座標資訊前往現場等候搶客。

全支付獨家回應測試環境帳密外洩疑雲:證實禍源在「商戶個人電腦遭駭」,金流安全未受影響

近日,資安界盛傳有駭客在深網兜售全支付測試環境的管理者(Admin)帳號密碼資料,引發外界對全支付資安防護的關注。對此,本報獨家採訪全支付公司,其高層首次揭露事件調查結果與應對措施。

全支付表示,他們已在第一時間掌握相關情資並取得外洩內容,經過深入分析,判定此次事件並非其後臺系統本身遭駭,而是起因於「少數合作商戶的個人電腦遭到駭客入侵」,駭客進而取得其電腦中留存的測試環境登入憑證。

全支付強調,儘管部分測試環境資料外洩,但其主要金流服務及使用者(消費者)權益,並未受到實質影響。

數發部警告詐騙新手法! 小心假買家、假冒第三方支付網站及客服向真賣家詐騙

詐騙手法不斷推陳出新,數發部發現近期出現詐騙者假冒買家,向真賣家進行詐騙,向賣家要求使用知名第三方支付付款,偽冒知名第三方支付業者網站,並假冒支付業者客服人員,誘導賣家操作,造成賣家財產損失,數發部為加強數位支付建立的信任關係,今天(7月4日)與國內第三方支付業者共同合作,加強對新的詐驗手法的防詐工作,主動掃描偽造網站下架處理。

資安院主動掃描網路上的類似網域名稱,偵測到超過200件類似網域名稱,並由TWNIC利用DNS RPZ下架處理,以避免有心人士假冒第三方支付業者網站,誘騙造成賣家金錢損失。根據數發部統計,從6月初掃描發現超過200件類似網域名稱,經過下架處理後已降到6月底的3件,降幅達9成。

為確保數位支付的信任不受新的詐騙手法影響,數發部今天也與第三方支付業者合作,包括藍新、綠界、紅陽、統一數網、連加(Line Pay),宣示打擊詐騙,數發部及第三方支付業者定期掃描網路上的類似網域名稱,向數發部通報後,進行下架處理,同時第三方支付業者也在其網站,以蓋版廣告向使用者宣傳假買家詐騙的手法,提高民眾的警覺心。

其他攻擊與威脅

◆Apache Tomcat、Camel遭到鎖定,駭客利用已知漏洞從事攻擊

◆殭屍網路Hpingbot濫用文字共享服務Pastebin散布有效酬載

【漏洞與修補】

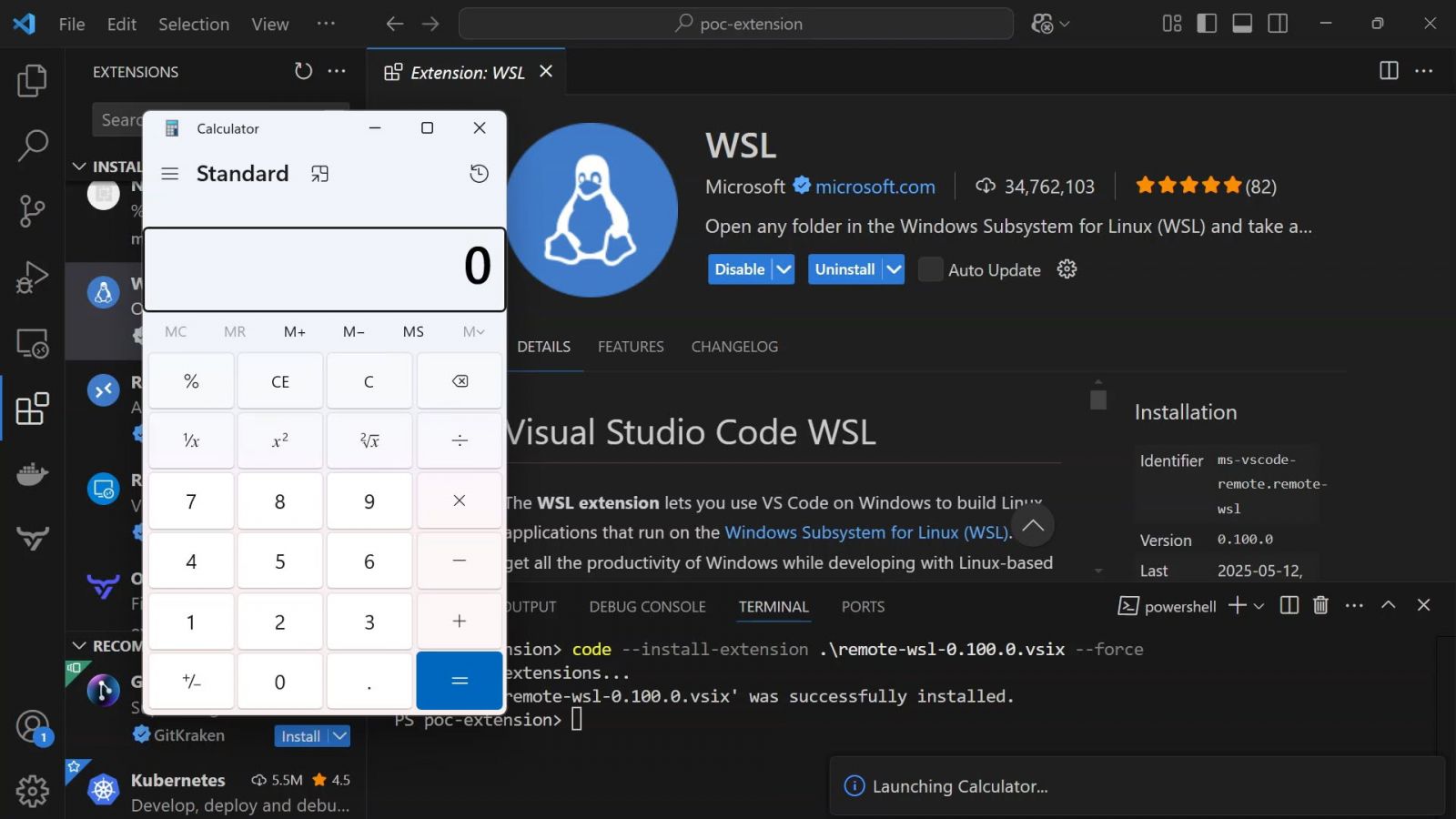

多款IDE延伸套件檢驗機制存在瑕疵,攻擊者可讓惡意套件顯示「已通過驗證」徽章欺騙開發人員

為了讓開發人員加入額外的功能,許多整合式開發環境(IDE)支援延伸套件的機制,但有資安業者發現,這些IDE工具驗證延伸套件的流程存在弱點,使得攻擊者有機會將惡意套件標記為已通過驗證(Verified),引誘開發人員下載、安裝,從而在電腦執行惡意程式碼。

為了讓開發人員加入額外的功能,許多整合式開發環境(IDE)支援延伸套件的機制,但有資安業者發現,這些IDE工具驗證延伸套件的流程存在弱點,使得攻擊者有機會將惡意套件標記為已通過驗證(Verified),引誘開發人員下載、安裝,從而在電腦執行惡意程式碼。

資安業者OX指出,他們在今年5月至6月,發現Visual Studio Code(VSCode)、Visual Studio、IntelliJ IDEA、Cursor等IDE工具,在檢驗延伸套件的驗證方式存在瑕疵,導致攻擊者能讓惡意套件偽裝成已經過驗證的狀態,進而引誘開發人員安裝,而能在開發環境執行任意程式碼。

針對上述的發現,OX向微軟、Cursor、JetBrains通報此事,三家廠商都表示他們不會進一步處理,對此該資安業者呼籲,開發人員最好直接從官方市集安裝延伸套件,並避免以套件是否具備通過驗證的徽章,做為主要確認的依據。

其他漏洞與修補

◆Azure API存在曝露VPN金鑰的弱點,恐授予特殊層級的存取權限

◆圖形化資料分析平臺Grafana發布更新,修補圖像渲染外掛弱點

◆Linux命令列工具Sudo存在權限提升漏洞,近12年的版本都曝險

【法規遵循】

臉書廣告服務管理系統出包,又有23件廣告未即時揭露託播者訊息,遭數發部開罰1,500萬元

Meta旗下的臉書(Facebook)因廣告管理系統出現缺失,部分廣告未依防詐法揭露廣告託播者相關訊息,數發部調查後以情節重大為由,依違反防詐條例開罰1,500萬元。

今年5月,Meta旗下臉書因未依詐欺犯罪危害防制條例,揭露廣告託播者相關資訊,數發部邀各部會開會討論後,以臉書上2則廣告違反防詐條例第31條第1項第2款,依同條例第40條第1項第4款規定,對Meta每案裁罰50萬元,也是國內防詐條例上路後首次對大型網路廣告平臺業者開罰。

數發部對於Meta的開罰,原本認為僅是個案,但後續又接獲內政部移送23件臉書廣告違法案件,因數量較前次更多,數發部與相關部會開會,並邀Meta說明,最後認定為臉書的廣告管理系統有缺失,導致部分廣告無法在刊登或推播時即時揭露委託刊播者、出資者資訊,為系統性的缺失,依防詐條例第40條第2項予以連續處罰。

【資安產業動態】

伴隨微軟推動無密碼登入,Microsoft Authenticator將從7月開始逐步無法支援密碼,微軟希望用戶改以Edge儲存及自動填入(autofill)密碼。

微軟上個月預告Authenticator對密碼支援的落日時程,從2025年6月起, Authenticator已不能儲存新增密碼。根據微軟規劃,7月開始,Authenticator的密碼自動填入功能將無法使用。7月過後,Authenticator不但不允許你使用儲存的密碼,也會刪除任何支付資訊。8月之後,所有生成的密碼若未儲存都將被刪除。

近期資安日報

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06