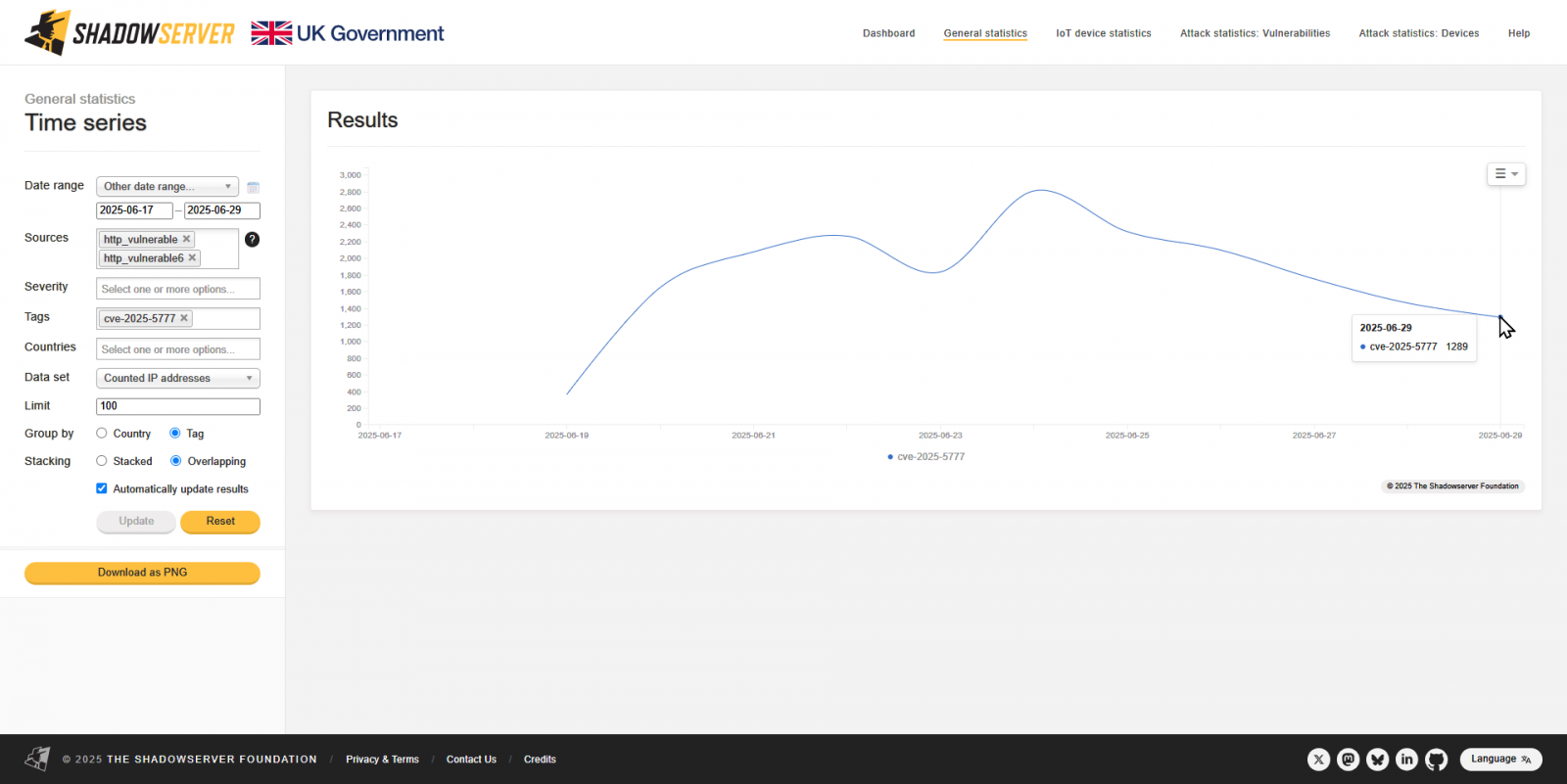

6月下旬Citrix先後修補CitrixBleed 2(CVE-2025-5777)、CVE-2025-6543,並表明CVE-2025-6543已出現實際利用的情況,然而CitrixBleed 2也相當危險,輕忽不得!Shadowserver基金會指出,有超過1,200臺NetScaler設備尚未修補這項漏洞,值得留意的是,這樣的數字並不包含企業設置於內部網路環境、未與網際網路連線的NetScaler設備,因此實際曝險範圍可能遠大於此。

在其他資安事故方面,有兩起網釣攻擊值得留意,其中,鎖定臺灣、日本的APT攻擊Swan Vector,駭客利用履歷表與財務文件當作誘餌引人上當;另一起則是針對使用簡體中文的用戶而來,中國駭客組織Silver Fox假借提供DeepSeek、WPS Office、搜狗輸入法等安裝程式,來散布惡意軟體。

【攻擊與威脅】

逾1,200臺Citrix NetScaler設備尚未修補CitrixBleed 2漏洞而曝險

6月下旬Citrix修補NetScaler設備重大風險漏洞CitrixBleed 2(CVE-2025-5777),且疑似出現漏洞利用的情況,但研究人員發現,仍有1,200臺系統仍然還沒安裝新版軟體而持續曝險。

CitrixBleed 2為越界記憶體讀取(Out-of-bounds Read)漏洞,允許非授權攻擊者存取部分記憶體,可造成連線階段(session)的Token外洩,使得攻擊者有機會繞過多因素驗證。本漏洞4.0版CVSS風險值為9.3。由於此漏洞與Citrix Bleed(CVE-2023-4966)相當類似,因此安全專家Kevin Beaumont將其命名為CitrixBleed 2。

根據非營利網路資安機構Shadowserver基金會的監控,超過1,200臺NetScaler裝置還是執行有CVE-2025-5777漏洞的軟體。

臺灣、日本遭遇APT攻擊活動Swan Vector鎖定,意圖透過履歷表與財務文件從事網釣

最近有人同時針對臺灣與日本發動攻擊而引起關注,例如,今年5月資安業者趨勢科技揭露隸屬於APT10旗下、代號為MirrorFace、Earth Kasha的中國駭客組織,原本長期鎖定日本企業組織而來,從今年3月也攻擊臺灣,現在又有類似的事故傳出。

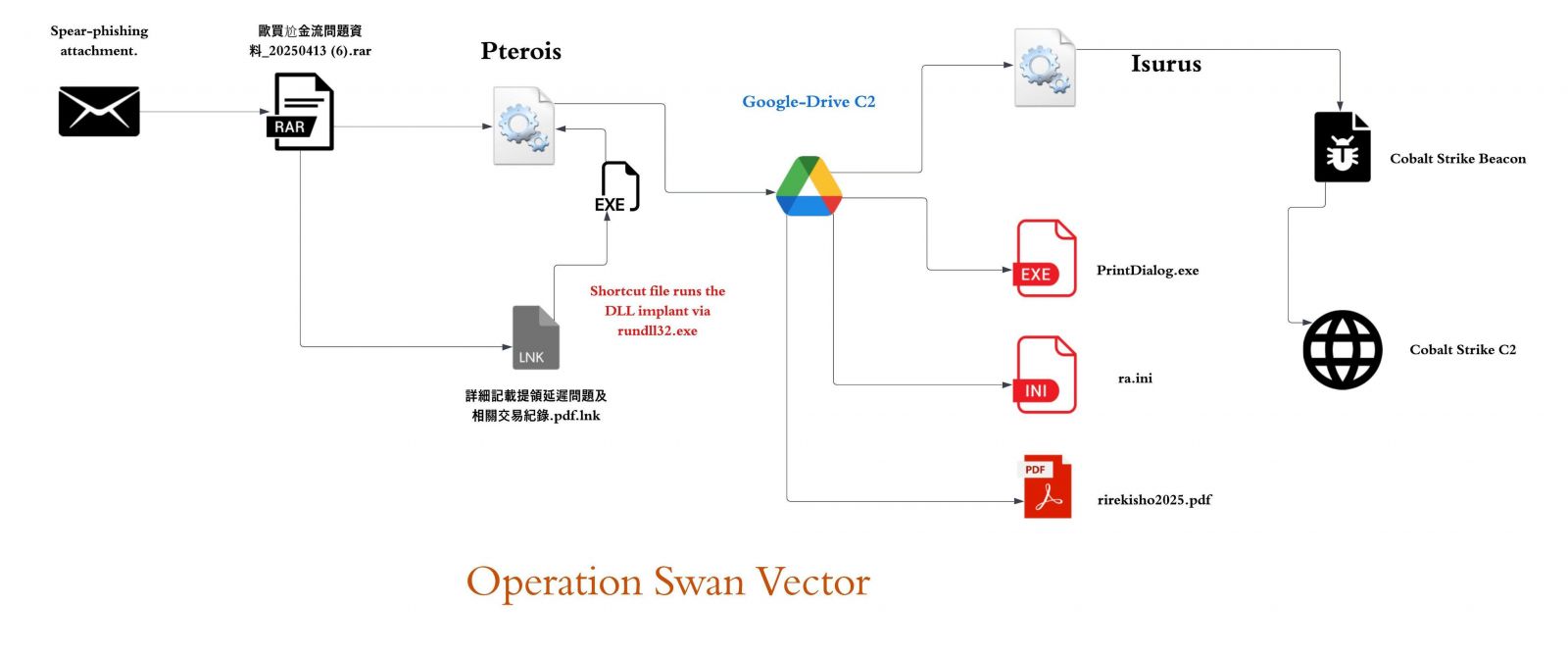

上週末台灣電腦網路危機處理暨協調中心(TWCERT/CC)提出警告,資安業者Seqrite揭露同時針對臺灣與日本等中國東部海域國家的APT攻擊行動Swan Vector,駭客鎖定教育領域和機械工程產業而來,藉由假的履歷表、財務文件作為誘餌來接觸受害者。Seqrite進一步調查此事,發現駭客最早從去年12月就進行活動,當時就鎖定臺灣與日本的人員招募單位。

針對惡意軟體的感染流程,研究人員指出大致可分成4個階段,最初是惡意Windows捷徑檔案(LNK),接下來是透過捷徑檔進行寄生攻擊(LOLBin),執行名為Pterois的DLL檔案,目的是從Google Drive下載第三階段的作案工具並執行。

中國駭客Silver Fox散布冒牌DeepSeek安裝檔,意圖散布惡意程式Sainbox RAT

資安業者Netskope旗下威脅實驗室警告,中國駭客組織Silver Fox正利用釣魚網站攻擊說中文的使用者,偽裝成AI模型DeepSeek、金山軟件所開發的辦公室套裝軟體WPS Office,以及搜狗輸入法的安裝程式,並於安裝過程中側載Sainbox RAT遠端存取木馬,同時植入Rootkit以隱藏惡意行為。

駭客使用了以假亂真,甚至是比官網還要像真的的網址來誤導使用者,例如DeepSeek AI的官網是deepseekcoder.com或GitHub的開源頁面,但駭客使用的是deepseek[.]org;又或者WPS Office的官網是wps.com或wps.cn,但駭客使用了wpsice[.]com;搜狗輸入法的官網為sogou.com,駭客使用的是sogoucom[.]org。

一旦使用者依照指示執行有問題的安裝程式,駭客於使用者系統上植入遠端木馬程式Sainbox RAT,這是Gh0stRAT的變種,將允許駭客取得系統的完整控制權,以下載並執行其他有效載酬,或是擷取螢幕畫面、記錄鍵盤或竊取檔案。

其他攻擊與威脅

◆駭客組織Blind Eagle利用防彈主機代管服務Proton66從事網釣,意圖攻擊哥倫比亞銀行

◆竊資軟體GiftedCrook威脅加劇,從瀏覽器竊密成為情資收集工具

【漏洞與修補】

WinRAR修補目錄穿越漏洞,防止攻擊者濫用解壓縮植入惡意程式

WinRAR官方釋出7.12版本,修補目錄穿越漏洞CVE-2025-6218。該漏洞可能使攻擊者透過特製壓縮檔,在Windows系統上植入惡意程式碼威脅用戶安全。此問題僅影響Windows平臺,Unix及Android等其他作業系統版本則不受影響。

CVE-2025-6218漏洞由資安研究人員whs3-detonator通報,官方公告指出,此漏洞主要影響WinRAR、RAR、UnRAR、UnRAR.dll及其Windows版可攜原始碼。攻擊者可透過特製壓縮檔案,操控檔案於解壓縮時的儲存路徑,進而將檔案寫入目標系統中的敏感目錄,像是Windows啟動資料夾。當使用者在未察覺情況下開啟並解壓縮這類特製檔案時,惡意程式可能被寫入Windows啟動資料夾,導致於下次開機時自動執行。

其他漏洞與修補

◆生命週期已結束的D-Link路由器存在重大漏洞,攻擊者恐用於遠端執行任意程式碼

【法規遵循】

加拿大以國家安全為由,終止海康威視當地業務,政府機關與國有企業停用該廠牌設備

近年來美國以國家安全為由要求多個中國品牌的資訊產品,以最近的例子而言,他們傳出在去年底打算禁用TP-Link路由器,理由是這類設備被中國駭客納入殭屍網路用於攻擊行動,今年眾議院兩黨也以國家安全為由,聯手禁止聯邦政府公務設備使用DeepSeek AI,如今加拿大也打算對中國品牌採取類似措施,引起外界關注。

根據Bleeping Computer、Dark Reading、SecurityWeek等多家新聞媒體報導,6月28日加拿大工業部長Mélanie Joly透露,該國政府根據加拿大投資法案(Investment Canada Act)進行國家安全審查的結果,下令海康威視加拿大分公司(Hikvision Canada Inc.)終止所有在加拿大的營運,並關閉在加拿大的業務,原因是他們認為該公司若持續在加拿大營運,將有可能損害加拿大的國家安全。海康威視加拿大分公司也發布聲明,證實在27日收到相關命令。

【資安產業動態】

政府簡訊發送平臺升級,新增用戶手機末三碼、機關名稱提升辨識度

為了防堵詐騙集團假冒政府機關的名義寄送簡訊從事詐騙,2023年數位發展部推出政府專用的111短碼簡訊發送平臺,藉由發送來源號碼是111的簡訊供民眾識別,如今數發部針對這項簡訊防詐機制進行升級。

為了防堵詐騙集團假冒政府機關的名義寄送簡訊從事詐騙,2023年數位發展部推出政府專用的111短碼簡訊發送平臺,藉由發送來源號碼是111的簡訊供民眾識別,如今數發部針對這項簡訊防詐機制進行升級。

數發部表示自6月起他們強化111平臺的防詐識別機制,作法是在訊息開頭加入接收者手機號碼末三碼、政府機關名稱,藉由「來源號碼」、「手機末三碼」與「機關具名」等3種識別機制,來增加政府簡訊的辨識度,以提升社會對政府的信任。

針對要增加這些識別項目的原因,數發部指出與詐騙集團會使用非法2G基地臺蓋臺手法有關,歹徒會藉此偽冒政府的名義發送111簡訊,因此他們決定整合111政府簡訊平臺服務內容,推動「政府簡訊安心辨識三步驟」來因應。

臺灣金融資安新里程碑:台新銀行成臺灣首家以銀行名義加入FIRST的業者

在全球網路威脅日益嚴峻、攻擊手法不斷翻新的今日,資安聯防已從「選擇」走向「必要」。在法規遵循與資安事件頻傳的雙重驅動下,臺灣金融業正積極強化資安防護能力。其中,台新銀行於 2024 年 11 月下旬正式宣布加入國際資安事件應變小組論壇(Forum of Incident Response and Security Teams,FIRST),成為臺灣首家、也是迄今唯一一家,加入此一全球最大資安事件應變與協作組織的銀行業者。這不僅為臺灣金融資安聯防樹立了全新的里程碑,更展現台新銀行致力提供客戶更安全、便捷且可信任的數位金融服務的堅定決心。

台新銀行也加入臺灣金融業者自發組成的F-ISAC(金融業資安情資共享與分析中心),台新銀行資安長陳詰昌表示,選擇另外以台新銀行TSB-CSIRT的名義加入FIRST,除了代表該銀行的資安事件應變能力獲得國際承認,該公司也成為全球資安信任與情報共享網路的一份子,他認為,台新銀行加入FIRST的作為,除了具有戰略價值外,也同時面臨組織與資源上的挑戰。

近期資安日報

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02