鎖定臺灣而來的資安威脅與日俱增,我們前天(24日)曾報導將臺灣視為主要目標之一的ORB網路LapDogs,期還有其他新興的勒索軟體駭客組織,也是如此,研究人員正密切觀察當中。

國內上市櫃公司熒茂光學、黑松發布資安重訊的消息,後續影響值得觀察;另外,有研究人員揭露新型態的網釣手法FileFix,號稱整個攻擊過程都會在瀏覽器進行,有鑑於這名研究員先揭露的ClickFix已被駭客廣泛運用,FileFix可能很快會有人試圖用在實際攻擊行動,使用者切勿掉以輕心。

【攻擊與威脅】

勒索軟體Dire Wolf鎖定科技業、製造業而來,攻擊範圍涵蓋臺灣等11個國家

新興勒索軟體不斷竄出,且在短時間就引起資安界關注的情況持續上演,我們先前介紹的CrazyHunter、NightSpire、Anubis都是如此,其中CrazyHunter、NightSpire都在臺灣發動攻擊,如今有新的駭客組織也將臺灣視為主要的攻擊目標,而相當值得留意。

資安業者Trustwave揭露自今年5月開始活動的勒索軟體駭客組織Dire Wolf,此組織專門針對全球的製造業與科技業發動攻擊,目前號稱在臺灣等11個國家當中,對16個企業組織下手。研究人員指出,根據受害組織的數量,駭客偏重在美國、泰國、臺灣發動攻擊。

這些駭客向受害組織勒索的策略,也與大部分駭客相同,採用雙重勒索來進行,不僅加密檔案,也竊取機密資料向受害組織施壓。研究人員從惡意軟體分析平臺VirusTotal取得勒索軟體程式,指出駭客使用Go語言開發,並透過UPX加殼來混淆分析。雖然目前他們只有看到Windows版本的檔案,但由於Go語言的跨平臺特性,研究人員認為,不久之後,這支勒索軟體可能也會發展出能在其他平臺執行的版本。

研究人員揭露新型態網釣手法FileFix,攻擊者濫用檔案上傳視窗執行惡意指令

最近兩年駭客在網路釣魚攻擊頻頻使用ClickFix的攻擊手法,他們在釣魚網頁當中假借系統錯誤、圖靈驗證等名義為誘餌,要求使用者點選特定按鈕,然後依照指示以快速鍵開啟執行視窗、貼上等操作來「修正」問題,但實際上,這麼做是將剛才暗中複製的惡意命令貼上並執行,使得駭客得以對受害電腦上下其手。如今這類手法出現變化,攻擊者有機會讓這種攻擊變得更加隱密。

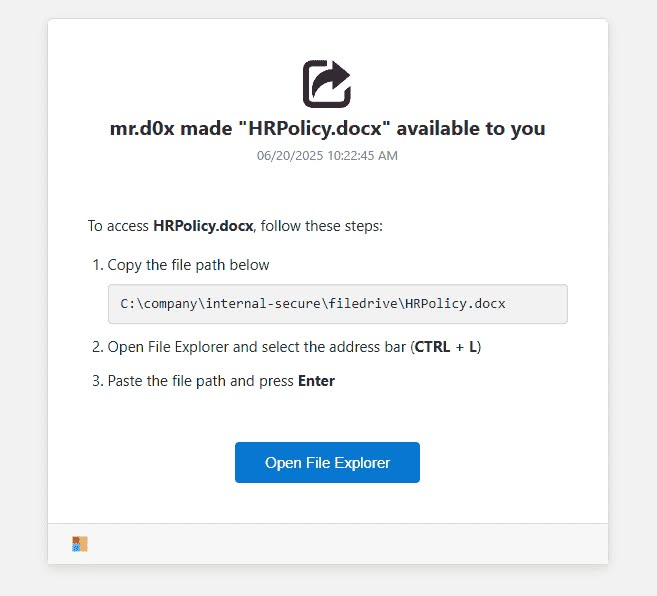

資安研究員Mr.d0x揭露名為FileFix的網釣手法,攻擊者可濫用瀏覽器的檔案上傳機制,要求使用者依照指示點選網站上的按鈕並開啟對話視窗,再使用快速鍵(Ctrl+L)或(Alt+D)選取網址列的內容,並貼上特定的內容,從而達到執行惡意命令的目的。研究人員指出,這種手法與他3年前提出的ClickFix手法有所不同,ClickFix必須引誘使用者離開瀏覽器並開啟執行視窗,但FileFix只需在瀏覽器的環境,就有機會讓攻擊者執行作業系統的命令。

研究人員指出,這種手法不僅攻擊過程無須離開瀏覽器,若是在瀏覽器呼叫的檔案總管視窗執行惡意程式,還能突破Windows內建的Mark of the Web(MoTW)機制,此時攻擊者可正常啟動惡意酬載,該檔案的MoTW標記也會隨之消失。

專精於光學鏡片、觸控面板技術研發的熒茂光學,於6月23日在股市公開觀測站發布重大訊息,表示他們的資安單位察覺檔案遭到加密檔案的情況,隨即啟動防禦機制與復原作業。

而對於這起事故可能會帶來的影響,該公司根據初步評估,表示對公司營運無重大影響,也沒有個資、機密或重要文件資料外洩的跡象。但這起事故是否與勒索軟體有關,有待進一步釐清。

駭客鎖定郵件伺服器發動攻擊的情況,近期不時有事故傳出,而最近有一則資安重訊疑似與這類系統遭到入侵有關,因為他們提及,攻擊者外流該公司的內部通訊錄。

6月25日知名飲料製造商黑松發布資安重訊,指出他們遭到網路入侵,導致內部郵件通訊錄外流的情況,目前尋求外部資安顧問協助處理,調查此事發生的原因。針對這起事故可能造成的影響,根據他們的初步評估,對於公司的營運無重大影響。

其他攻擊與威脅

◆殭屍網路Androxgh0st擴大勢力範圍,鎖定美國大學伺服器下手

◆遠端存取工具ScreenConnect遭濫用,駭客用於驗證碼填充攻擊

◆遠端存取工具ScreenConnect遭濫用,駭客用於驗證碼填充攻擊

【漏洞與修補】

Nvidia分散式訓練框架Megatron LM存在高風險漏洞,攻擊者可用於注入惡意程式碼

人工智慧當紅,相關的開發工具越來越重要,例如,訓練大型語言模型的工具一旦存在資安弱點,很有可能危害AI的運作。

例如,6月24日Nvidia修補的分散式訓練框架Megatron LM,就是典型的例子,他們公布CVE-2025-23264、CVE-2025-23265兩個高風險的資安漏洞,它們都存在於特定的Python元件,攻擊者可藉由惡意檔案造成程式碼注入的現象,最終導致程式碼執行、權限提升、資訊洩露,或是資料竄改,CVSS風險為7.8分,影響0.12.0以前的所有版本,該公司發布0.12.1版Megatron-LM修補。

研究人員針對Citrix重大漏洞CVE-2025-5777提出警告,指出嚴重程度堪比Citrix Bleed

6月17日Citrix發布NetScaler ADC與NetScaler Gateway更新,修補重大層級的CVE-2025-5777(4.0版CVSS風險評為9.3),此為記憶體的越界讀取(OBR)弱點,起因是輸入驗證不充分造成,最近有研究人員公布更多細節,認為這項漏洞本質上與2023年揭露的Citrix Bleed(CVE-2023–4966)雷同,呼籲企業的IT人員要儘速採取行動因應。

資安研究員Kevin Beaumont指出,CVE-2025-5777能讓攻擊者在特定組態的NetScaler設備上,讀取記憶體的內容,一旦NetScaler配置為Gateway或是驗證、授權、計費(AAA)虛擬伺服器,就會曝險。而對於攻擊者能挖掘的敏感內容,其中包含連線階段(Session)的Token,可被用於繞過多因素驗證(MFA)防護機制。而這種型態的弱點,本質上就和Citrix Bleed類似,因此Kevin Beaumont將CVE-2025-5777命名為「CitrixBleed 2」。

其他漏洞與修補

◆圖像化分析平臺Kibana存在重大漏洞,恐導致記憶體中斷、遠端執行任意程式碼

【資安產業動態】

以色列資安業者Cellebrite買下Arm架構虛擬化技術開發商Corellium

知名的數位鑑識業者Cellebrite宣布,將買下專注於Arm架構虛擬化技術的Corellium,Cellebrite將先支付1.7億美元的現金,未來兩年會再根據Corellium的業績最高額外支付3,000萬美元。雙方預計於今年夏天完成交易。

Cellebrite表示,此交易將替數位鑑識與智慧裝置的安全性設定新標準,涵蓋iOS、Android、車用系統,以及所有基於Arm架構的物聯網裝置,不管是公共安全、國防、情報或私人企業等能因此而受益,以更快辨識行動裝置漏洞與攻擊手法,能夠看到並與虛擬裝置互動,全面提升所有基於Arm架構裝置的DevSecOps效率與速度,以及執行原生Arm架構的滲透測試等。

近期資安日報

【6月25日】勒索軟體Qilin提供加盟主法律咨詢服務引發資安界關注

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-06