6月17日Citrix發布NetScaler ADC與NetScaler Gateway更新,修補重大層級的CVE-2025-5777(4.0版CVSS風險評為9.3),此為記憶體的越界讀取(OBR)弱點,起因是輸入驗證不充分造成,最近有研究人員公布更多細節,認為這項漏洞本質上與2023年揭露的Citrix Bleed(CVE-2023–4966)雷同,呼籲企業的IT人員要儘速採取行動因應。

資安研究員Kevin Beaumont指出,CVE-2025-5777能讓攻擊者在特定組態的NetScaler設備上,讀取記憶體的內容,一旦NetScaler配置為Gateway或是驗證、授權、計費(AAA)虛擬伺服器,就會曝險。而對於攻擊者能挖掘的敏感內容,其中包含連線階段(Session)的Token,可被用於繞過多因素驗證(MFA)防護機制。而這種型態的弱點,本質上就和Citrix Bleed類似,因此Kevin Beaumont將CVE-2025-5777命名為「CitrixBleed 2」。

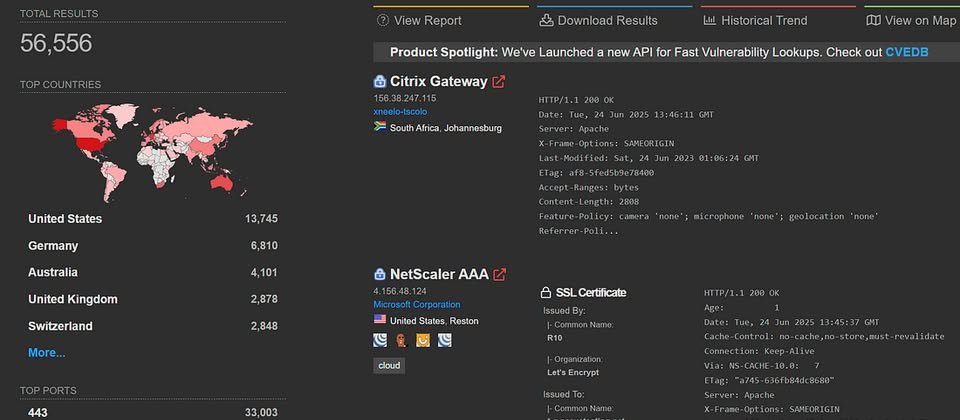

雖然截至目前為止尚未傳出漏洞遭到實際利用的情況,但Kevin Beaumont透過物聯網搜尋引擎Shodan,找到全球有56,556臺NetScaler設備存在漏洞,而有可能成為駭客鎖定的目標。其中,又以美國、德國、澳洲曝險的數量最多,分別有13,745、6,810、4,101臺。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02

2026-03-02

2026-03-02