針對中國駭客利用Operational Relay Box(ORB)網路來隱匿網路攻擊的現象,有資安業者警告有越來越氾濫的現象,他們看到過往未被發現的ORB網路,已暗中活動近2年。

除了ORB網路,去年攻擊多家美國電信業者的中國駭客組織Salt Typhoon,繼衛星電信業者Viasat遭駭後,如今傳出加拿大也有電信業者受害的情況;此外,惡名昭彰的勒索軟體Anubis號稱竊得巴黎迪士尼樂園內部資料、更難察覺惡意行為的安卓金融木馬GodFather,以及針對GitHub儲存庫的供應鏈攻擊都相當值得留意。

【攻擊與威脅】

中國駭客透過ORB網路LapDogs發動網攻,利用後門程式ShortLeash控制1千多臺連網裝置

中國駭客架設Operational Relay Box(ORB)網路用於攻擊活動,藉此隱匿行蹤,一年多前資安業者Mandiant曾對這種手法提出警告,當時研究人員發現駭客利用虛擬專用伺服器(VPS),以及存在弱點的物聯網(IoT)裝置、路由器組成ORB網路,藉此混淆受害裝置與C2基礎設施的流量,這種網路相當難以捉摸,其中一個在2019年就開始運作。如今有研究人員指出,有人在兩年前也架設這類網路設施,直到最近才被發現。

資安業者SecurityScorecard揭露名為LapDogs的ORB網路,駭客主要透過小型辦公室(SOHO)的Linux作業系統裝置建置而成,研判最早從2023年9月開始運作並逐步擴張規模,至少有一千臺受到感染的節點在積極活動。這些駭客主要利用後門程式ShortLeash入侵受害裝置,使得攻擊者能隱密地從事活動。

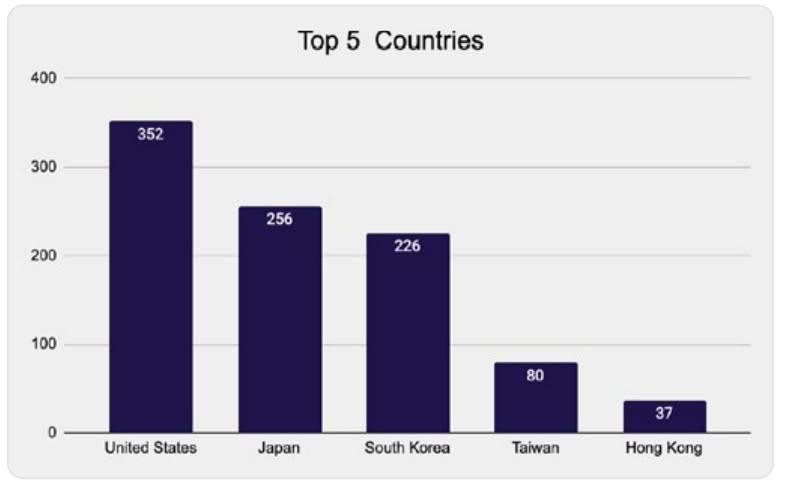

此ORB網路的攻擊具有高度地域性,駭客主要用於攻擊臺灣、香港、韓國、日本,但在其他東南亞國家與美國也有災情。受害組織涵蓋房仲業者、IT與網路服務業者、多媒體公司等領域。附帶一提的是,研究人員提及LapDogs與名為PolarEdge的ORB網路有共通的基礎設施特性,但戰術、手段、流程(TTP)與憑證管理存在不同的地方,因此他們認為LapDogs是獨立的ORB網路。

6月19日加拿大網路安全中心警告,中國駭客組織Salt Typhoon已經對加拿大電信業者及其他產業組織發動攻擊。

去年10月底加拿大資安主管機關曾連同美國網路安全暨基礎架構管理署(CISA)、聯邦調查局(FBI)聯合發布警告,由中國政府資助的Salt Typhoon已對全球主要電信業者、關鍵基礎設施、國防部門等進行網域名稱偵察及掃描,以便發動網路間諜攻擊。最新的警告則是說明已經出現受害者。

加拿大政府獲報該國電信公司遭到惡意網路攻擊,兇嫌幾乎確定就是Salt Typhoon。Salt Typhoon在今年2月間駭入3臺加拿大電信公司的網路設備,攻擊者濫用了CVE-2023-20198的軟體漏洞,從這3臺設備存取配置檔,並且至少修改了其中一個檔案,重新配置了一般路由封裝(Generic Routing Encapsulation,GRE)通道,而從該業者網路蒐集流量資料。

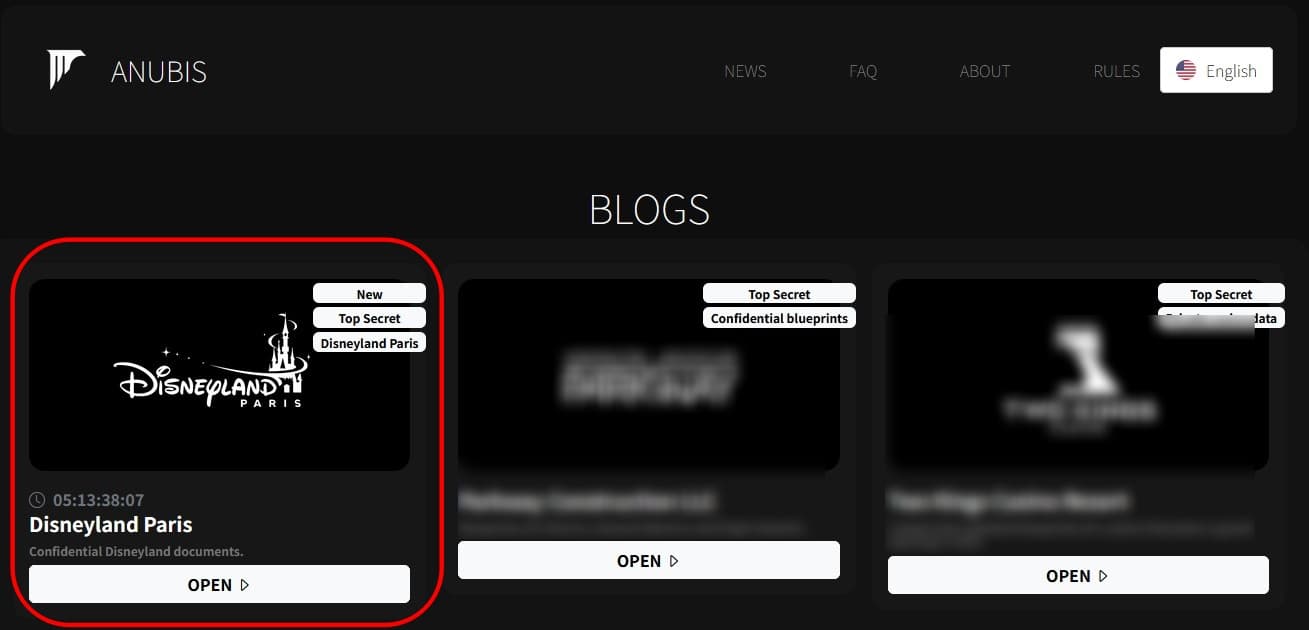

根據資安新聞網站HackRead的報導,Anubis近期在他們的暗網網站聲稱,巴黎迪士尼樂園(Disneyland Paris)是最新的受害組織,並表明竊得64 GB內部資料。

究竟這批檔案有那些內部資料?駭客宣稱包含約3.9萬份工程檔案,涉及「冰雪奇緣」、「加勒比海盜」、「巴斯光年」,以及雲霄飛車Crush's Coaster等遊樂設施的建設與翻新計畫。為了佐證他們說法的真實性,駭客在數小時後公布部分檔案內容,但是否有員工或遊客的資料外洩,目前仍不得而知。

至於駭客竊取這批資料的管道,他們並非直接入侵巴黎迪士尼樂園,而是從其中一家發生資安事故的合作夥伴取得。不過,巴黎迪士尼樂園並未對此公開說明,因此外界目前也無法確定Anubis是否對其進行勒索。

安卓惡意軟體GodFather濫用虛擬化機制挾持銀行、加密貨幣App的帳密

為了在安卓手機上能竊取機密資料,許多惡意軟體通常會透過覆蓋畫面等手法引誘使用者上當,但如今出現更複雜的手段,用戶更難察覺有異。

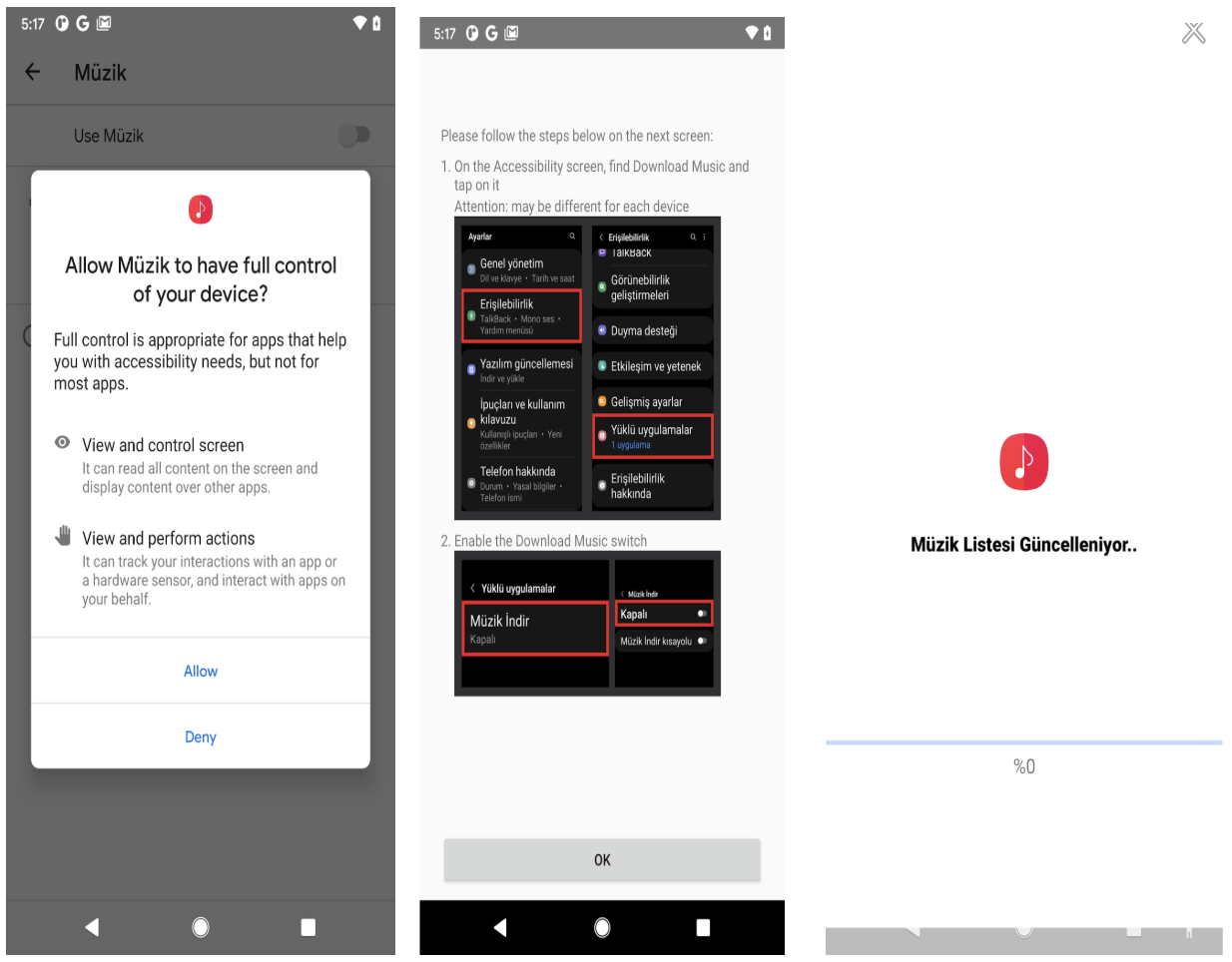

行動裝置資安業者Zimperium揭露名為GodFather的金融木馬,此惡意程式對全球近500款銀行應用程式的用戶而來,主要集中對土耳其下手。這款惡意軟體與過往的金融木馬最大的不同,就是採用一種進階的裝置端虛擬化技術(On-device Virtualization),而能挾持數種合法的應用程式,其中包含行動銀行及加密貨幣相關的App。

由於這種新手法是在受害裝置建立完整的、隔離的虛擬化環境,有別於一般惡意程式是藉由偽造的登入畫面來騙取帳密資料,此惡意軟體能在受害手機部署帶有虛擬化框架的惡意「主機」應用程式,並用來下載真實的行動銀行與加密貨幣App,然後透過攻擊者的沙箱環境執行。一旦受害者啟用手機裡的正牌應用程式,攻擊者就會將他們重新導向虛擬化環境的另一個App,使得這些用戶的一舉一動,包含點選、輸入的資料內容,都受到GodFather的監控。

GitHub出現67個木馬專案,Banana Squad攻擊軟體供應鏈竊取開發者資料

資安公司ReversingLabs揭露,近期在GitHub發現多達67個含有木馬程式的專案。這些惡意專案仿冒合法開源工具名稱,透過在開發者社群中散布惡意程式碼,竊取使用者系統資訊、應用程式資料、瀏覽器紀錄及加密貨幣等敏感資訊。調查顯示,這波攻擊與資安威脅組織Banana Squad有關,該組織自2023年以來多次針對開源社群發動軟體供應鏈攻擊,目標為程式開發者及資訊科技專業人士。

Banana Squad本次攻擊主要策略,是在GitHub建立與熱門Python工具同名的專案,將惡意木馬程式隱藏於Python原始碼檔案內。木馬程式透過插入大量空白字符,將惡意程式碼隱藏在螢幕右側,降低被開發者檢查發現的機率。研究人員指出,這些偽裝專案的說明內容與合法專案相似,README檔案中則常出現自動產生的亂數字串混淆視聽。

Banana Squad自2023年4月起持續發動相關攻擊,該組織曾於多個開源平臺,包括PyPI及NPM發起類似攻擊,近期則將重心轉向GitHub。GitHub接獲通報後,已協助下架所有被標記為惡意的67個專案。

其他攻擊與威脅

◆惡意軟體Umbrella Stand鎖定Fortinet防火牆而來

◆巴基斯坦駭客Transparent Tribe針對印度國防部從事網釣

◆伊朗駭客傳出對美國網路環境發動攻擊,美國介入以色列與伊朗衝突疑為導火線

◆APT28利用即時通訊軟體Signal散布惡意軟體,針對烏克蘭政府機關而來

【漏洞與修補】

IBM修補SIEM平臺QRader重大層級漏洞,若不處理攻擊者可用來執行任意命令

6月19日IBM發布資安公告,針對安全資訊暨事件管理(SIEM)平臺QRadar修補漏洞CVE-2025-33117、CVE-2025-33121、CVE-2025-36050,主要影響的版本是7.5.0版,該公司發布7.5.0 UP12 IF02版更新予以修補,值得留意的是,沒有其他的替代緩解措施,企業資安人員應儘速安排部署更新的作業因應。

根據CVSS風險評分,最嚴重的是重大層級的CVE-2025-33117,取得特殊權限的攻擊者有機會竄改組態檔案,進而上傳惡意自動更新檔案,而能夠執行任意命令,風險值達到9.1分。

近期資安日報

【6月23日】臺灣加密貨幣交易所幣託公布5月遭駭事故調查結果

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02