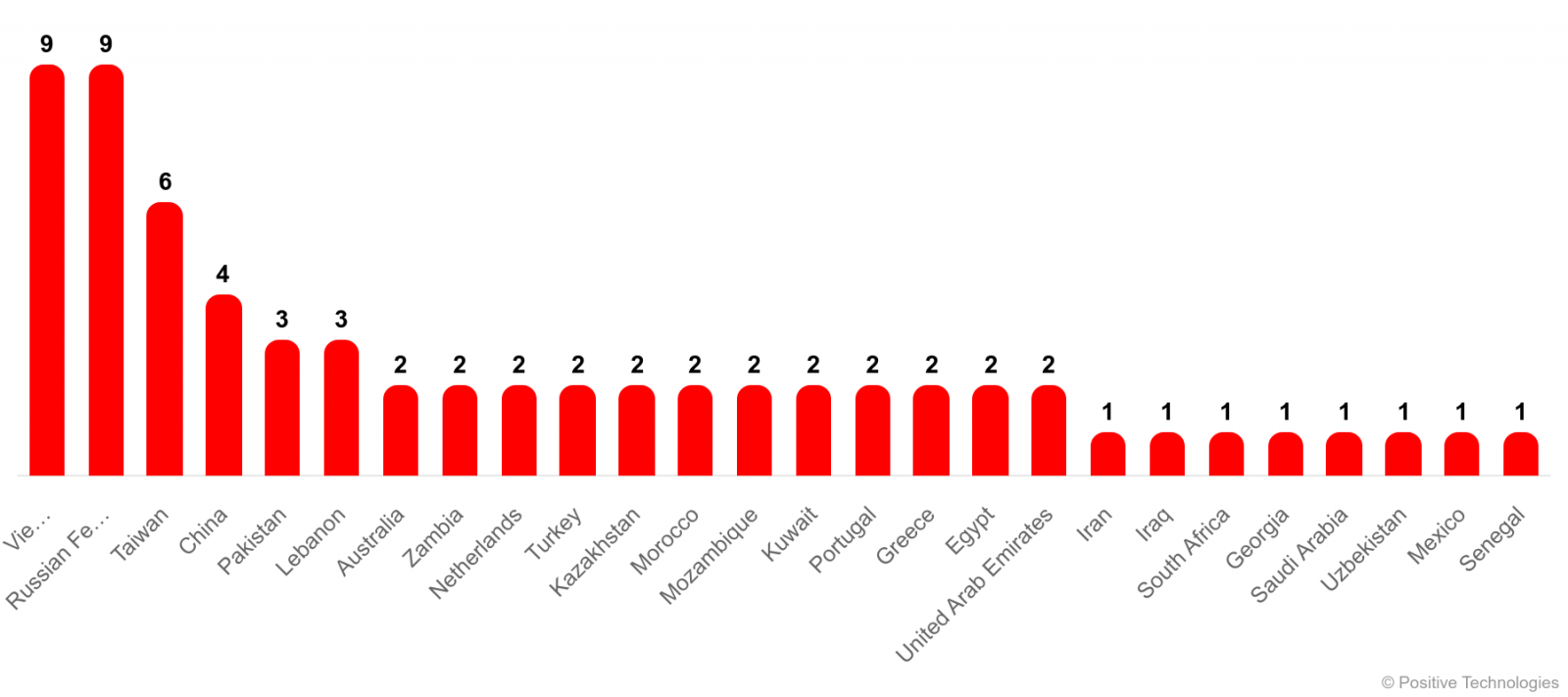

近期鎖定微軟Exchange伺服器的攻擊行動再度出現,值得留意的是,揭露此事的資安業者Positive Technologies表示,臺灣是駭客攻擊的主要目標,受害規模僅次於越南、俄羅斯。

鎖定MFT檔案傳輸系統MOVEit、Citrix NetScaler已知漏洞的攻擊行動,以及惡名昭彰的Scattered Spider針對航空產業而來,都相當值得留意,在法規遵循方面的消息,國內數發部對Meta二度開罰、德國要求蘋果與Google下架DeepSeek行動裝置App的情況,後續發展值得留意。

【攻擊與威脅】

65臺Exchange Server遭鎖定,駭客埋入鍵盤側錄工具,企圖挖掘用戶帳密資料

資安業者Positive Technologies揭露橫跨全球26個國家、鎖定65個企業組織而來的攻擊行動,這起攻擊高度針對政府機關而來,因為有三分之一(22臺)Exchange伺服器受害,但除此之外,也有針對IT、工業、物流業者的情況。駭客在這些郵件伺服器的Outlook Web Access(OWA)登入網頁植入惡意程式碼,目的是進行鍵盤內容側錄。值得留意的是,從受害規模來看,臺灣是最嚴重的國家之一,僅次於越南和俄羅斯。

這波攻擊行動最早可追溯至去年5月,當時研究人員察覺有人在Exchange伺服器的特定網頁當中,注入鍵盤內容側錄工具(Keylogger),後續研究人員發現多起相關攻擊事故,共通點就是使用完全相同的鍵盤內容側錄工具。他們進行深度分析,指出攻擊者使用的惡意程式大致分成兩種類型,其中一種是將竊得資料儲存於受害主機,但能從外界存取,另一種則是直接將竊得資料傳送到外部主機。

究竟這些鍵盤內容側錄工具如何運作?一旦使用者存取OWA網頁並輸入帳密資料,惡意程式碼就會從網頁表單讀取並處理這些資料,向受害Exchange伺服器的特定網頁發送XHR請求。最終該網頁便會讀取請求內容,並將資料寫入伺服器上的某個檔案,供駭客存取。附帶一提,為了掩人耳目,這些惡意程式碼通常會嵌入於合法身份驗證功能clkLgn裡。

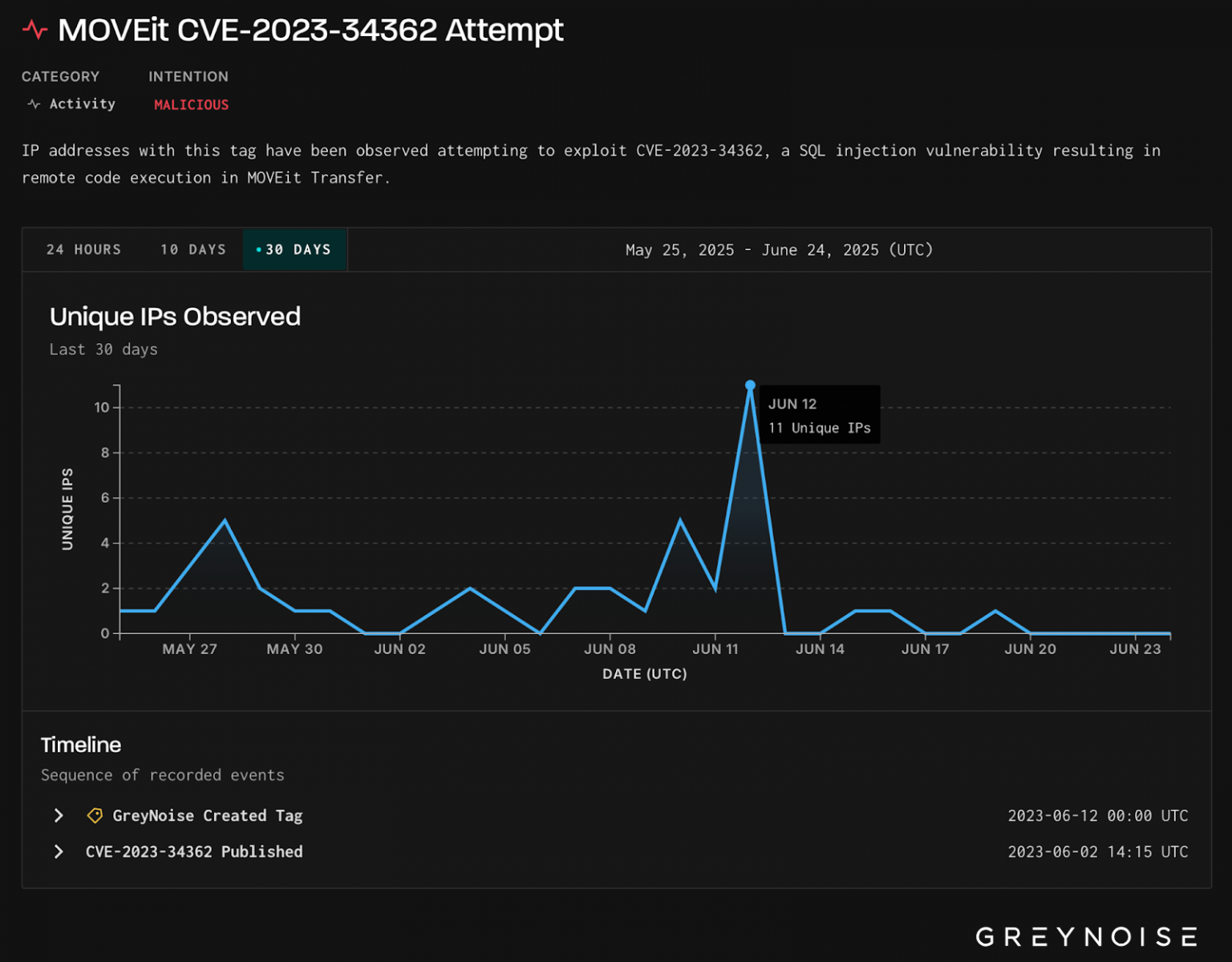

兩年前,勒索軟體駭客Clop鎖定MFT檔案傳輸系統MOVEit漏洞CVE-2023-34362發動大規模攻擊的事故,直到去年底都還有企業組織證實受害,如今又傳出有人試圖針對這套檔案傳輸系統下手,找尋尚未修補已知漏洞的伺服器從事攻擊。

資安廠商GreyNoise在5月間發現鎖定MOVEit檔案傳輸系統漏洞的掃瞄活動又開始增加。在5月底之前,漏洞掃瞄來源IP位址平均每天小於10個,但到了5月27日,驟增到100多個不重覆IP位址,隔日又增加到319個,之後每天都在200到300個之間,令人擔心是否攻擊者又重新將焦點轉回了MOVEit上。

研究人員在6月12日發現兩個已知漏洞出現少量濫用的跡象,其中一個是CVE-2023-34362,另一個是CVE-2023-36934,兩者皆為重大層級的SQL注入漏洞。

Citrix NetScaler重大漏洞CitrixBleed 2疑似已出現攻擊行動

6月17日Citrix發布資安公告,修補NetScaler ADC與NetScaler Gateway重大漏洞CVE-2025-5777(4.0版CVSS風險評為9.3),後續資安研究員Kevin Beaumont警告此漏洞相當嚴重,相當於另一個「Citrix Bleed(CVE-2023-4966)」,因而命名為CitrixBleed 2,並認為很可能接下來會引發相關的漏洞利用攻擊,呼籲企業的IT人員要儘速採取行動因應,果不其然,很快就有疑似漏洞利用的情況發生。

資安業者ReliaQuest指出,他們發現一系列不尋常的活動,懷疑是有人利用CVE-2025-5777,試圖取得初期的存取管道。

ReliaQuest提及,CVE-2025-5777與CVE-2023–4966兩個漏洞的本質大致相同,都能讓攻擊者從記憶體截取身分驗證資料,從而挾持連線階段並繞過多因素驗證,但相較於前一代Citrix Bleed漏洞可被用於挾持Cookie,CVE-2025-5777能讓攻擊者挾持憑證(Token)而產生新的風險,原因是Token通常運用的範圍涵蓋身分驗證框架,如API呼叫或是應用程式的連線階段。

今年4月底至5月初,駭客組織Scattered Spider(0ktapus、Octo Tempest、UNC3944、Muddled Libra)傳出利用勒索軟體DragonForce犯案,攻擊英國瑪莎百貨(Marks & Spencer,M&S)、連鎖超市Co-op、精品百貨公司哈洛德(Harrods)等多家零售業者,後續Google提出警告,這些駭客轉移目標,針對美國零售業者而來,6月中旬再度轉換標的,攻擊美國保險公司的IT支援部門,如今有多組研究人員提出警告,Scattered Spider持續將魔掌伸向其他產業。

根據資安新聞網站Bleeping Computer的報導,6月12日加拿大第二大的航空公司西捷航空(WestJet)遭受網路攻擊,導致內部部分服務及行動裝置App中斷的事故,犯案的駭客組織就是Scattered Spider。不僅如此,上週揭露遭遇網路攻擊事故的夏威夷航空(Hawaiian Airlines),有知情人士向Bleeping Computer透露,攻擊者的身分也是Scattered Spider。

這兩起事故究竟是純屬巧合,還是駭客專門鎖定航空公司犯案?有兩組研究團體提供出了看法。Mandiant技術長Charles Carmakal、Palo Alto Networks資深副總裁Sam Rubin在職場社群網站LinkedIn提出警告,不約而同指出Scattered Spider鎖定北美的航空、交通產業而來。此外,美國聯邦調查局(FBI)也針對這些駭客的動態,提出警告。

其他攻擊與威脅

◆韓國網頁伺服器遭鎖定,駭客散布惡意軟體MeshAgent、SuperShell

◆Windows內建的工作排程元件被濫用,駭客嵌入惡意軟體以便持續活動

◆去年勒索軟體Qilin攻擊英國Synnovis的事故,導致當地醫院病人死亡

【法規遵循】

因廣告服務存在系統缺失,數發部對Meta二度開罰1,500萬元

5月22日數發部因臉書未依照詐欺犯罪危害防制條例(詐防條例)揭露委託刊播者、出資者資訊,以廣告資訊揭露不完全為由對Meta開罰100萬元,如今數發部再收到內政部通報的23件廣告資訊揭露不全案件,結果發現根本原因是臉書的廣告管理系統存在缺失,決定對Meta二度開罰1,500萬元,並要求30天內改正,若未改正,將會連續開罰。

德國指控DeepSeek非法將個資傳送至中國,要求蘋果與Google將其下架

德國資料保護專員Meike Kamp上周五(6月27日)表示,由於中國AI聊天機器人DeepSeek違法將使用者資料傳送至中國,已要求當地的Google Play與App Store將該程式下架。

這並非Kamp第一次採取行動。他說,在意識到DeepSeek違反GDPR之後,他在5月6日便要求DeepSeek自行自德國應用程式商店下架,而且不再將用戶資料傳送至中國,但DeepSeek並未遵守,使得他在6月27日才轉向蘋果與Google投訴。

其他漏洞與修補

◆三菱電機HVAC大樓空調系統存在重大漏洞,攻擊者可用來繞過身分驗證

【資安產業動態】

臺灣第一個以企業科技品牌名稱加入FIRST,華碩電腦ASUS打造資安新里程碑,一趟務實的資安國際之旅

在全球數位威脅日益複雜的今日,企業資安已不再是單純的技術防禦,更昇華為一種戰略高度與國際合作的體現。面對瞬息萬變的網路戰場,全球知名的電腦品牌華碩電腦(ASUS)去年12月宣布,正式加入國際資安事件應變小組論壇(Forum of Incident Response and Security Teams,FIRST),此舉不僅是該公司資安策略深化的重要里程碑,更彰顯其對產品安全和社群共好的積極承諾。

華碩電腦資安長金慶柏表示,該公司此次選擇以企業品牌名稱「ASUS」加入FIRST,而非是以CSIRT或PSIRT名稱加入,就是跟國際品牌大廠,如Apple、Dell、HP等看齊,強調華碩電腦的資安,已經涵蓋資安事件處理的CSIRT,以及產品安全的PSIRT等兩種角色,不會有所偏廢。

近期資安日報

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02