最近幾年有許多駭客鎖定Exchange Server以外的郵件伺服器下手,例如6月初資安業者Fears Off揭露的Roundcube重大漏洞CVE-2025-49113(CVSS風險值9.9),很快有人就在地下市集兜售利用方法;資安業者ESET揭露俄羅斯駭客APT28的攻擊行動Operation RoundPress當中,駭客曾針對Roundcube、Zimbra、Horde、MDaemon等郵件伺服器下手,利用跨網站指令碼(XSS)漏洞注入惡意JavaScript指令碼SpyPress。但這樣的態勢不代表採用Exchange的企業能掉以輕心,因為仍有駭客針對這類郵件伺服器發動大規模攻擊。

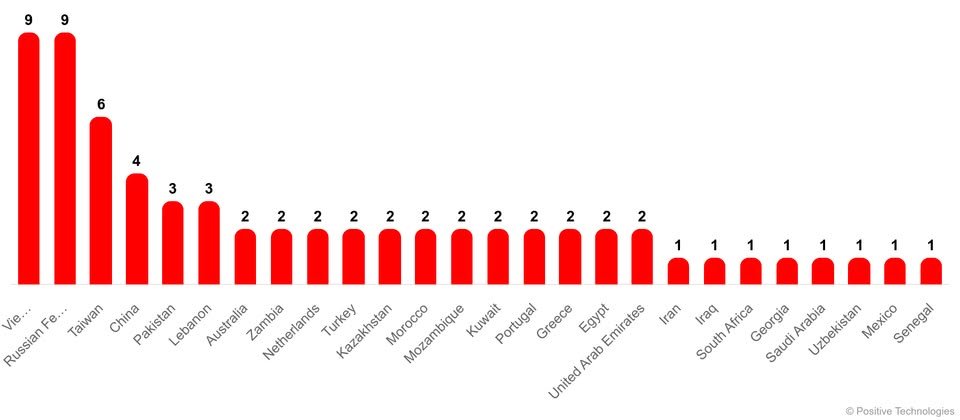

資安業者Positive Technologies揭露橫跨全球26個國家、鎖定65個企業組織而來的攻擊行動,這起攻擊高度針對政府機關而來,因為有三分之一(22臺)Exchange伺服器受害,但除此之外,也有針對IT、工業、物流業者的情況。駭客在這些郵件伺服器的Outlook Web Access(OWA)登入網頁植入惡意程式碼,目的是進行鍵盤內容側錄。值得留意的是,從受害規模來看,臺灣是最嚴重的國家之一,僅次於越南和俄羅斯。

這波攻擊行動最早可追溯至去年5月,當時研究人員察覺有人在Exchange伺服器的特定網頁當中,注入鍵盤內容側錄工具(Keylogger),後續研究人員發現多起相關攻擊事故,共通點就是使用完全相同的鍵盤內容側錄工具。他們進行深度分析,指出攻擊者使用的惡意程式大致分成兩種類型,其中一種是將竊得資料儲存於受害主機,但能從外界存取,另一種則是直接將竊得資料傳送到外部主機。

究竟這些鍵盤內容側錄工具如何運作?一旦使用者存取OWA網頁並輸入帳密資料,惡意程式碼就會從網頁表單讀取並處理這些資料,向受害Exchange伺服器的特定網頁發送XHR請求。最終該網頁便會讀取請求內容,並將資料寫入伺服器上的某個檔案,供駭客存取。附帶一提,為了掩人耳目,這些惡意程式碼通常會嵌入於合法身份驗證功能clkLgn裡。

值得留意的是,Positive Technologies特別提及這些Exchange伺服器存在多項已知漏洞的情況,例如:CVE-2021-31206、CVE-2021-34473、CVE-2021-34523、CVE-2021-31207,其中部分甚至存在11年前的CVE-2014-4078,這代表郵件伺服器可能長期未定期修補,而讓攻擊者有機可乘。

熱門新聞

2026-03-02

2026-02-26

2026-03-02

2026-02-27

2026-02-27

2026-02-27

2026-02-27