GreyNoise

資安研究人員發現,2023年飽經駭客攻擊的檔案傳輸系統MOVEit,今年5月底駭客鎖定其漏洞的活動又突然增加,並開始濫用MOVEit Transfer已知漏洞。

MOVEit是由Progress提供的知名安全檔案傳輸系統,為許多企業使用來傳送機密資料。但2023年5月資安廠商發現MOVEit Transfer一項漏洞CVE-2023-34362遭到Clop勒索軟體等攻擊者濫用,受害組織包括美國能源部等政府單位、殼牌石油、多家歐美銀行及Amazon等超過600家,也引發美國政府關注,並呼籲企業小心。這段期間過後,MOVEit安全事件似乎暫告平息。

但資安廠商GreyNoise在5月間發現鎖定MOVEit檔案傳輸系統漏洞的掃瞄活動又開始增加。在5月底之前,漏洞掃瞄來源IP平均每天小於10個,但到了5月27日,驟增到100多個不重覆IP,隔日又增加到319個,之後每天都在200到300個IP之間,令人擔心是否攻擊者又重新將焦點轉回了MOVEit上。

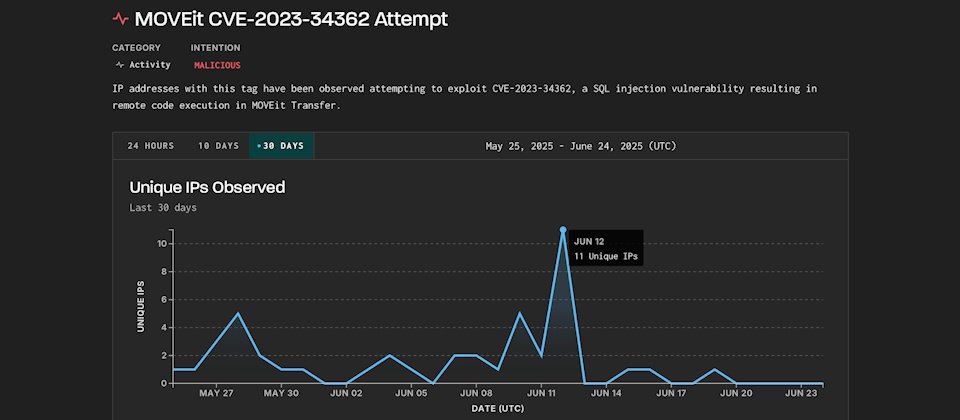

GreyNoise並且發現在6月12日兩個MOVEit Transfer已知漏洞出現低量試圖濫用的跡象。兩個漏洞中,一個是2023年被頻繁攻擊的CVE-2023-34362,另一個是CVE-2023-36934,二個皆為高風險SQL 注入漏洞,而廠商均已發佈更新版軟體修補。

這些事件發生於掃瞄活動升溫期間,可能表示駭客正在驗證目標或測試濫用,但GreyNoise尚未觀察到廣泛的濫用行為。

仔細分析這些來源IP,44%來自騰訊Tencent Cloud,是所有基礎架構中最活躍的,其他來源還包括Cloudflare、Amazon和Google。由來源IP集中於單一自主系統編號(Autonomous System Numbers,ASN)來看,漏洞掃瞄活動是刻意為之,且有程式管理,而非隨機或分散式刺探而已。論及掃瞄器IP,則絕大部份位於美國。掃瞄活動的主要目的地分別位於英、美、德、法及墨西哥。

資安廠商提醒企業採取以下步驟防範駭客,包括封鎖惡意和可疑IP呼叫,檢查是否有任何MOVEit Transfer系統對外曝露,為二個漏洞安裝修補程式,並且監看任何針對MOVEit Transfer的攻擊活動。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09