本日國內最受到關注的資安新聞,應該就屬電子支付平臺全支付(Pxpay Plus)傳出測試平臺的後臺管理員(Admin)帳號密碼遭外洩,察覺此事的資安專家指出,由於測試與正式環境共用商業邏輯與金流驗證機制,有可能會波及正式環境。

在上述的資安事故之餘,中國應用程式過度收集用戶個資並傳送到中國的情況,也相當值得留意,本週國安局認證5款熱門中國App存在嚴重資安風險,呼籲民眾挑選應用程式要特別小心;而在今天發生的國際資安事故當中,我們整理了澳洲航空Qantas傳出遭到Scattered Spider攻擊,再者,法國揭露去年中國駭客UNC5174利用Ivanti CSA設備零時差漏洞入侵當地企業組織的情形。

【攻擊與威脅】

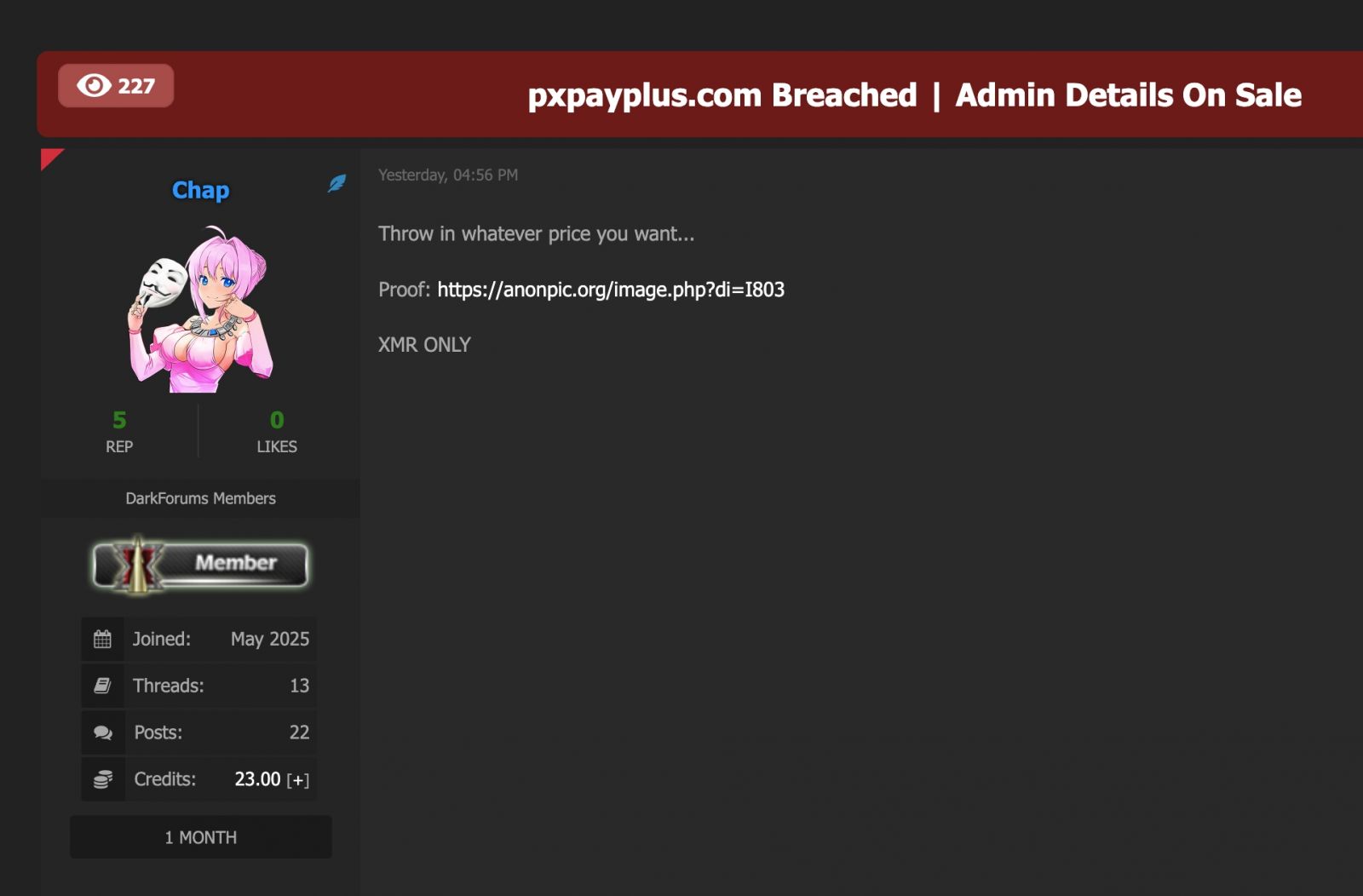

資安專家爆料,駭客深網兜售全支付Pxpay Plus測試環境帳密

電子支付市場競爭激烈,安全防護卻絲毫不能鬆懈。由全聯福利中心轉投資的電子支付平臺「全支付(Pxpay Plus)」今日(7月3日)傳出測試平臺的後臺管理員(Admin)帳號密碼遭外洩消息。

有匿名資安研究員在深網(Deep Web)偵測到,自稱握有平臺後臺資料的駭客正在地下論壇兜售相關憑證,並要求買家以匿名加密貨幣門羅幣(XMR)交易。雖然根據資安專家初步勘驗指出,此次外洩的資料疑為測試環境帳密,但專家強調,測試與正式環境共用商業邏輯與金流驗證機制,一旦缺口擴大,衝擊恐波及真實金流與消費者權益。

而全支付受訪時表示,資安團隊在昨日已有偵測到該起外洩情資,並進一步取得相關外洩資料,確認是測試環境非正式環境,且無用戶個資,已掌握可能的外洩管道,全支付目前已重新處理並加強防禦。

法國企業組織遭中國駭客UNC5174鎖定,透過Ivanti CSA設備零時差漏洞入侵

資安業者Ivanti自去年9月至10月上旬,針對Cloud Services Application(CSA)修補CVE-2024-8190、CVE-2024-8963、CVE-2024-9380等多項資安漏洞(CVSS風險介於7.2至9.4分),並表明部分在他們公布之前有已遭利用的跡象,最近有相關調查結果出爐,說明中國駭客在Ivanti提供修補之前,就利用這些弱點攻擊法國。

法國網路安全局(ANSSI)本週發布調查報告指出,去年9月中國駭客也利用這些零時差漏洞發起攻擊行動Houken,對當地的政府機關、電信業者、媒體、金融通構、交通產業下手。

針對這些駭客的身分,ANSSI指出就是資安業者Mandiant揭露的中國駭客UNC5174,Houken很有可能是旗下專門取得初始入侵管道的團隊所為,從2023年就開始從事活動,得逞後將相關資訊轉賣給其他駭客。而對於這些初始入侵管道買家的身分,ANSSI表示大部分是國家級駭客,但他們也看到UNC5174賣給從事挖礦攻擊的駭客組織。

澳洲航空Qantas周三(7月2日)坦承,該公司的第三方客戶平臺遭到駭客入侵,該平臺存放了600萬筆的Qantas客戶資料。外界則猜測這起事件是由駭客組織Scattered Spider所為。

針對這起事故發生的過程,駭客鎖定該公司其中一個客服中心,獲得了第三方客服平臺的存取權,該公司是在周一(6月30日)偵測到該平臺的異常活動,並立即採取措施以控制系統。此平臺擁有600萬客戶的服務紀錄,包括姓名、電子郵件位址、電話號碼、出生日期,以及常客飛行會員編號,而對於受害的範圍,Qantas仍在調查實際被竊的比例與內容。

Qantas強調,此資安意外並不影響營運與飛安,而且該系統並未存放信用卡資訊、個人財務資訊及護照資訊,而常客的帳號、密碼、PIN碼與登入資訊,也未外洩。

長期遭到聯合國與美國制裁的北韓,積極利用各種手段創造外匯收入。除了透過國家級駭客進行網路攻擊籌資外,北韓政府也派遣具備IT專長的國民,偽裝成遠端工作者滲透各國企業,為政權賺取外匯。微軟將此活動稱為Jasper Sleet,並於本周揭露北韓IT工作者不斷演進的滲透策略,包括運用AI技術以提高滲透成功率。

這些位於北韓的IT人員通常有深厚的技術背景,他們創立虛假的身分檔案,也會在LinkedIn及GitHub建立專業檔案,主動投遞求職申請;在面試時,他們會透過VPN偽裝IP位置,透過變聲軟體改變聲音,並謊稱技術問題以關閉攝影機;若被錄取,有許多時候就需要由美國的「協助者」來提供居住地址,接收公司寄送的工作筆電,提供銀行帳戶,購買當地電話號碼,同時設置筆電農場(Laptop Farm)及遠端連線。

工作時就由北韓IT工作者遠端連線至美國境內的筆電進行操作,以完成專案任務及日常職責,也能透過公司的通訊系統與同事互動。這些IT工作者主要藏身的據點,為北韓、中國,以及俄羅斯。

【OTP盜刷網釣現況大公開2】2025中國信用卡盜刷網釣即服務百家爭鳴,甚至公然在即時通訊軟體頻道打廣告與教人盜刷

關於網釣即服務(PhaaS)的態勢,我們從2016年至今,已經看到許有許多資安業者揭露這項威脅態勢,指出PhaaS的興起,降低業餘駭客的攻擊門檻,只要租賃雲端服務就可發動攻擊,同時也讓網路犯罪的網釣商業模式成形,而後續的資安研究也顯示,有更多提供犯罪的PhaaS供應商被揭露,並會持續提供進階釣魚與偵測規避的功能。

不過,多數研究報告都是由國外資安業者發布,我們很少能具體瞭解其概況,近期台灣駭客協會理事戴辰宇(GD)揭露駭客竊取OTP盜刷網釣威脅現況時,亦介紹詐欺偵測的資料科學家Strawberry Donut的多項研究成果,當中就指出PhaaS不僅降低網路犯罪的技術門檻,也助長了這類攻擊的規模更擴大。同時,他還揭露了更多關於這個網路犯罪生態系不為人知的細節,包括全套與半套的不同PhaaS型態。

其他攻擊與威脅

◆Verizon、T-Mobile數百萬記錄遭到兜售,兩家電信業者否認發生資料外洩事故

◆北韓駭客鎖定macOS用戶散布惡意軟體NimDoor,意圖竊取各式帳密

◆逾40款Firefox冒牌外掛上架市集,意圖榨乾用戶加密貨幣錢包

【漏洞與修補】

思科整合通訊管理平臺CUCM存在危險程度達到滿分的漏洞,竟允許以預設root帳號登入

上週思科針對網路存取控制(NAC)平臺Identity Services Engine(ISE)修補滿分(10分)漏洞CVE-2025-20281、CVE-2025-20282,並指出這些漏洞可讓攻擊者在未經授權的情況下,遠端於作業系統底層以root的身分發出命令。本週他們又對另一套應用系統修補滿分漏洞,再度受到外界矚目。

7月2日思科發布公告,指出旗下的整合通訊管理平臺Unified Communications Manager(Unified CM或CUCM)存在靜態的SSH帳密,未經授權的攻擊者可遠端利用,並以root帳號登入受影響的裝置,相當危險。該公告提及,此帳號使用了預設、靜態的帳密,且無法修改,或是刪除帳號。

針對上述帳號出現的原因,思科表示是這套系統尚於開發階段保留下來的,攻擊者一旦濫用,就能以root使用者的身分執行任意命令。該弱點被登記為CVE-2025-20309,CVSS風險達到10分。

其他漏洞與修補

◆Tenable修補漏洞管理平臺代理程式Nessus資安漏洞,若不處理可對Windows電腦覆寫系統檔案

【資安產業動態】

國安局認證5款熱門中國App存在嚴重資安風險,原因是過度蒐集個資與權限濫用

中國打造的應用程式存在資安疑慮,暗中收集個資或是回傳資料,過往通常是使用者察覺異常而東窗事發,隨著臺海局勢日益緊張,中國對臺灣的威脅與日俱增,這樣的議題也引起我國政府的重視。

國家安全局本週發布新聞稿,指出他們為了避免中國政府以不正當管道竊取臺灣民眾個資,根據《國家情報工作法》規範,針對中國製造的行動裝置App進行檢驗,結果反映這些軟體確實存在過度收集個資及侵犯用戶隱私等資安問題,呼籲民眾在挑選應用程式的時候必須特別留意。

這次查驗的中國製應用程式共5款,分別是:小紅書、微博、抖音、微信、百度雲盤,皆為許多臺灣民眾耳熟能詳的App。法務部調查局及警政署刑事局根據數位發展部發布的《行動應用APP基本資安檢測基準v4.0》,針對15項指標進行檢測,結果發現,這些App均存在違反大多數指標的情況。

近期資安日報

【7月2日】美國電信業者AT&T祭出新措施防堵SIM卡置換攻擊

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-06

2026-03-02