匿名資安專家爆料,由全聯福利中心投資的電子支付業者全支付(pxpay plus)測試環境的Admin帳密資料外洩,並有駭客在深網論壇兜售相關資料。

電子支付市場競爭激烈,安全防護卻絲毫不能鬆懈。由全聯福利中心轉投資的電子支付平臺「全支付(pxpay plus)」今日(7月3日)傳出測試平臺的後臺管理員(Admin)帳號密碼遭外洩消息。

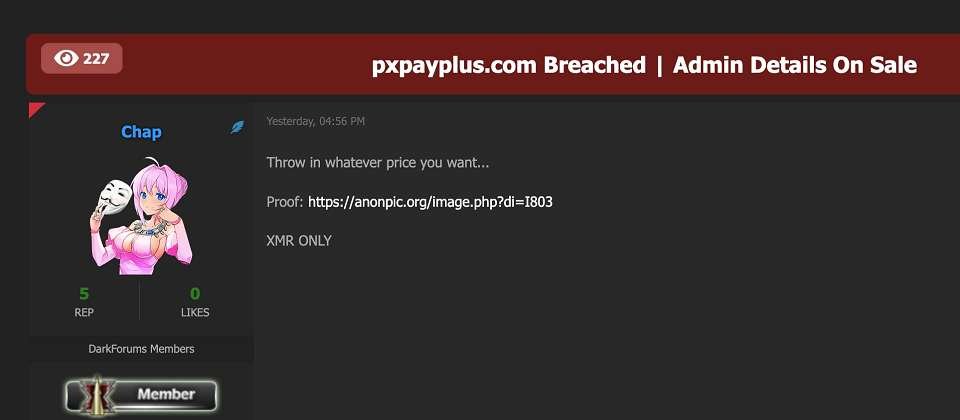

有匿名資安研究員在深網(Deep Web)偵測到,一名自稱手握平臺後臺資料的駭客正在地下論壇兜售相關憑證,並要求買家以匿名加密貨幣門羅幣(XMR)交易。

雖然根據資安專家初步勘驗指出,此次外洩的資料疑為測試環境帳密,但專家強調,測試與正式環境共用商業邏輯與金流驗證機制,一旦缺口擴大,衝擊恐波及真實金流與消費者權益。

而全支付受訪時表示,資安團隊在昨日已有偵測到該起外洩情資,並進一步取得相關外洩資料,確認是測試環境非正式環境,且無用戶個資,已掌握可能的外洩管道,全支付目前已重新處理並加強防禦。

駭客深網兜售帳密,測試平臺疑成破口

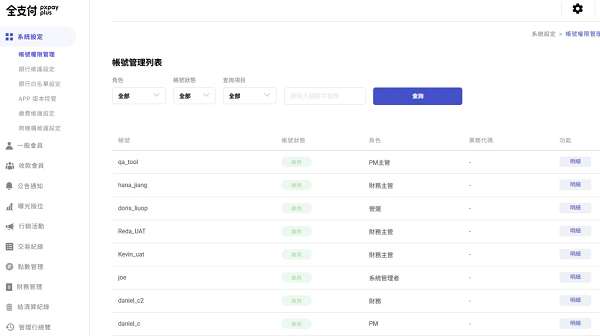

有匿名資安專家在例行性掃描深網論壇時,意外發現一則貼文標題直指「pxpayplus.com Breached!Admin Details On Sale」,貼文中附有數張後臺登入介面截圖與局部帳密測試字串,包含系統管理者「joe」、財務主管「hana_jiang」、專案管理主管「qa_tool」等多組帳號。貼文作者並未公開完整憑證,而是留下通訊方式,要求有意買家私訊洽詢價格並以XMR(門羅幣)支付。

匿名資安專家進一步比對帳號格式,注意到其中出現「Reda_UAT」「kevin_uat」等典型測試環境(User Acceptance Test,UAT)字樣,研判駭客持有的並非正式營運資料。但該名資安專家也指出,駭客提供的「測試資料」仍具高度真實度;若並非透過入侵所得,至少亦掌握了內部測試站點URL及弱密碼設定,可見平臺外部攻擊面已遭揭露。

此外,駭客未公布標價,而是採「暗標」模式,反映其對資料價值信心十足;在地下市場裡,愈重要的系統憑證,愈傾向私下議價,以免被第三方低價攪局。由於電子支付平臺關乎金錢流向與個資保護,任何與「Admin」相關的外洩資訊,都足以提高買家出價意願。

深網與暗網的邊界,地下交易的灰色地帶

多數社會大眾常將 Deep Web(深網)與 Dark Net(暗網)混為一談。實際上,深網是指「未被一般搜尋引擎索引」的網域,凡需帳號密碼才能存取、或阻擋機器人爬蟲的網站,皆屬其範疇。

但是,暗網則必須透過特定工具(如Tor洋蔥路由器)才能進入,且網址結尾多為.onion。本次駭客貼文出現在需註冊、登入且禁止搜尋引擎抓取的論壇,屬於深網而非暗網,卻同樣隱蔽難追。

深網論壇歷來是「資料盜售」與「零時差漏洞(Zero Day)」買賣集散地,攻擊者以匿名帳號張貼樣本,藉此證明持有權,再與買家透過加密訊息商洽;門羅幣(XMR)因交易難以追蹤,已成地下經濟主流貨幣。若電商或金融機構的資料,在這些地下論壇流通時,往往代表攻擊者或駭客,已經取得入侵相關企業的第一把鑰匙的門檻。

資安專家質疑,全支付輕忽測試環境風險

匿名資安專家從此次深網外洩全支付帳密事件來看,他認為,不管是全支付或是相關的系統外包業者,至少有管理不當的問題,即便駭客沒有販售常見的個資,反而販售平臺資訊,但沒有個資外洩,平臺資訊外洩對企業和使用帶來風險仍然很大。

該名資安專家依據其資安專業指出,全支付第一個面臨的顯著風險就是:全支付的測試平臺,可能沒有鎖來源IP(IP Whitelisting)。測試環境通例為便於多地開發人員存取,若未設定來源IP限制,就等於將登入頁面暴露於公開網路,易遭自動化掃描工具鎖定。專家研判,攻擊者可能透過 Shodan 等搜尋引擎,以關鍵字與指紋特徵比對,找到測試站點後再進行暴力破解。

其次,該名資安專家推測,全支付外洩的測試平臺密碼強度未受控管。他指出,目前看不出來是駭客利用平臺漏洞打進測試平臺,還是因為平臺使用弱密碼被駭客猜到而登入測試平臺。

因為測試站點時常沿用「通用帳密」或「預設密碼」,例如 admin/admin、test/123456 等,以方便QA或PM隊伍快速驗證功能。若缺乏密碼強度政策(長度、複雜度、輪替週期),即使未有嚴重程式漏洞,帳密仍可能被嘗試出來。

他表示,這些測試用帳密因為沒有遮蔽,一旦被不明人士掃描到或測試人員洩漏網址,資料將面臨洩露風險。

他也好奇,全支付電子平臺的測試環境是否有採用多因素(MFA)認證。他表示,正式環境對資安要求更嚴謹,大多會導入像是硬體Token、TOTP 或FIDO2等更嚴謹的密碼機制,但測試環境卻常常被忽視。「只要帳密一洩,沒有第二道驗證關卡,攻擊者就能如入無人之境。」他提醒說道。

最後,該名資安專家質疑,全支付電子支付平臺是否有定期進行紅隊演練。他指出,紅隊演練(Red Team Exercise)可以從外部攻擊者的視角驗證系統韌性,對於攸關金流安全性的全支付而言,紅隊演練是否涵蓋UAT、DEV、Staging等環境很關鍵,他認為,如果演練有到位,理應能預先發現「測試站點外放」等基礎缺陷。

商業邏輯與金流驗證方法,正式與測試環境同步

業界慣例為保護個資,測試環境往往以假資料、遮蔽卡號、隨機商戶交易進行,但保持「與正式環境一致的商業邏輯」才能確保QA成效。

換言之,包括加解密方法、API參數格式、金流驗證演算法等,大多直接複製正式環境。此一做法雖合理,卻讓測試環境一旦外洩,攻擊者可藉此逆向工程協定細節,提前為未來入侵鋪路。

匿名資安專家提醒,若駭客手中除帳密外,還握有前端或後端程式碼,即可能解構請款機制、費率設定與交易狀態碼,進而設計偽造請求。「電子支付的核心價值不在個資,而在金流路徑安全。」他擔心,駭客只要能偽造交易並繞過風控,就足以造成平臺甚至使用者的財務損失。

正如資安專家所言:「測試環境只是『沒有真實個資』,卻絕不是『沒有真實風險』。」唯有把每一扇看似不起眼的小門鎖緊,金融科技的創新之路才能走得長遠而穩健。

根據駭客揭露的測試資料顯示,有一些Admin帳密帶有UAT字眼,資安專家推測應該是測試環境的帳密資料。

相關新聞:全支付獨家回應測試環境帳密外洩疑雲:證實禍源在「商戶個人電腦遭駭」,金流安全未受影響

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-04

2026-03-02