全支付測試環境Admin帳號密碼外洩,駭客在深網論壇兜售,全支付第一時間已經掌握情資,並釐清此次外洩帳密來自商戶個人電腦遭駭,並非後臺系統遭駭。

近日,資安界盛傳有駭客在深網兜售全支付測試環境的管理者(Admin)帳號密碼資料,引發外界對全支付資安防護的關注。對此,本報獨家採訪全支付公司,其高層首次揭露事件調查結果與應對措施。

全支付表示,他們已在第一時間掌握相關情資並取得外洩內容,經過深入分析,判定此次事件並非其後臺系統本身遭駭,而是起因於「少數合作商戶的個人電腦遭到駭客入侵」,駭客進而取得其電腦中留存的測試環境登入憑證。

全支付強調,儘管部分測試環境資料外洩,但其主要金流服務及使用者(消費者)權益並未受到實質影響。

駭客深網兜售測試環境帳密,全支付第一時間掌握情資並啟動調查

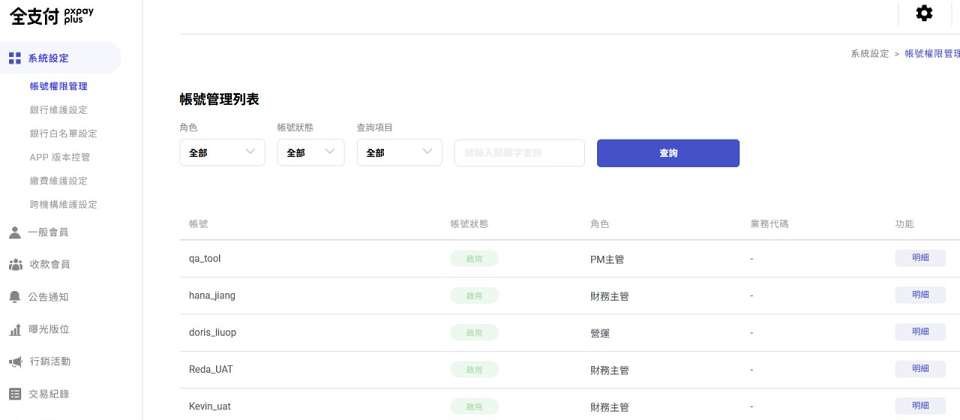

根據本報取得的情報,資安專家發現駭客在深網上販售全支付測試環境的Admin帳密資料,數量多達近30組全支付商戶帳號密碼,甚至包含可能與管理帳戶相關的資訊。

全支付指出,該公司資安監控機制已於7月1日一早便通報此事,顯示其對資安情資具有即時掌握能力。為釐清真相,全支付更設法取得駭客手中情資,並進行全面清查。

全支付澄清,資安漏洞源於商戶端而非內部系統遭駭

對於外界可能將矛頭指向全支付內部系統的疑慮,全支付嚴正澄清,此次資料洩漏的源頭「並非全支付的後臺系統遭駭」。

全支付說明,駭客是透過入侵「商戶的個人電腦」取得登入資訊。舉例而言,駭客可能連結到某個合作商戶的電腦,竊取其瀏覽器中儲存的所有網站帳密(如Cookie資料),進而得知該商戶曾登入全支付的測試環境後臺,再循線登入查看內部資料。

全支付強調,駭客進入的是「某個個人的電腦環境」,而不是直接入侵全支付的測試環境。儘管如此,此次爆料的資安專家也提醒,測試環境與正式環境在「商業邏輯」及「金流加解密」部分仍有相似之處,潛在風險不容小覷。

此事件也凸顯了駭客攻擊手法日益多樣化,不再僅限於直接攻破企業主機,轉而利用終端使用者資安意識不足的弱點進行突破。

落實資安分級管理,金流安全防線更嚴密

全支付進一步說明其資安防護策略,針對不同環境有不同層級的保護措施,並強調,凡涉及金流的安全防護措施,將採取更嚴密的措施。

全支付指出,此次外洩的測試後臺是「開放給一般商戶測試使用」的,其本質上「不會鎖來源IP」。主要考量是許多商戶,特別是個人戶,其家用網路IP地址很多是動態IP,若強制鎖定IP將不符使用彈性,因此無法做到全面的限制來源IP。

相較之下,全支付的內部系統則有嚴格的IP鎖定機制。全支付表示,該公司的內部系統,不能從外部IP去連線,僅限從公司內部網路及公司自有電腦連線;所有內部電腦均須符合金管會要求的資安強度標準,包括EDR(端點偵測與回應)、防毒軟體及各種資安偵測機制,以確保內部營運的安全性。

全支付強調,其系統對密碼複雜度有基本要求。但在調查外洩資料時,他們赫然發現,有用戶的「所有平臺的帳密都是同一組」,這凸顯了部分商戶乃至一般民眾在資安意識上的不足,極易成為駭客利用的目標。

全支付指出,帳號密碼設定與使用方式,這是一個值得深思的議題,這也反映出,科技與數位工具的使用度雖高,但民眾的資安意識仍待加強,「這也是普遍存在於各行業的挑戰。」全支付說道。

資安專家曾質疑,全支付是否未進行紅隊演練或滲透測試,導致UAT(使用者驗收測試)環境容易受駭。

全支付則對此回應,都有定期該相關該做的資安防護,也委託外部資安業者進行相關的滲透測試與紅隊演練,全支付也說,這些資安作為也都是被主管機關要求的必要程序,目的就是要確保系統穩定性與防禦能力。

全支付認為,此次資安事件因屬商戶的個人電腦受駭,與這些系統層級的演練「沒有絕對性的關係」,其本質更接近於社交工程或個人終端安全問題。

確保商戶金流與消費者權益,安全無虞

此外,資安專家也質疑,全支付在測試環境中是否缺乏多因素認證(MFA)的保護,導致即使帳密被竊,駭客仍能輕易登入。

對此,全支付承認,商戶使用的測試平臺因「機密等級較低」,確實「沒有做到多因素認證。」全支付以銀行網銀為例,解釋其MFA策略。使用者登入網銀,往往只需要帳號密碼就可以;但是當使用者要進行其他的撥款、交易,或者是提領的時候,則會強制使用雙因素認證。

全支付表示,這樣的作法,意味著在「不同的功能機制面」上會採取「不同強度層級的保護」。

對於全支付的商戶後臺而言,其功能如同網銀的初步登入,僅能「登入看資訊內容」,例如查看撥款或帳務資料;若是要進行相關金流交易資料變更,例如提領或轉帳行為,則不能線上作業,必須走另外的申請流程才能變更,確保金流的絕對安全。

全支付指出,這種分層防護的設計,目的在於平衡便利性與安全性,將最高強度的驗證,集中在涉及金錢交易的關鍵環節。

全支付強調,針對消費者會受影響的機制,或內部員工從遠端連回公司等高風險環節,均已實施MFA。

全支付也坦言,雖然可以設定更嚴謹的MFA方式,但關鍵仍在於如何教育合作商戶,讓他們主動使用雙因素驗證或其他安全措施,這是一個需要持續推廣和強化的環節。

全支付再三強調,此次事件對商戶的「金流安全性是不受影響的」。由於商戶更改撥款帳戶等關鍵金流資訊,均需要獨立的線下申請流程,而非僅憑帳密即可變更,因此即使駭客取得測試環境的帳密,也無法直接動搖商戶的資金安全。

至於廣大全支付使用者(消費者),由於他們根本無法進入後臺,其權益完全不受影響,無須擔憂個人資料或金錢安全問題。

主動通知高風險商戶,強化資安意識是業界一大挑戰

全支付表示,針對此次事件中可能受影響的商戶名單,他們已進行複查,並將主動通知這些商戶「電腦可能有風險」,建議他們進行變更密碼,以防範於未然。全支付也坦言,許多合作夥伴可能根本不知道自己的電腦已被入侵,因此及時的風險提示至關重要。

此次事件也讓全支付意識到,如何教育這些合作夥伴,提升其資安意識是當務之急。全支付表示,他們會將商戶的權限「設得很嚴謹」,並限制其在網路上能做的行為,只要是「跟金流相關的東西要做變更」,就「只能走一般程序」,不能透過線上系統直接變更,以此從制度面降低潛在風險。

全支付指出,這類商戶帳密外洩事件並非全支付獨有,他們在調查過程中發現,駭客在深網兜售的論壇平臺上,還有許多「其他業者的商戶帳密都在上面」。這反映出一個普遍的業界問題,隨著科技發展與數位化普及,一般民眾的「資安意識」往往不夠。

全支付表示,有許多用戶習慣在多個平臺使用同一組帳號密碼,或是忽略個人電腦的基本資安防護,這些作為都為駭客創造了可乘之機。全支付將持續觀察並思考,如何更有效地提升合作夥伴及社會大眾的資安素養,共同強化數位金融的安全防線,「這將是一個長期且艱鉅的任務。」全支付說道。

此次全支付測試環境帳密外洩事件,雖經全支付澄清,禍源在商戶個人電腦遭駭,且聲明金流及消費者權益未受實質影響,但仍為業界敲響警鐘。

它不僅凸顯了個人資安防護的重要性,更提醒金融服務業者在推動數位化的同時,需持續強化對合作夥伴的資安教育與權限管理,共同應對日益複雜的網路攻擊挑戰。

全支付此次及早掌握相關情資,並主動調查與通知受駭商戶,積極應對的作為也展現了其面對資安事件的負責態度,為此事件畫上階段性句點。在網路威脅無所不在的當下,企業與用戶雙方都應該共同肩負資安責任,才是抵禦駭客攻擊的長久之計。

相關新聞:資安專家爆料,駭客深網兜售全支付pxpay plus測試環境帳密

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-02

2026-03-03