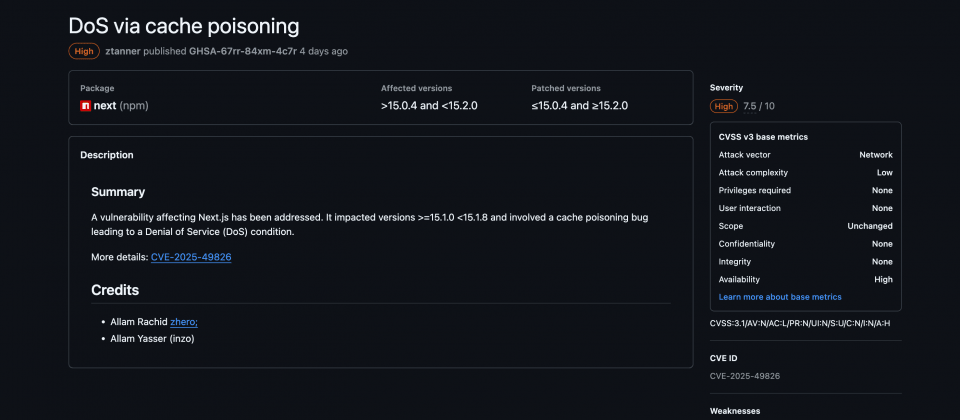

Next.js釋出安全更新,修正影響15.1.0至15.1.7版本的快取污染漏洞CVE-2025-49826,以防範攻擊者利用該漏洞造成靜態頁面阻斷服務(DoS)問題。該漏洞風險評等為高,CVSS 3.1基本分數則為7.5,主要威脅在於特定配置下,網站頁面可能無預警對所有用戶出現204空回應,導致正常存取服務中斷。

此次漏洞發生在Next.js的增量式靜態再生成(ISR)啟用快取重驗證機制,並結合伺服器端算繪(SSR)路徑時,當外部CDN又快取HTTP 204回應,便會出現問題。官方指出,在極少數特定條件下,受影響的Next.js版本可能會將204無內容的回應錯誤地快取,導致同一路徑的所有用戶請求都只收到204回應。如此部分生產環境中的靜態頁面就會長時間無法正常顯示,嚴重影響服務的可用性。

根據官方說明,這個漏洞僅會在同時符合幾個特定條件時才會被觸發,包括使用受影響的Next.js版本、路徑啟用ISR快取重驗證,並以Next start或Standalone模式運作,以及該路徑同時使用SSR並且CDN被設定為快取204回應。

Vercel官方公告指出,他們的架構設計不會讓204回應被CDN快取,因此所有在Vercel託管的用戶都不會受到這個漏洞影響。採用自建或其他非官方託管環境的開發者,則需特別注意相關設定與版本更新。

針對此次漏洞,Next.js團隊已於15.1.8版本移除相關問題程式碼路徑,並針對導致競態條件(Race Condition)可能造成快取污染的部分進行修正。該漏洞未影響資料機密性與完整性,僅會造成可用性中斷,不過採用受影響版本的用戶仍應儘速升級,以降低相關潛在風險。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02