這週末有數則漏洞修補的消息,其中尤以Sudo發布新版的消息相當值得留意,開發團隊這次一共修補兩項漏洞,但特別的是,其中一項危險程度僅有2.3分的低風險漏洞引發關注,因為從12年前發布的版本都受到影響,而有可能影響相當廣泛。

而在這段期間發生的資安事故當中,Apache Tomcat、Camel漏洞利用的攻擊活動相當值得留意,再者,由於先前有Verizon、T-Mobile資料外洩事故,西班牙電信業者Telefonica傳出資料外洩的情況,也引起關注;附帶一提的是,中國駭客仿冒知名品牌網站,試圖針對墨西哥用戶進行大規模網釣攻擊的現象,其手法也引起網路情報平臺Silent Push注意,並調查此事。

【攻擊與威脅】

Apache Tomcat、Camel遭到鎖定,駭客利用已知漏洞從事攻擊

今年3月,Apache基金會發布Java應用程式伺服器Tomcat、中介軟體Camel的資安公告,揭露Tomcat遠端程式碼執行(RCE)暨資訊洩露漏洞CVE-2025-24813(CVSS風險為9.8分),以及Camel遠端程式碼執行漏洞CVE-2025-27636與CVE-2025-29891(風險值5.6、4.8),同月下旬資安業者Wallarm警告,CVE-2025-24813被公開30個小時後,就出現概念驗證程式碼(PoC),很快就會出現實際攻擊,如今有其他資安業者證實這樣的現象成真。

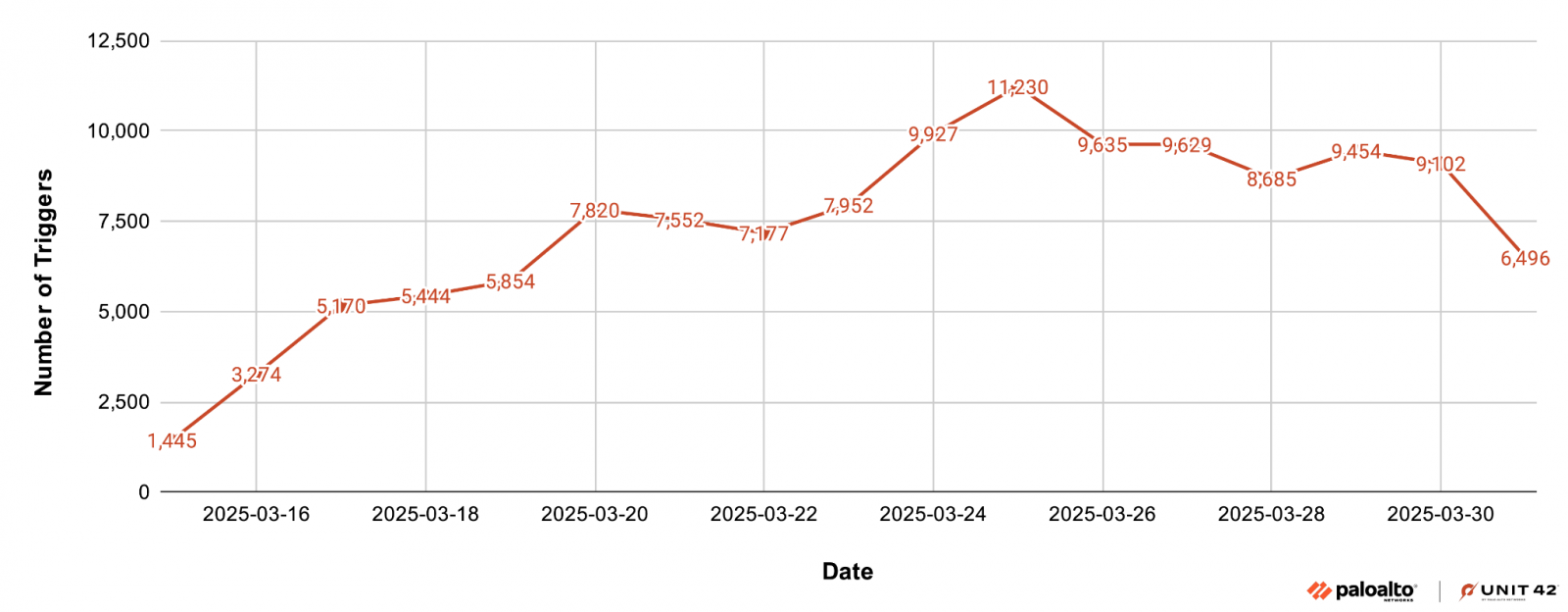

最近有一份調查報告揭露上述3項漏洞遭到利用的跡象,指出在Apache基金會發布修補程式、研究人員公開概念驗證程式碼不久,就出現大規模的漏洞掃描,駭客試圖尋找存在漏洞的Tomcat與Camel主機下手。

揭露此事的資安業者Palo Alto Networks指出,他們在3月份一共攔截125,856次相關的探測、掃描,或是嘗試利用漏洞的行為。這些攻擊活動來自超過70個國家,在3月中旬這些漏洞公開後就隨即大幅增加,並在一週之後達到高峰。對此,他們呼籲IT人員,要儘速套用更新程式。

西班牙電信業者Telefonica傳資料外洩,駭客揚言公開106 GB檔案

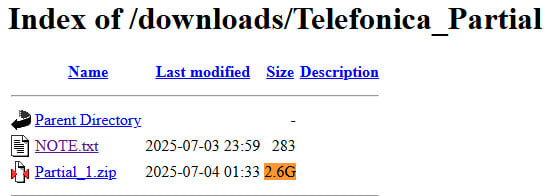

根據資安新聞網站BleepingComputer報導,有人在地下網站公佈了取得了Telefonica公司檔案及客戶資料,檔案大小高達106 GB,還揚言若不理會將全數公開。

這名代號Rey的駭客自稱是Hellcat勒索軟體的一員,該組織在5月底成功駭入Telefonica公司網路進行活動,並外傳資料了12小時之久,直到被切斷存取為止。Rey告訴媒體,他們是利用Jira配置不當的問題,成功存取了這家電信公司的內部系統。最後,駭客一共取得了106.3 GB超過38萬份檔案,內容涵括內部通訊如工單、電子郵件、採購單、內部系統記錄、客戶資料和員工資訊等。

媒體在6月初多次聯繫Telefonica多個部門、公司高層,但都沒有接獲回應,唯一回應的Telefonica O2員工則透露,這批是駭客以前外洩的資料。

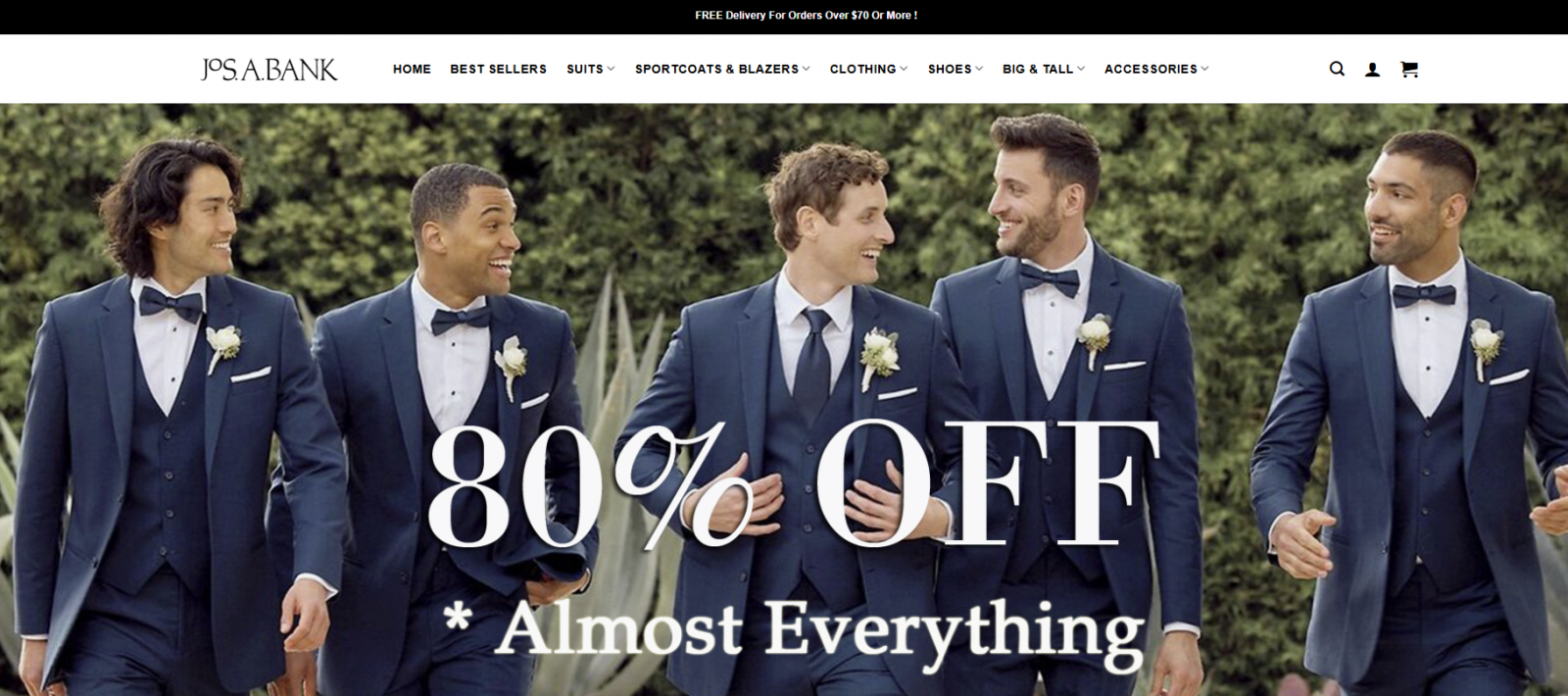

網路情報平臺Silent Push日前披露,中國駭客正在仿冒墨西哥的各種熱門品牌,並建置基於英文及西班牙文的釣魚網站,以騙取消費者的Google Pay或是信用卡資訊,迄今仍有數千個釣魚網站存活。

一名墨西哥記者Ignacio Gómez Villaseñor先是在今年5月底發現並報導此事,當時他找到了逾700個偽裝成各種品牌的網釣網站,而且它們都來自同一個IP。

Silent Push接著對此展開了調查,發現駭客冒充的對象涵蓋Apple、Harbor Freight Tools、Hermes、Michael Kors、REI、PayPal、Wayfair及Wrangler Jeans等知名品牌,使用以假亂真的網址,通常只是小小的拼寫錯誤,但盜用了官網的圖片與設計,企圖誘拐消費者購買並輸入信用卡資訊。

其他攻擊與威脅

◆殭屍網路RondoDox鎖定TBK旗下設備而來,利用已知漏洞綁架DVR裝置

◆Scattered Spider濫用多種遠端管理工具試圖回避偵測、持續在受害組織活動

◆竊資軟體Snake Keyloggers濫用Java公用程式躲過資安工具偵測

◆Inno Setup軟體安裝工具被濫用,駭客用來打包、散布惡意軟體

◆勒索軟體Hunters International關閉業務,釋出解密金鑰

【漏洞與修補】

Linux命令列工具Sudo存在權限提升漏洞,若不處理攻擊者可輕易得到root權限

Linux用戶對於權限提升的命令列工具Sudo應該不陌生,此工具能允許通過授權的用戶以其他使用者身分執行命令,其中最常見的使用場景,就是用來執行需要root的權限工作,使用者能在無須存取root帳號的情況下達到目的,並留下系統事件記錄以供稽核,一旦這類工具存在弱點,很有可能成為攻擊者取得特殊權限的管道。

6月底Sudo開發團隊發布1.9.17p1版,修補本機權限提升漏洞CVE-2025-32462、CVE-2025-32463,其中一個影響範圍超過12年版本的Sudo;另一個則是危險程度達到重大層級,相當危險。通報上述漏洞的資安業者Stratascale強調,目前沒有緩解這些弱點的措施,用戶應儘速安裝新版Sudo因應。

根據CVSS風險評分,較為危險的是評為重大層級的CVE-2025-32463,這項弱點與Sudo的-R(或--chroot)選項有關,一旦遭到利用,攻擊者就能以root身分執行任意命令,CVSS風險達到9.3分,影響1.9.14以上版本的Sudo。另一項是風險值僅有2.3分,但已存在超過12年的資安漏洞CVE-2025-32462,此漏洞也同樣不能輕忽,原因是Sudo的組態檔案只要符合指定的條件,攻擊者無須手動觸發,就能將權限提升為root。

已終止支援的D-Link DIR-816路由器含有遠端攻擊等多個重大漏洞

代號為pjqwudi的資安研究人員在今年6月初提交6個有關D-Link DIR-816路由器的安全漏洞,相關漏洞將允許駭客自遠端完全控制路由器,或者部署持久性的後門程式,由於該款路由器已於2023年11月便退役,也不再提供技術支援或韌體更新,D-Link強烈建議用戶停用該產品。

上個月披露的6個D-Link DIR-816漏洞分別是CVE-2025-5622、CVE-2025-5623、CVE-2025-5624、CVE-2025-5630、CVE-2025-5620及CVE-2025-5621,除了命令注入漏洞CVE-2025-5620與CVE-2025-5621被列為高風險層級,另外4個皆為重大層級的緩衝區溢位漏洞,允許駭客自遠端執行任意程式、癱瘓設備、植入惡意韌體或是變更設定。

資安研究人員警告,上述漏洞將讓駭客可完全掌控路由器,攔截與操縱網路流量,部署惡意軟體或後門程式。

德國資安業者揭露達發科技藍牙晶片漏洞,近30款音訊設備恐遭監聽

德國資安業者ERNW在Troppers資安會議上揭露,由聯發科子公司達發科技(Airoha)所設計的藍牙音訊系統單晶片(SoC)中含有3個安全漏洞,將允許駭客控制採用該晶片的裝置,像是耳機、喇叭或無線麥克風等,波及Bose、Sony、Jabra、JBL與Marshall等知名品牌的音訊裝置。Airoha已於今年6月初藉由更新SDK修補了相關漏洞。

研究人員Dennis Heinze與Frieder Steinmetz解釋,這些採用Airoha解決方案的裝置曝露強大的專屬通訊協定,允許第三方讀寫隨機存取記憶體或快閃記憶體以控制裝置(CVE-2025-20702),且該協定在沒有身分驗證的情況下,就能透過低功耗藍牙的GATT介面(CVE-2025-20700),以及傳統藍牙的RFCOMM通道(CVE-2025-20701)存取。

上述漏洞讓駭客只要位在藍牙範圍內,不必經過身分驗證或配對,就能透過傳統藍牙或低功耗藍牙展開攻擊,包括完全控制藍牙耳機,讀寫裝置的記憶體,或是劫持受害裝置與其它裝置的信任關係,進行竊聽,竊取手機號碼與通訊紀錄,也能根據手機配置以獲取聯絡人資訊,還具備蠕蟲式傳播潛力。

【資安產業動態】

防止CrowdStrike事件重演,微軟疑不再讓第三方防毒軟體存取Windows核心

為防去年CrowdStrike事故造成數百萬臺Windows裝置停擺事件重演,微軟最新合作夥伴計畫顯示,可能不再讓第三方防毒軟體存取Windows核心。

微軟近期宣布Microsoft Virus Initiative(MVI)計畫3.0版,勾勒出最新規畫。MVI是在去年七月CrowdStrike更新出包,引發超過850萬臺Windows個人電腦與伺服器當機而生。CrowdStrike事件後,微軟於同年九月召集防毒及端點安全方案業者,發起MVI以提升Windows韌性,並釐清彼此責任。

目前MVI已進入3.0。最新一代要求合作夥伴「採取特定行動」以改善Windows安全及穩定性。現有成果包括要求防毒軟體更新必須漸進式,並監控可能的不良影響、測試事件回應流程等。科技新聞媒體Ars Technica、Cybernews認為,此舉很有可能是微軟想將第三方防毒踢出Windows核心。

近期資安日報

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02