今年3月,Apache基金會發布Java應用程式伺服器Tomcat、中介軟體Camel的資安公告,揭露Tomcat遠端程式碼執行(RCE)暨資訊洩露漏洞CVE-2025-24813(CVSS風險為9.8分),以及Camel遠端程式碼執行漏洞CVE-2025-27636與CVE-2025-29891(風險值5.6、4.8),同月下旬資安業者Wallarm警告,CVE-2025-24813被公開30個小時後,就出現概念驗證程式碼(PoC),很快就會出現實際攻擊,如今有其他資安業者證實這樣的現象成真。

最近有一份調查報告揭露上述3項漏洞遭到利用的跡象,指出在Apache基金會發布修補程式、研究人員公開概念驗證程式碼不久,就出現大規模的漏洞掃描,駭客試圖尋找存在漏洞的Tomcat與Camel主機下手。

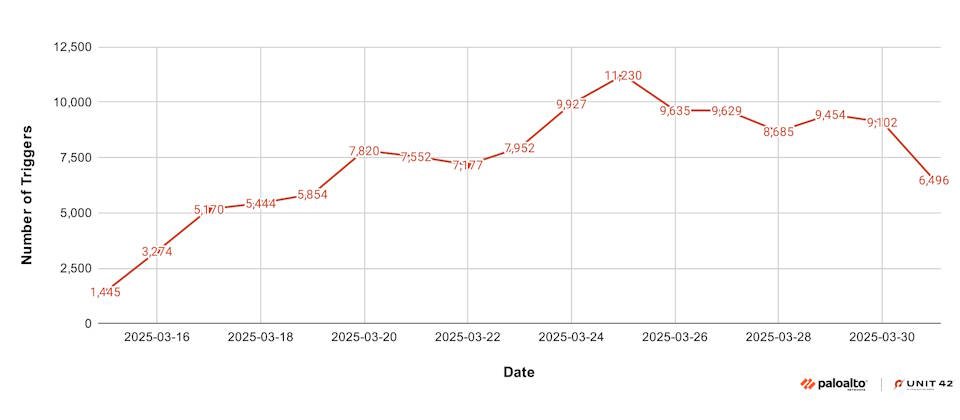

揭露此事的資安業者Palo Alto Networks指出,他們在3月份一共攔截125,856次相關的探測、掃描,或是嘗試利用漏洞的行為。這些攻擊活動來自超過70個國家,在3月中旬這些漏洞公開後就隨即大幅增加,並在一週之後達到高峰。對此,他們呼籲IT人員,要儘速套用更新程式。

根據Palo Alto Networks這次發表的報告,CVE-2025-24813的成因與Tomcat提供的Partial PUT功能有關,一旦攻擊者成功利用,就有機會覆寫存放在磁碟上的序列化連線階段(Session)檔案,從而執行任意程式碼。這項漏洞形成的必要條件,就是Tomcat設置為存放HTTP連線階段資料,使得攻擊者能利用帶有Content-Range的標頭,引發Tomcat處理Partial PUT請求不當的現象。根據截取到攻擊者實際使用的有效酬載呈現的漏洞利用手法,Palo Alto Networks發現,攻擊者先發出HTTP PUT請求試圖利用漏洞,目的是偵察目標伺服器是否執行有弱點的Tomcat,假如利用成功,就有可能存取界外應用程式安全測試(Out-of-Band Application Security Testing,OAST)伺服器。

針對CVE-2025-27636與CVE-2025-29891的部分,這兩個弱點都存在於Camel的預設傳入標頭過濾器,使得攻擊者有機會透過特製的HTTP標頭或參數觸發。Apache基金會在資安公告提及,這些漏洞發生的根本原因相同,他們也使用相同的程式碼進行修正,攻擊者能夠利用漏洞的必要條件,就是Camel路由採用了特定元件。而Palo Alto Networks也在調查報告提出類似看法,指出攻擊者若是調整標頭的大小寫,就有機會繞過Camel的過濾器,從而利用漏洞。在其中一起利用CVE-2025-27636的攻擊行動裡,一旦成功觸發,Camel伺服器就執行echo命令;而在另一起嘗試利用CVE-2025-29891的活動當中,攻擊者疑似想要藉此連往存在弱點的Tomcat伺服器,並與OAST伺服器進行連線。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02