駭客假借網頁故障或是進行圖靈驗證等理由做為幌子,要求使用者依照指示按下特定按鈕,並開啟執行視窗貼上惡意指令的ClickFix網釣攻擊手法,自3年前研究人員Mr.d0x提出警告後,相關攻擊變得極為氾濫,但這類攻擊手法大多針對Windows用戶而來,如今也有鎖定macOS用戶的情況。

最近資安業者Cyfirma揭露的竊資軟體Odyssey Stealer,就是這樣的例子,駭客利用多個ClickFix攻擊策略,意圖對使用者傳遞惡意的AppleScript指令碼(osascripts),下達命令竊取Mac電腦瀏覽器的cookie、密碼、加密貨幣錢包資料,以及瀏覽器外掛的內容。駭客主要藉由註冊與金融業者、蘋果App Store、加密貨幣新聞網站拼字相似的網域,疑似鎖定對金融與加密貨幣感興趣的人士下手 。

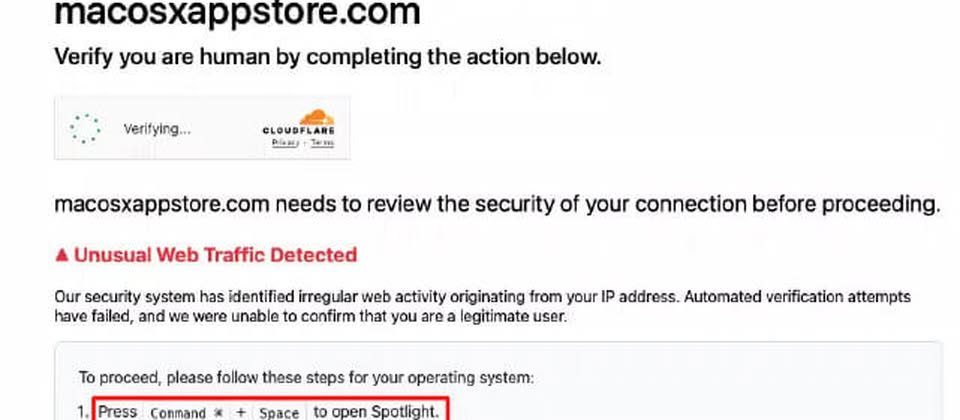

Cyfirma說明整個攻擊活動的流程,當使用者存取駭客的惡意網域時,會看到模仿Cloudflare的圖靈驗證機制,聲稱他們偵測到不尋常的網頁流量,必須檢核連線的安全性才能進行後續處理。

駭客要求使用者依照指示按下Command+Space快速鍵,開啟Spotlight的功能,然後輸入Terminal並按下Return,最後按下網頁上的複製按鈕,將特定內容貼上終端機。但實際上用戶複製的並非網站上的I am not a robot字串,而是駭客經過Base64演算法處理的指令碼,從而在受害電腦下載竊資軟體。

一旦此惡意軟體執行,就會出現假的對話框要求用戶輸入密碼並進行截取,並竊取macOS密碼管理系統「鑰匙圈存取(Keychain)」的組態檔案,挖掘該系統存放的帳密資料。附帶一提的是,攻擊者還濫用作業系統的dscl命令,目的是讓相關處理程序對使用者維持隱藏的狀態。

雖然駭客的釣魚網站針對macOS用戶而來,儘管透過Windows電腦存取也會顯示對應的操作步驟,但研究人員實際點選複製按鈕,卻發現並未複製任何程式碼的現象。對此,研究人員認為,未來駭客很有可能更新網站,將攻擊範圍延伸到Windows用戶。

針對Odyssey Stealer的來歷,研究人員指出是另一款竊資軟體Poseidon Stealer更名的版本,而該惡意軟體是惡名昭彰的AMOS Stealer(或稱為Atomic Stealer)的分支版本。原本維護AMOS Stealer的開發者將AMOS Stealer出售,後續又打造了Poseidon Stealer、Odyssey Stealer,並以租賃(Malware-as-a-Service)的模式供買家運用。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-04

2026-03-02