專門鎖定macOS用戶的竊資軟體Atomic Stealer(AMOS Stealer)橫行多年,不僅相關攻擊行動接連傳出,更衍生出其他變種Odyssey Stealer、Poseidon Stealer,最近其中一起事故,是駭客冒充美國電信業者Spectrum發動攻擊,如今有資安業者指出,此竊資軟體的開發團隊打造了更加危險的版本,能讓攻擊者進一步控制受害電腦。

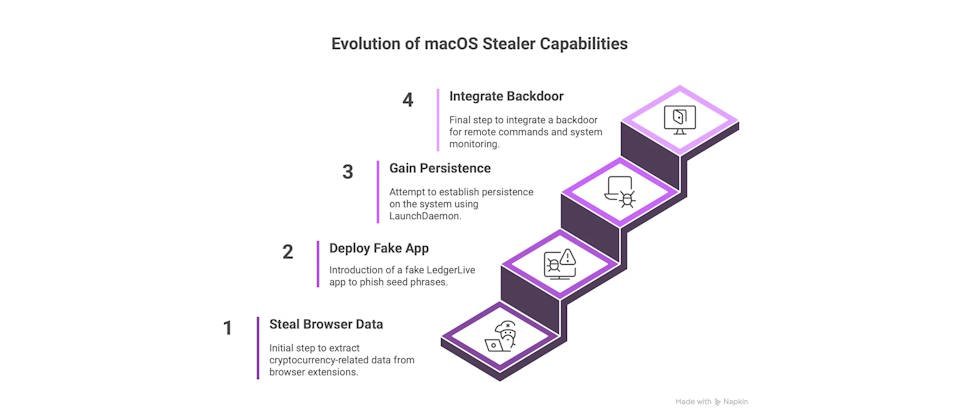

最近有一份調查報告指出,經營Atomic Stealer的俄羅斯駭客組織,過往主要集中心力的部分,在於透過瀏覽器的加密貨幣延伸套件、冷錢包下手,目的是搜括帳密資料,但現在資安業者Moonlock發現,他們在新版Atomic Stealer加入了後門的功能,也就是說,攻擊者可藉此竊資軟體遠端執行任意命令、得到完整的存取權限,並在受害電腦重開機後持續相關活動。

除了後門的部分,Moonlock提及Atomic Stealer具備其他新功能,如鍵盤側錄工具(keylogger),近期攻擊目標也有異動:一改過往提供破解軟體作為誘餌的策略,而是試圖尋找持有加密貨幣資產的使用者下手,但Moonlock並未說明駭客如何找到攻擊目標。

將竊資軟體與後門程式結合的做法,Atomic Stealer並非首例,北韓駭客在鎖定macOS用戶的攻擊行動裡,就積極結合這兩種惡意軟體,不過他們的目的並非為了長期在受害電腦活動,而是一口氣搜刮加密貨幣及受害者的敏感資料。

究竟駭客如何散布Atomic Stealer?主要有兩種媒介,一種是提供破解軟體下載,另一種則是專門針對擁有大量加密貨幣的高價值目標。駭客通常會藉由工作面試流程尋找自由工作者、藝術家下手,並要求使用者輸入密碼,以便分享受害電腦的螢幕內容。一旦得逞,攻擊者就有機會挖掘密碼、通關密語(Seed Phrase)等機敏資料,並植入後門模組,以便等待接收遠端發送的命令。

當Mac電腦感染新版Atomic Stealer之後,初期與先前版本的狀況差不多,但在竊取資料完成後,出現額外的活動。駭客以木馬化的DMG檔案模仿安裝程式,其中通常內含名為.Installer的Mach-O檔案,以及bash指令碼打造的延伸模組。Mach-O檔案具備竊資軟體的功能,而bash指令碼則內嵌了AppleScript,用途是透過osascript對.Installer下手,複製到暫存資料夾清除檔案屬性,並設置執行權限。接著,駭客也運用名為.agent的指令碼、.helper二進位檔案,以便持續於受害電腦活動。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02