今年4月,資安業者Huntabil.IT揭露北韓駭客鎖定一家Web3新創公司的攻擊行動,後續有多份調查報告指出,也有其他Web3及加密貨幣組織遭遇類似攻擊,其流程大多存在共通點,駭客運用了AppleScript、C++、Nim開發的指令碼及二進位檔案,鎖定macOS用戶下手。由於使用Nim程式語言打造惡意程式攻擊macOS用戶的情況並不常見,這樣的情況引起資安業者SentinelOne注意,著手調查並還原詳細的事故發生過程,指出這是一起大規模攻擊行動。

這波攻擊特別的地方在於,駭客在處理程序注入手法與遠端通訊的過程裡,皆透過TLS加密的WebSocket通訊協定wss來進行;再者,他們利用了SIGINT、SIGTERM的訊號標頭,以便在惡意軟體停止運作或是電腦重開機的狀況下,仍能持續在受害電腦活動。駭客在整個攻擊流程廣泛使用AppleScript指令碼,不僅用於取得初期的入侵管道,也在後續流程執行Beacon與後門NimDoor的功能。

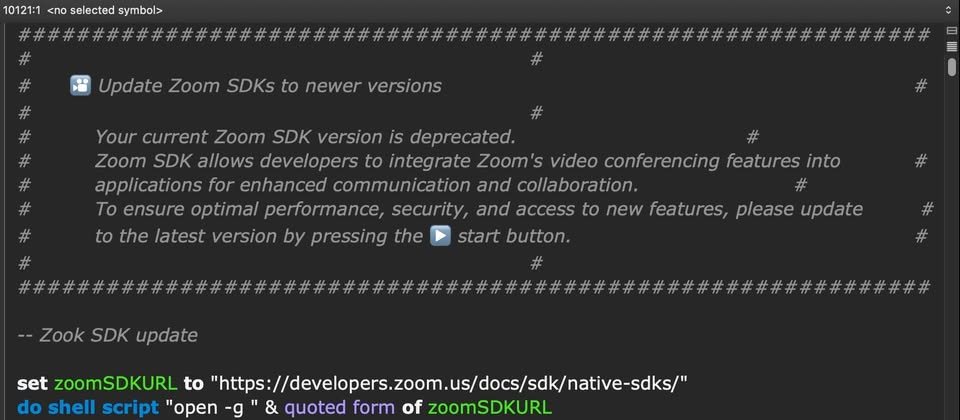

針對相關攻擊行動發動的過程,駭客先冒充攻擊目標的聯絡人,並使用線上會議排程工具Calendly安排網路會議,然後透過Telegram接觸目標,接著該名用戶就會收到Zoom視訊會議的電子郵件,但特別的是,信中要求用戶執行升級Zoom軟體開發套件(SDK)的指令碼,並列出操作這些動作的指示。

但實際上,此為惡意的AppleScript指令碼,一旦收信人依照指示操作,就會從冒牌Zoom網域下載第二階段酬載。附帶一提,駭客為了迴避偵測,在指令碼加入約1萬行的空白內容,企圖混淆實際的功能。SentinelOne進一步調查駭客使用的C2網域,透過公開的儲存庫找到一系列用來從事相關活動的惡意網域,研判這起攻擊行動遠比先前公布的規模更為廣泛。

上述的過程在受害電腦植入兩個Mach-O二進位檔案,分別名為a與installer,其中,a是C++編譯的執行檔,會在磁碟寫入名為netchk的有效酬載,目的是截取另外兩個Bash指令碼進行資料竊取,範圍涵蓋系統資料、瀏覽器資料、Telegram交談記錄,以及其他應用程式的特定內容。

另一個名為installer的二進位檔案,則是觸發第二個攻擊鏈,此檔案以Nim打造而成,主要功能是讓攻擊者能在受害電腦持續活動。一旦執行,就會在電腦載入兩個Nim檔案:分別名為GoogIe LLC、CoreKitAgent,其中駭客在冒充Google的二進位檔案當中,刻意使用了大寫的I來偽裝成小寫的L。

對於GoogIe LLC的用途,主要是設置組態檔案並啟動下個階段的有效酬載CoreKitAgent。SentinelOne一共發現4種版本的CoreKitAgent,這些檔案從去年10月至今年4月出現,共通點是皆為利用macOS內建的kqueue機制,並以特定事件觸發。此二進位檔案會攔截SIGINT與SIGTERM終止訊號,無論是使用者試圖手動終止處理程序,或是系統與其他應用程式下達Kill的命令,都會觸發CoreKitAgent重新部署的流程。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02