繼英國零售業者接進傳出受害,精品業者迪奧(Dior)、卡地亞(Cartier),運動品牌愛迪達(Adidas)、以及女性內衣業者維多莉亞的秘密(Victoria's Secret)接連傳出資安事故,最新一起事故是發生在Louis Vuitton(LV),由於陸續傳出多個國家的分公司資料外洩的情況,使得這起事故格外受到關注。

除此之外,近期公布的資安弱點也相當值得留意,其中又以Google修補Chrome今年第5個零時差漏洞影響相當廣泛,再者,資安業者Binarly找到的技嘉主機版漏洞,用戶也要儘速套用相關韌體更新因應。

【攻擊與威脅】

精品業者Louis Vuitton(LV)近日接連多個分公司發生資料外洩事件,土耳其分公司是最新受害者。報導指出,可能和LV使用的第三方服務被駭有關。

多家媒體報導,LV土耳其分公司7月發生大規模資料外洩事件。根據業者向該國個資保護主管機關提交的報告,該公司7月2日偵測到一名未授權的行動者存取了LV土耳其包含客戶個資的資料庫,起因是受第三方服務供應商管理員帳戶被盜用牽連。初步調查結果判定,攻擊行動始於6月7日。

根據Bleeping Computer的報導,LV各國分公司遭駭可能是同一個駭客組織攻擊行動的結果。消息人士透露,LV資安事件可能與名為ShinyHunters的勒索組織有關,歹徒是存取了第三方廠商資料庫並成功竊取資料。這點與LV向土耳其官方通報的資訊相同。

北韓駭客長期針對想要求職的開發人員而來,透過職場社群網站LinkedIn與其他接案平臺,進行接觸目標的攻擊行動Contagious Interview(Dev#Popper),駭客通常會冒充招募人員,向求職者提供誘人的工作機會,藉由測驗技術能力為幌子要求他們對特定的NPM套件進行修改,實際上是散布惡意程式,最近活動出現升溫的現象而引起資安業者的注意。

長期追蹤相關攻擊活動的資安業者Socket指出,他們在6月看到駭客散布惡意程式載入工具HexEval,最近又發現另一款也與這些駭客有關的惡意程式載入工具XORIndex,Socket一共找到67款NPM套件挾帶此惡意軟體,迄今已被下載逾1.7萬次,值得留意的是,其中仍有27款NPM套件尚未下架,該公司已向NPM資安團隊通報此事。

馬斯克領軍的AI新創xAI於7月10日發表新一代AI模型Grok 4,並在第三方AI基準測試一舉勝過OpenAI、Google、Anthropic Claude、DeepSeek的高階模型,再加上後續該公司推出伴侶模式(Companion Mode)的新功能,使用iOS版App的用戶能與AI女友Ani進行互動而成為熱門話題,然而,事隔不到兩天,有資安業者指出,他們結合了兩種大型語言模型的越獄手法,成功繞過安全防護機制,讓Grok 4產生有問題的內容。

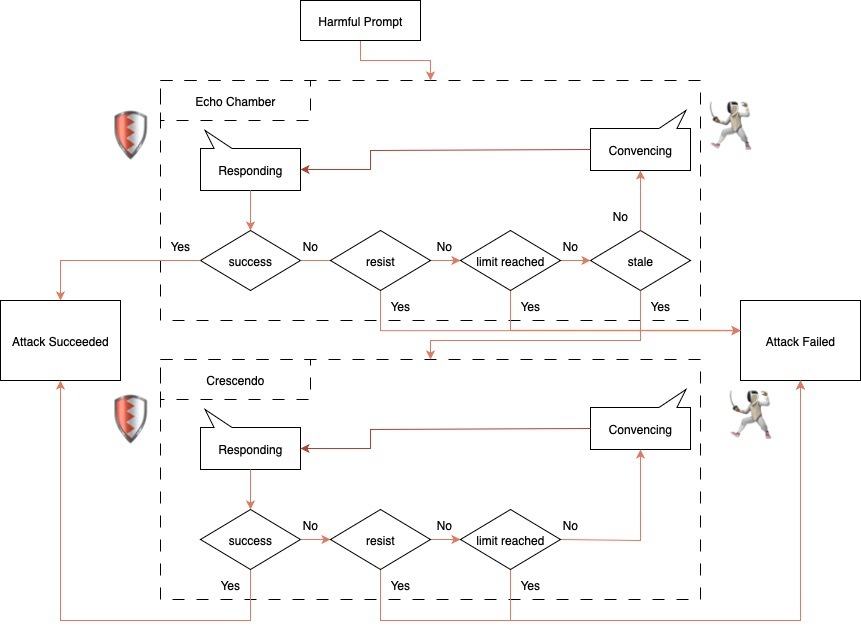

7月11日資安業者NeuralTrust宣布,他們成功越獄了Grok 4,利用的攻擊手法有兩種,其中是以上個月該公司公布的「回音室攻擊(Echo Chamber)」為主,並結合另一種則是稱做Crescendo的攻擊手法來達到目的。

近年來,網路社交工程攻擊的樣貌正出現重大轉變,取代傳統釣魚郵件(Phishing)成為眾人關注焦點的部分在於:語音網釣(Vishing)、AI深偽(Deepfake)語音偽冒等新型態攻擊。

雖然這類手法先前已在一些案例中浮現,但在語音網釣成功率更高的態勢下,以及生成式AI快速發展的推波助瀾下,再加上與傳統釣魚郵件、釣魚網站的手法相互結合,使得這股威脅正急遽升溫。

在2025年初,我們看到不少資安研究報告指出,語音網釣攻擊近期呈現爆炸性成長。例如,資安業者CrowdStrike發布年度威脅報告中指出,語音網釣攻擊行動需特別注意,自2024年下半年起有大幅增加趨勢,每月經常達到50起以上,較上半年增加4.42倍;同時,這幾年所有資安業者的年度威脅預測中,都強調AI語音偽冒技術愈趨成熟,新興風險已然大增。

其他攻擊與威脅

◆研究人員揭露鎖定新版Windows Server的攻擊手法Golden dMSA

◆惡意軟體Matanbuchus 3.0透過協作平臺Teams散布

◆針對1.1.1.1公用DNS服務中斷,Cloudflare表示是組態不當釀禍,否認遭遇BGP挾持攻擊

【漏洞與修補】

Google發布Chrome 138更新,修補已被用於攻擊的GPU零時差漏洞

Google發布Chrome瀏覽器穩定版138.0.7204.157、138.0.7204.158,針對Windows、Mac與Linux平臺推送更新,內容重點在於修補多項高風險資安漏洞,其中一項GPU元件的安全缺陷CVE-2025-6558已被證實遭到攻擊者濫用,屬於零時差漏洞。Google呼籲用戶應盡速完成版本更新,以降低潛在風險。

根據Google官方公告,本次穩定版共修補6項安全漏洞,涵蓋V8引擎、ANGLE與GPU、WebRTC等核心元件。而CVE-2025-6558為高風險漏洞,與ANGLE(Almost Native Graphics Layer Engine)和GPU元件在處理未經驗證輸入時的驗證不足有關。Google威脅分析小組指出,已觀察到攻擊者鎖定該漏洞發動攻擊。雖然細節尚未完全公開,Google表示,相關技術資訊將待多數用戶完成更新後才會公布,以防止漏洞被進一步利用。

美國卡內基美隆大學電腦緊急應變小組協調中心(CERT/CC)本周警告,技嘉主機板存在多項漏洞,可讓攻擊者關閉UEFI安全機制,並控制主機板所在硬體。

這批漏洞出在技嘉主機板UEFI韌體模組的系統管理模式(System Management Mode,SMM)。UEFI透過SMM和硬體直接互動。SMM為一高特權的CPU模式,是用以處理低階系統運作。SMM是執行在受保護的記憶體SMRAM中,只能透過SMI(System Management Interrupt,SMI)handler來存取。

這批由安全廠商Binarly發現的漏洞有4個,包含CVE-2025-7026到CVE-2025-7029。其中CVE-2025-7026為未檢查指標導致任意地址寫入SMRAM。CVE-2025-7027漏洞為雙重指標解參(dereference),導致任意內容寫入SMRAM。CVE-2025-7028為未驗證的函式指標結構導致閃存(Flash)操作被接管,CVE-2025-7029漏洞類型為未檢查的暫存器用法導致任意SMRAM寫入。

其他漏洞與修補

近期資安日報

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02