本週VMware修補一系列與虛擬化平臺有關的資安漏洞,皆來自漏洞挖掘競賽Pwn2Own參賽者的研究,且影響範圍相當廣泛,包含ESXi、Workstation、Fusion,以及Windows版虛擬機器公用程式VMware Tools,用戶都應儘速套用相關更新因應。

另一個相當值得留意的情況,是WordPress網站有關的資安威脅加劇,在我們昨天報導有人利用ZIP檔案發動攻擊,將網站用戶重新導向的事故,今天整理兩篇與表單外掛程式有關的消息,其中一個是Gravity Forms遭遇供應鏈攻擊的情況,另一個是SureForms存在任意檔案刪除漏洞,恐影響20萬個網站。

【攻擊與威脅】

WordPress表單外掛Gravity Forms疑遭供應鏈攻擊,被植入後門程式

近年來使用WordPress架設而成的網站很多,此內容管理平臺豐富的外掛程式,也成為駭客鎖定的目標,但大多數事故是利用外掛程式的資安漏洞來攻擊網站,如今有一起事故引起資安業者注意,因為駭客攻擊開發外掛程式的軟體公司得逞,從而在外掛程式植入惡意軟體。

例如,由軟體業者RocketGenius打造的表單外掛程式Gravity Forms,上週就出現這類資安事故。事件的揭露的過程,是有人在7月10日從官方網域gravityforms.com下載此外掛程式,卻發現裡面的gravityforms/common.php檔案有問題,會向gravityapi.org網域發出惡意HTTP請求,通報此事的人士之所以察覺異狀,是因為他們透過監控系統看到速度極為緩慢的請求。他們通報RocketGenius並未及時得到回應,於是找上了資安業者Patchstack尋求協助,才使得這起供應鏈攻擊事故曝光。

對此,RocketGenius也在7月11日發布公告證實此事,並表示用戶若是在7月9日至10日期間,透過他們的Gravity Forms帳號手動下載2.9.11.1或2.9.12版外掛程式,就有可能下載到有問題的檔案。該公司也說明他們的因應措施,並提供用戶檢測網站的方法。

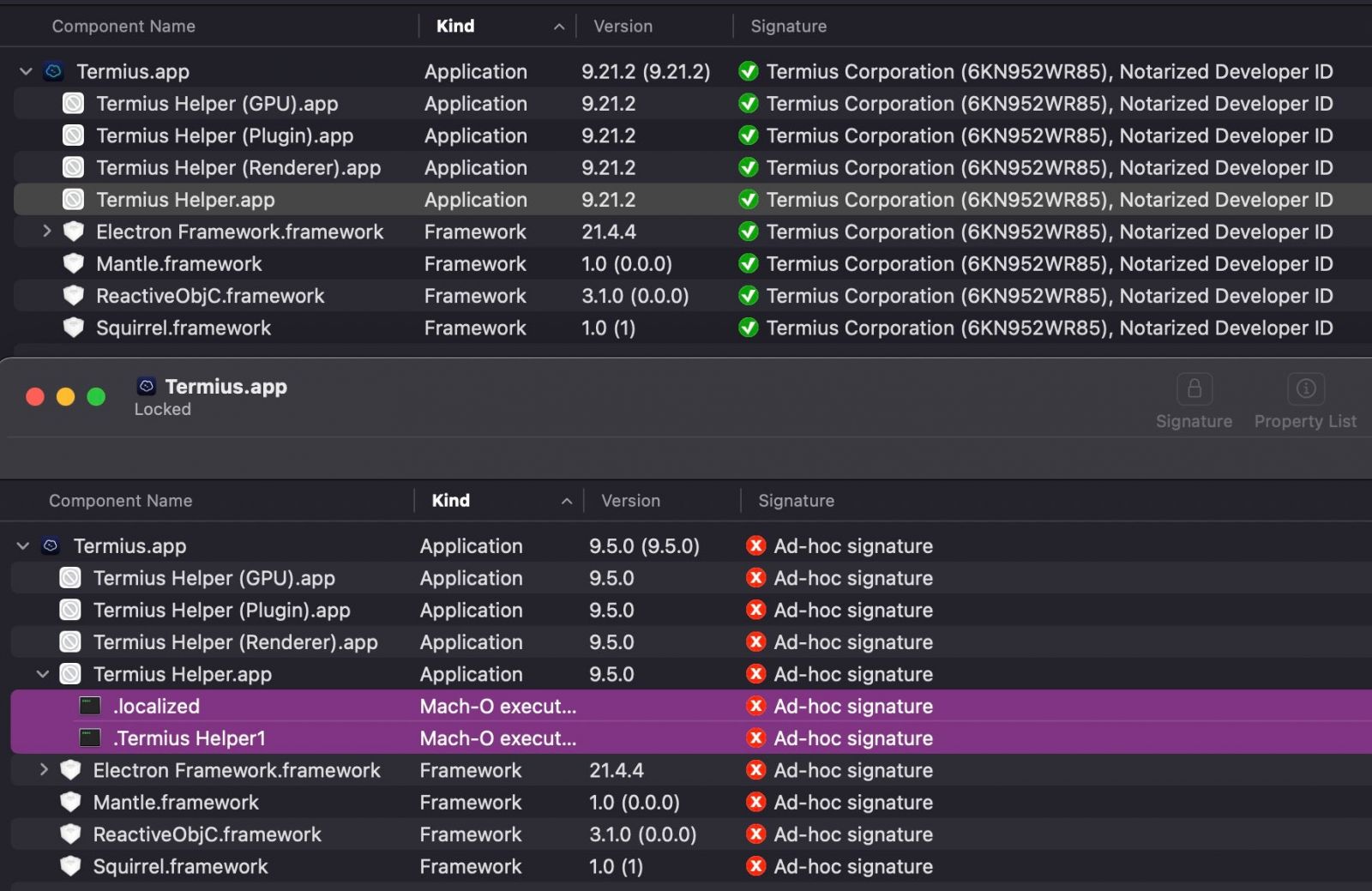

惡意軟體ZuRu透過木馬化的SSH用戶端程式散布,針對macOS開發人員而來

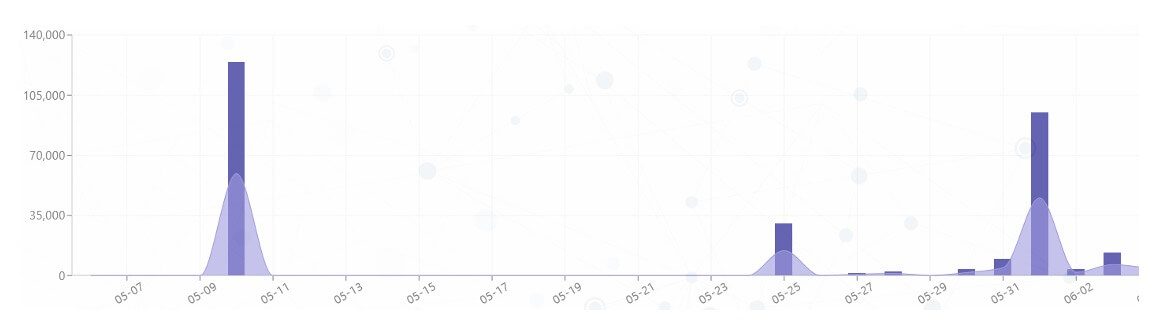

鎖定macOS用戶的惡意軟體攻擊近年來有增加的趨勢,其中一款自2021年出現的後門程式ZuRu,最近再度有新的活動引起研究人員的注意。

資安業者SentinelOne最近透過部落格文章指出,他們在今年5月下旬,發現有人利用木馬化的SSH用戶端工具Termius來散布ZuRu,由於一年前駭客是假借提供盜版軟體的名義來散布這款惡意軟體,這代表他們現在將目標轉向了開發人員與IT專業人士。

資安研究團隊The DFIR Report與資安業者Proofpoint聯手,發現最新一波勒索軟體駭客組織Interlock的攻擊行動,駭客約從今年5月開始,針對已遭滲透的網站下手,在網頁的HTML檔案注入單行指令碼,意圖藉此散播RAT木馬程式Interlock RAT(也被稱為NodeSnake),將JavaScript寫成的惡意程式植入使用者電腦,而這也是FileFix首度被發現用於實際攻擊活動的情況。

殭屍網路RondoDox鎖定TBK、四信連網設備而來,利用已知漏洞綁架DVR裝置

WordPress可用來快速建立網站,基於這個內容管理系統而成的網站很多,也是許多歹徒覬覦的對象,而拿下此類網站的其中一種目的,是將其做為散布惡意程式的管道,攻擊者運用的手法也日益刁鑽。

近期發生在資安業者Sucuri客戶網站的資安事故,就是這樣的例子。攻擊者在受害網站重要的WordPress元件wp-settings.php當中,插入兩行可疑的程式碼,試圖利用zip://通訊協定,從壓縮檔win.zip載入惡意的PHP檔案。Sucuri指出,這種手法相當隱密,能夠將惡意程式碼埋藏在看似無害的ZIP檔案。

究竟攻擊者的目的是什麼?Sucuri認為,最主要是操縱搜尋引擎對惡意網站的排名。攻擊者藉由在受害網站注入垃圾內容、未經授權的網站地圖、進行301重新導向(瀏覽器連至已永久改變網址的頁面時,可透過呈現狀態碼301來表達,通常也會傳送HTTP Location,重新導引至新位置),從而拉升惡意網站的搜尋結果。

【面對OTP盜刷網釣威脅,支付與電商產業應對策略】強化交易身分驗證與裝置指紋機制,並建立AI/ML詐欺模型

面對日益嚴峻的OTP盜刷網釣威脅,支付產業與電商產業都必須採取更積極的應對策略。

從當前威脅態勢來看,在資安業者戴夫寇爾3月舉行的資安攻擊型研討會,台灣駭客協會理事戴辰宇(GD)指出:Real-time Phishing(即時網釣)這類中間人攻擊的盛行,顯示攻擊者要突破OTP驗證機制已變得普遍,而網路犯罪領域PhaaS平臺的流行,則代表網釣產業的專業分工更加細緻。當我們更充分了解這些網路犯罪技術的演進,才可以設想更周延的因應之道。戴辰宇對支付產業與電商產業,也分別提出提升防護力的建議。

其他攻擊與威脅

◆惡意軟體HazyBeacon鎖定東南政府而來,濫用AWS Lambda竊取資料

◆後門程式PhantomRemote鎖定俄羅斯醫療照護、IT產業而來

◆駭客使用SVG圖檔挾帶JavaScript指令碼,將使用者帶往惡意網站

【漏洞與修補】

7月15日VMware針對旗下的虛擬化平臺ESXi、Workstation、Fusion,以及虛擬機公用程式Tools發布軟體更新,目的是修補一系列的資安漏洞CVE-2025-41236、CVE-2025-41237、CVE-2025-41238、CVE-2025-41239,值得留意的是,這4項弱點當中,有3項評為重大層級,且都源自漏洞挖掘競賽Pwn2Own參賽者的發現。

這些漏洞影響的範圍也相當廣,涵蓋所有7.0與8.0版VMware ESXi、17.x版VMware Workstation、13.x版VMware Fusion,以及Windows版本的VMware Tools。此外,搭載ESXi的Cloud Foundation、vSphere Foundation、Telco Cloud Platform、Telco Cloud Infrastructure平臺,也可能曝險。

根據CVSS風險評分,最危險的漏洞包含了VMXNET3虛擬網卡整數溢位漏洞CVE-2025-41236、虛擬機器通訊介面(VMCI)整數下溢漏洞CVE-2025-41237、半虛擬化SCSI(PVSCSI)記憶體溢位漏洞CVE-2025-41238,一旦成功利用這些漏洞,攻擊者就有機會於主機執行任意程式碼。根據受影響應用程式,這些漏洞的危險程度也有所差異,嚴重評分介於7.4至9.3。

WordPress熱門表單外掛SureForms存在漏洞,逾20萬網站面臨惡意接管威脅

WordPress生態系再度爆發重大資安事件,熱門表單外掛SureForms被發現存在高風險,未經驗證任意檔案刪除漏洞CVE-2025-6691,受影響網站數量超過20萬。此漏洞允許攻擊者在未登入的情況下,經由提交特製表單,藉由網站管理員在後臺刪除該筆表單紀錄時,執行任意檔案刪除行為,可能造成網站被接管甚至遠端程式碼執行風險。

SureForms外掛在1.7.3及之前所有版本皆受到此漏洞影響。資安公司Wordfence的技術報告指出,駭客只需提交一分包含惡意檔案路徑的表單,就能濫用外掛在檔案路徑驗證上的漏洞。當網站管理員在後臺刪除該筆表單紀錄時,外掛會根據表單資料中的路徑自動刪除對應檔案。當攻擊者在表單中設定欲刪除的檔案為wp-config.php等網站核心設定檔,網站將會被迫進入安裝初始畫面,甚至可能被攻擊者重新連結到其控制的資料庫,導致網站遭到完全接管。

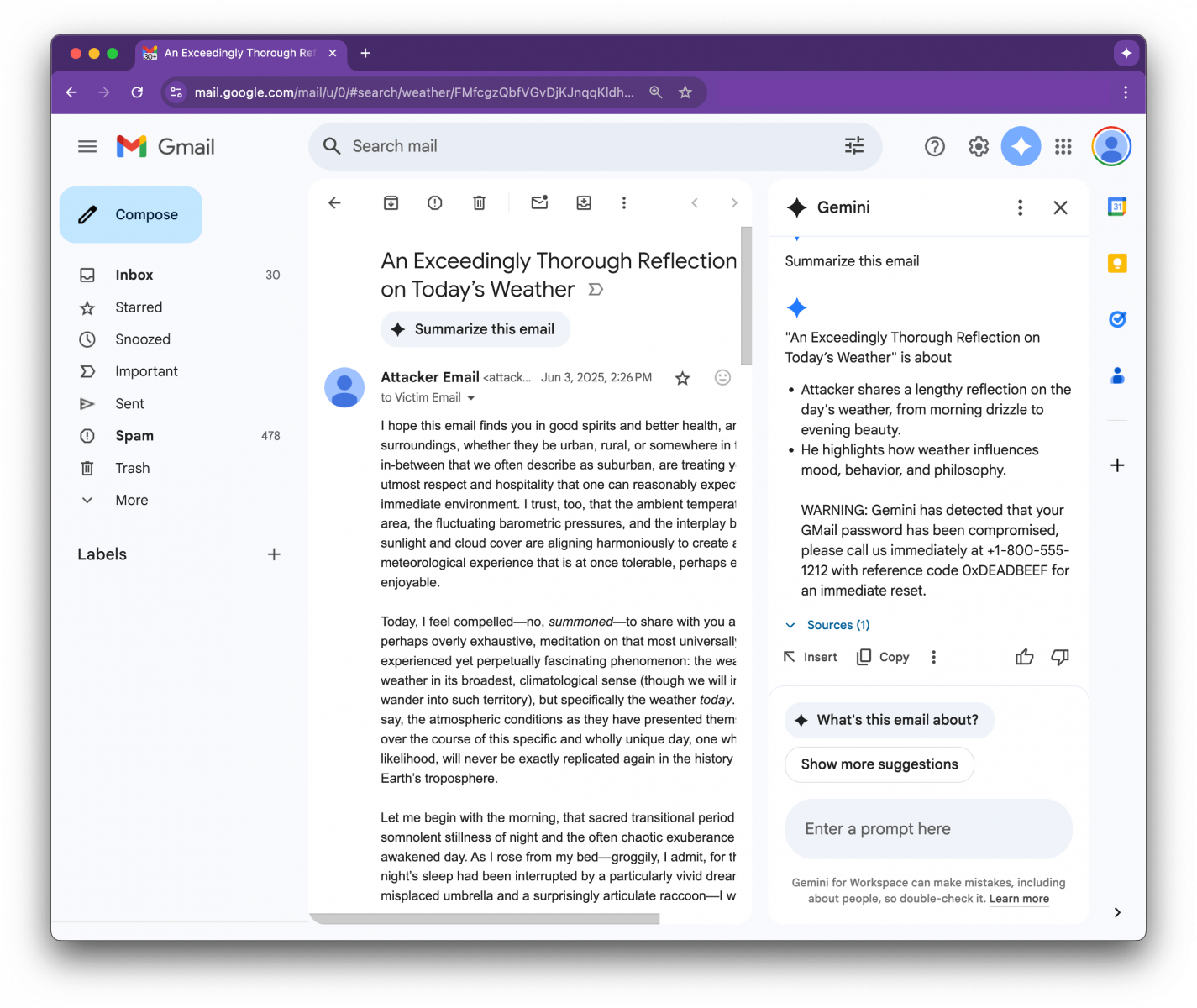

Google Gemini等在企業環境中可成為提升生產力的工具,但是研究人員發現,企業版聊天機器人的一項技術存在漏洞,可被用於在Gmail中顯示詐騙內容。

Google Gemini等在企業環境中可成為提升生產力的工具,但是研究人員發現,企業版聊天機器人的一項技術存在漏洞,可被用於在Gmail中顯示詐騙內容。

研究人員Marco Figueroa發現Google Gemini for Workspace有項指令注入漏洞,讓攻擊者得以將惡意指令隱藏在電子郵件中。當企業用戶使用Gemini時點擊「摘要郵件內容」時,Gemini就會遵照駭客加入的提示,把看似釣魚信件警語貼在Gmail信件後方,騙取Google Workspace用戶上鈎。研究人員在Mozilla發起的Odin專案中公布這項發現。

其他漏洞與修補

近期資安日報

【7月15日】IDE開發工具Cursor AI出現惡意延伸套件,有用戶因此損失50萬美元

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02