鎖定macOS用戶的惡意軟體攻擊近年來有增加的趨勢,其中一款自2021年出現的後門程式ZuRu,最近再度有新的活動引起研究人員的注意。

資安業者SentinelOne最近透過部落格文章指出,他們在今年5月下旬,發現有人利用木馬化的SSH用戶端工具Termius來散布ZuRu,由於一年前駭客是假借提供盜版軟體的名義來散布這款惡意軟體,這代表他們現在將目標轉向了開發人員與IT專業人士。

這款最早在5年前出現的後門程式,主要的散布管道是搜尋引擎最佳化中毒(SEO Poisoning),假借提供應用程式的名義,引誘使用者前往特定網站下載、安裝而中招。不過,與大部分惡意程式有所不同的是,駭客下手的搜尋引擎並非Google,而是中國大型搜尋引擎百度,從這點來看,攻擊者的主要目標很可能就是中國用戶。

最新版本的ZuRu究竟有那些變化?首先,雖然它與2024年1月資安業者JAMF揭露的版本一樣,都導入了名為Khepri的開源C2框架,以便在受害電腦成功感染ZuRu進行後續活動。但不同的地方在於,兩者的運作方式有顯著差異。

舊版安裝檔主要是竄改原本的安裝包,並加入額外的命令,然後參照外部的程式庫(.dylib),將其充當惡意程式載入工具,來載入Khepri及其他作案工具模組。

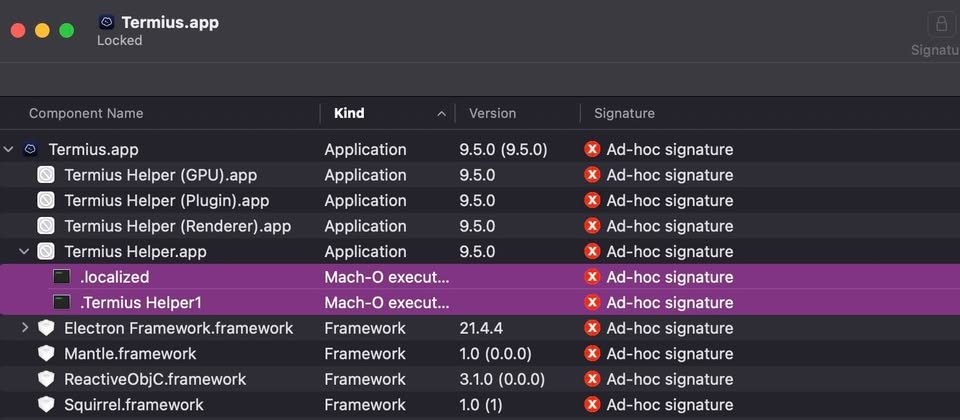

新版惡意安裝檔運用的手法,更加複雜。首先,是打包格式改用磁碟映像檔(DMG)格式,而且,駭客在Termius Helper.app元件嵌入兩個執行檔,一旦安裝檔執行,檔案大小達到25 MB的Termius Helper執行檔,就會啟動兩個惡意程式載入元件:.localized、.Termius Helper1,一面安裝Termius來降低用戶戒心,但同時也在背景下載Khepri的Beacon。

對於如此巨大的變化,SentinelOne指出,駭客不再使用Dylib注入手法,很有可能是根據資安系統的偵測邏輯而做出的改變。

另一方面,由於新版ZuRu被打包成DMG檔案傳送,駭客將原本Termius開發人員的簽章更換成他們特製的簽章,試圖通過蘋果的程式碼簽章規則要求。

附帶一提的是,駭客為了持續於受害電腦活動,他們先要求使用者授予特定權限,並寫入冒牌的LaunchDaemon,此工具每小時執行一次.localized。相較於2024年ZuRu相關元件被命名為LaunchAgent,LaunchDaemon較為近似macOS作業系統內建元件名稱,不易引起注意。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-09