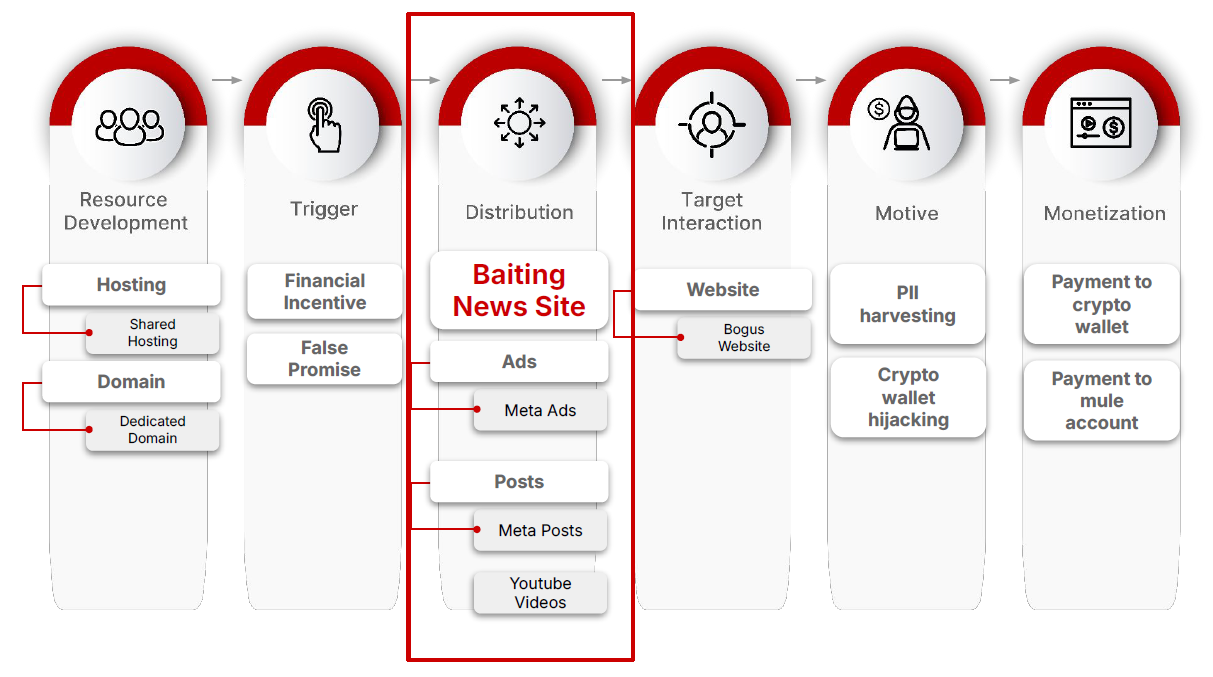

投資詐騙的事故頻傳,為了取信受害人,有些歹徒架設誘餌新聞網站(Baiting News Sites),以類似新聞報導的形式散布詐騙訊息,揭露此事的資安業者CM360偵測到超過1.7萬個網站,值得留意的是,這些網站都針對目標民眾進行調整,以當地語言、名人、金融機構來行騙。

本週有許多廠商發布7月份例行更新,其中又以SAP供應商關係管理平臺的滿分漏洞最危險,再者,Fortinet應用程式防火牆(WAF)的SQL注入漏洞也相當嚴重而值得留意;Citrix修補VDI平臺的代理程式高風險漏洞,有機會讓攻擊者得到SYSTEM權限。

【攻擊與威脅】

大規模詐騙新聞網站攻擊活動BaitTrap鎖定50個國家而來,目的是進行網路投資詐欺

近年來網路投資詐騙事故頻傳,其中一種最常見的手法,就是攻擊者打著名人的名號,並透過社群網站、影音串流平臺接觸受害者,但也有駭客架設幾可亂真的假新聞網站,藉此引誘使用者上當。

舉例來說,最近資安業者CM360揭露橫跨全球50個國家的網路投資詐騙活動BaitTrap,就是這樣的情形。駭客架設超過1.7萬個誘餌新聞網站(Baiting News Sites),這些網站偽裝成CNN、BBC、CNBC、News24、ABC News等受到信任的新聞媒體,發布捏造的消息,並利用知名公眾人物,以及國有銀行、中央銀行、商業銀行等金融機構來建立信任,假借中央銀行總裁、國家領導人,或是公眾人物的名義,宣稱意外發現透過加密貨幣致富秘密方法,藉此誘騙使用者掉入投資詐騙的陷阱。

值得留意的是,這些誘餌新聞網站往往會針對攻擊目標量身打造,使用當地語言、當地民眾熟悉的品牌、金融機構,以及公眾人物,來增加詐騙成功的機會。這類網站在中東地區最氾濫,有超過一萬個;其次是亞太地區,約3,400個,但也有針對大洋洲、歐洲、美洲、非洲的誘餌新聞網站。

伊朗駭客BladedFeline部署新型IIS與Exchange後門,滲透中東多地區政府

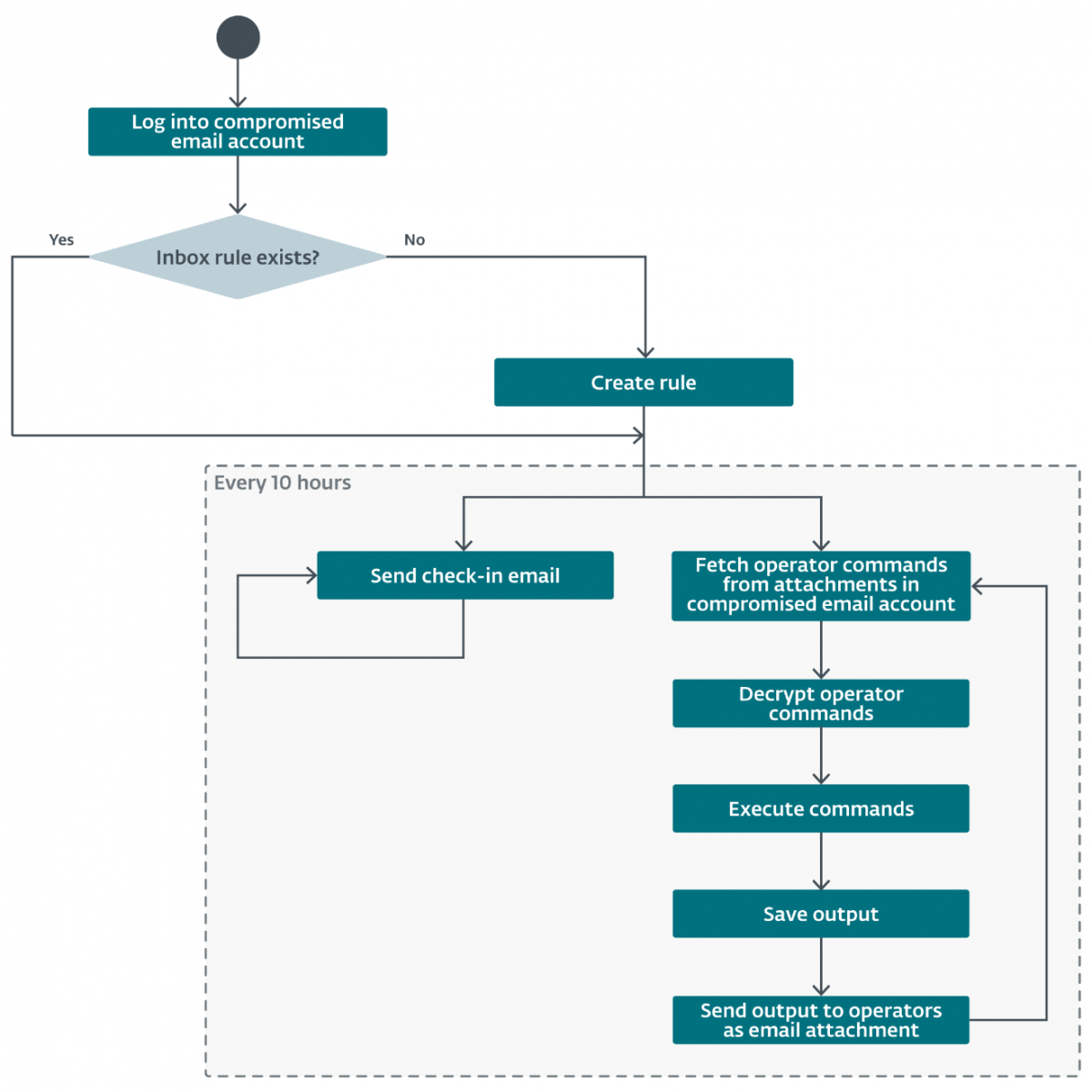

資安公司ESET揭露與伊朗關聯的駭客組織BladedFeline,持續滲透中東多地區政府與能源、電信單位,鎖定IIS與Exchange伺服器,並大規模散布Whisper、PrimeCache等新型後門程式。研究人員發現,BladedFeline自2017年起便長期潛伏於庫德自治區政府系統,2024起更已成功入侵伊拉克中央政府多名高階官員的網路環境。

BladedFeline整體行動目標以蒐集中東地區政府與重要產業的敏感資訊為主,ESET推測其活動可能替伊朗取得區域政治與情報相關資料。

根據ESET的程式碼分析,並比對受害目標族群及攻擊手法,BladedFeline推測可能是伊朗APT34(OilRig)旗下的子群組。該組織透過多種後門與反向通道工具,建立一套成熟的滲透、持久化 及擴張三階段攻擊鏈,其中,IIS原生模組PrimeCache為關鍵技術,能被動攔截HTTP請求,並透過加密Cookie藏匿控制訊息,將參數分段接收、快取再組合執行,有效規避傳統防禦。PrimeCache全程採用RSA與AES-CBC加密並以Base64編碼,使其攻擊流量具隱蔽性不易被偵測。

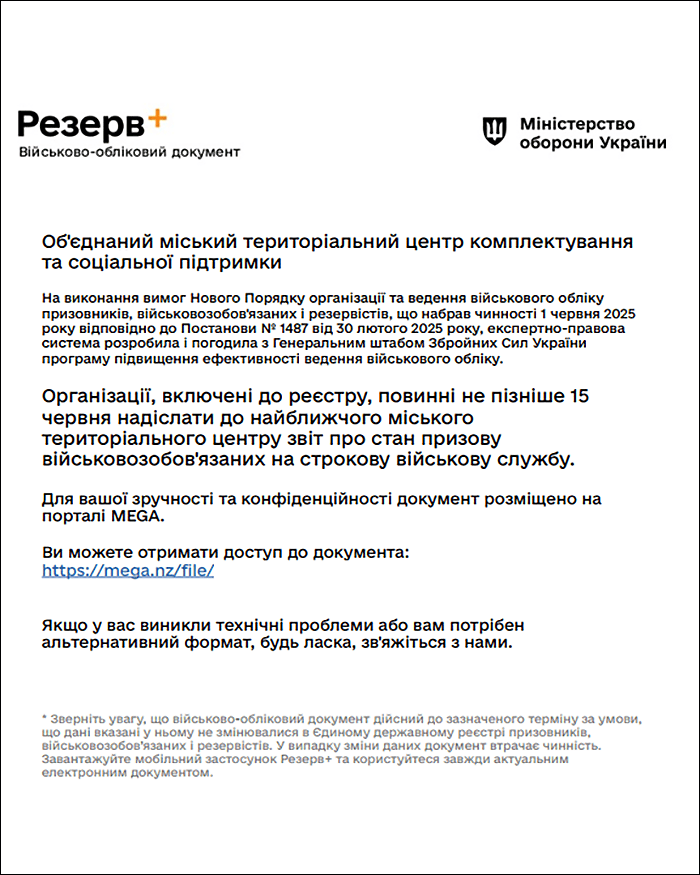

竊資軟體GiftedCrook威脅加劇,從瀏覽器竊密成為情資收集工具

今年4月烏克蘭電腦緊急應變團隊(CERT-UA)揭露名為GiftedCrook的竊資軟體,駭客組織UAC-0226針對該國軍事單位、執法機關、地方自治團體而來,特別偏好位於烏克蘭東部邊境的組織。這些駭客散布帶有Excel巨集附件檔案的電子郵件,一旦收信人開啟,就會在電腦植入惡意軟體,其中一個就是GiftedCrook。如今相關攻擊活動升級,駭客強化此竊資軟體的危害能力,導致相關威脅加劇。

資安業者Arctic Wolf針對此竊資軟體進行追蹤、調查,指出在CERT-UA揭露之後,駭客兩度改版增加功能,從原本能夠竊取瀏覽器存放的使用者資料,變成能同時竊取受害電腦的特定檔案,成為駭客用來收集情資的工具。由於新版GiftedCrook出現的時間,恰巧與在伊斯坦堡舉行的烏克蘭和平談判時間點吻合,因此他們推測駭客的目的,很有可能就是要收集烏克蘭政府與軍事單位的情報。

其他攻擊與威脅

◆網釣攻擊LogoKit濫用Cloudflare Turnstile、Amazon S3,冒充受到信任的組織從事攻擊

◆駭客濫用Amazon、微軟雲端基礎設施架設CDN服務Funnull,意圖隱藏惡意基礎設施

【漏洞與修補】

SAP修補供應商關係管理平臺重大漏洞,問題出在攻擊者能趁機以管理員身分執行OS命令

本週二SAP發布7月份Security Patch Day例行更新,其中最值得留意的部分,是存在於供應商關係管理平臺(Supplier Relationship Management,SRM)的滿分漏洞CVE-2025-30012,非常危險,IT人員應儘速處理。

這項漏洞存在於SRM的Live Auction Cockpit工具,起因是此工具搭配已經棄用的Java Applet元件,未通過身分驗證的攻擊者可以使用特定的格式編碼,來發送惡意酬載請求。

一旦伺服器端程式(Servlet)收到請求並解碼,就會造成資料的反序列化,從而讓攻擊者以SAP管理員執行任意的作業系統命令,嚴重影響應用程式的機密性、完整性、可用性。

7月8日Citrix針對旗下的虛擬桌面平臺(VDI)Citrix Virtual Apps and Desktops(CVAD)、Citrix DaaS發布資安公告,修補Windows版Virtual Delivery代理程式的資安漏洞CVE-2025-6759,此為本機權限提升漏洞(LPE),僅取得低權限的攻擊者有機會藉此得到SYSTEM身分,4.0版CVSS風險評為7.3,影響現行版本(Current Release)與2402長期支援版(LTSR)的CVAD,2203 LTSR不受影響,該公司推出2503、2402 LTSR CU1 Update 1、2402 LTSR CU2 Update 1修補。

這項弱點可能帶來哪些影響?通報漏洞的資安業者Rapid7表示,取得低權限的攻擊者能藉由複製外洩的SYSTEM處理程序,並藉由漏洞以SYSTEM權限孳生新的處理程序。

Fortinet本周釋出安全公告,修補網頁應用防火牆(WAF)產品FortiWeb的重大風險漏洞,若不處理可能導致SQL程式碼注入攻擊。

本漏洞編號CVE-2025-25257,為對SQL指令中特殊元件的不當中和(Improper Neutralization),即未對輸入的特殊字元進行適當處理,導致這些字符被SQL引擎誤判為SQL指令,形成SQL 注入。本漏洞可讓未經授權的攻擊者可經由傳送HTTP或HTTPS呼叫,執行SQL程式碼或指令,CVSS風險值達9.6。

其他漏洞與修補

◆Splunk修補SOAR平臺第三方元件漏洞,其中包含已遭利用的Git重大漏洞

【資安產業動態】

AWS揭露用生成式AI幫助資安的5種場景,不只程式碼修補、API安全測試,還有日誌分析速度快50倍

如何善用生成式Ai幫助資安防禦,是所有企業、資安廠商與資服業者,都在努力發展的重要課題,過去已有國內外業者分享這方面的實務經驗,例如奧義智慧、趨勢科技、Google等,近期AWS於美國費城舉辦年度資安會議re:Inforce 2025,該公司也揭露其內部實際應用生成式AI協助資安工作的實際經驗。

今年大會有多位AWS高層主管說明應用成果與觀察,我們整理出5大類型,涵蓋:程式碼修補自動化、自動化API安全測試、雲端回應團隊分析與應變加速,以及MadPot產品分析與誘捕能力的強化,甚至還有威脅建模的應用。

近期資安日報

熱門新聞

2026-02-16

2026-02-17

2026-02-16

2026-02-16

2026-02-13