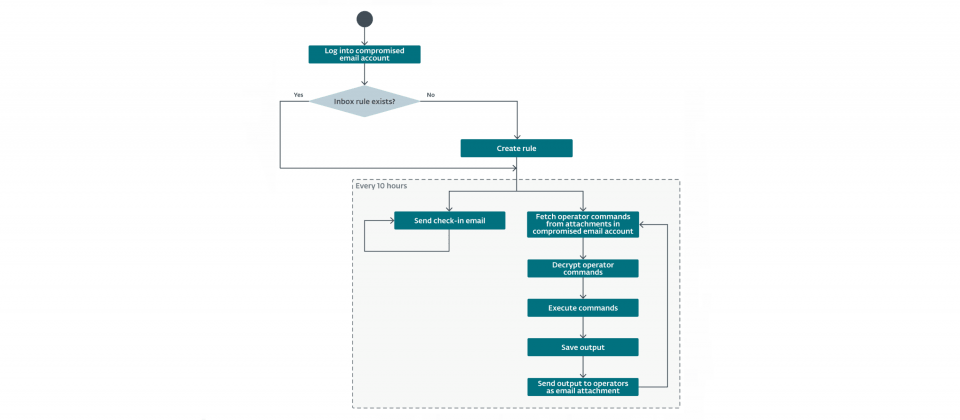

Whisper後門基本運作流程,駭客取得郵件帳號後會自動建立收信規則,每10小時檢查並執行指令,並將執行結果透過郵件附件回傳給攻擊者。

資安公司ESET揭露與伊朗關聯的駭客組織BladedFeline,持續滲透中東多地區政府與能源、電信單位,鎖定IIS與Exchange伺服器,並大規模散布Whisper、PrimeCache等新型後門程式。研究人員發現,BladedFeline自2017年起便長期潛伏於庫德自治區政府系統,2024起更已成功入侵伊拉克中央政府多名高階官員的網路環境。

BladedFeline整體行動目標以蒐集中東地區政府與重要產業的敏感資訊為主,ESET推測其活動可能替伊朗取得區域政治與情報相關資料。

根據ESET的程式碼分析,並比對受害目標族群及攻擊手法,BladedFeline推測可能是伊朗APT34(OilRig)旗下的子群組。該組織透過多種後門與反向通道工具,建立一套成熟的滲透、持久化 及擴張三階段攻擊鏈,其中,IIS原生模組PrimeCache為關鍵技術,能被動攔截HTTP請求,並透過加密Cookie藏匿控制訊息,將參數分段接收、快取再組合執行,有效規避傳統防禦。PrimeCache全程採用RSA與AES-CBC加密並以Base64編碼,使其攻擊流量具隱蔽性不易被偵測。

另一重要工具Whisper則針對Exchange郵件環境設計,能透過受害者的信箱雙向傳遞控制指令與回傳結果,具備自動設定信箱規則與定時回報存活狀態的功能,可遠端執行系統命令,並支援檔案上傳與下載。

除了Whisper和PrimeCache兩大主要後門,BladedFeline也部署Shahmaran、Slippery Snakelet、Laret、Pinar等多樣化工具,結合Webshell、PowerShell腳本及反向SSH通道,建立多層次的隱蔽通道持久化滲透。

研究人員推測,攻擊者可能先利用外部伺服器漏洞植入Webshell,再進一步部署Whisper與PrimeCache。實際入侵過程中,駭客在入侵目標運用多重後門與合法工具,進行橫向移動及維持存取權限,並持續監控關鍵系統狀態。BladedFeline還應用編譯時間戳造假與Base64混淆等技術,加強取證困難度。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02