上個月資安研究員Mr.d0x揭露ClickFix網釣攻擊手法的衍生版本FileFix,並指出攻擊者可濫用瀏覽器的檔案上傳機制,下達指示要求使用者操作,從而於受害電腦執行惡意命令,過程無須離開瀏覽器,而這樣的警告,很有可能來自實際的攻擊行動。

資安研究團隊The DFIR Report與資安業者Proofpoint聯手,發現最新一波勒索軟體駭客組織Interlock的攻擊行動,駭客約從今年5月開始,針對已遭滲透的網站下手,在網頁的HTML檔案注入單行指令碼,意圖藉此散播RAT木馬程式Interlock RAT(也被稱為NodeSnake),將JavaScript寫成的惡意程式植入使用者電腦,而這也是FileFix首度被發現用於實際攻擊活動的情況。

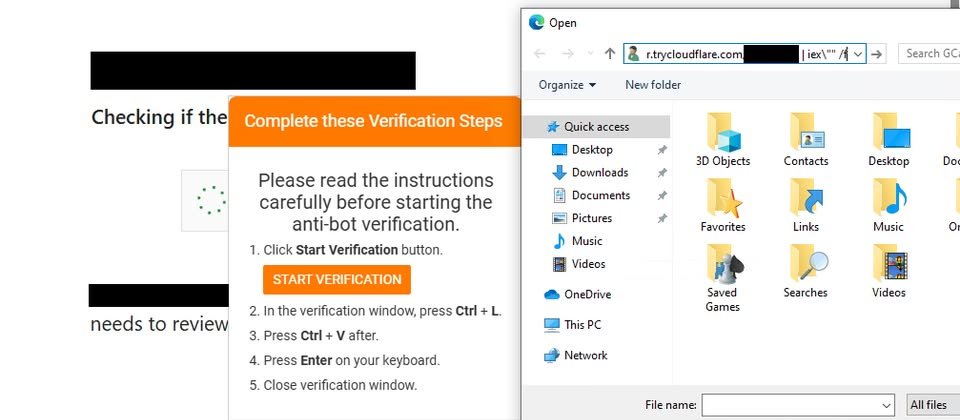

在駭客植入的JavaScript指令碼當中,首先要求使用者點選對話框通過CAPTCHA圖靈驗證機制。接著,瀏覽器就會出現新的對話框,要求使用者執行後續步驟,完成防止機器人的程序。

他們要求使用者按下開始驗證的按鈕,但實際上,此時電腦已經複製了駭客的惡意程式碼,並出現開啟檔案的對話框。然後,攻擊者指示使用者必須依序在「驗證視窗」按下快速鍵Ctrl+L、Ctrl+V,最終按下Enter再關閉驗證視窗。一旦這麼做,使用者的電腦就會被植入Interlock RAT。

後續,Proofpoint也發現不同型態的Interlock RAT,包含基於Node.js及PHP而成的版本。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02