駭客濫用合法工具來掩蓋網路犯罪的情況相當氾濫,其中一種挾帶惡意軟體最常見的手段,就是竄改應用程式的安裝檔案來達到目的,但如今有人針對打包安裝程式的工具而來,將惡意酬載埋入看似可信賴的安裝檔案裡。

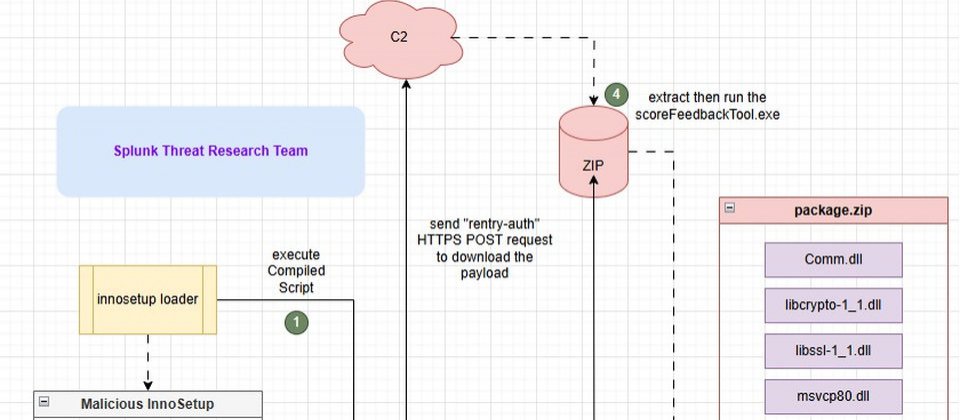

最近有個惡意的Inno Setup安裝程式,引起企業資料搜尋與資安軟體業者Splunk研究人員的注意,駭客利用此種安裝工具提供的Pascal指令碼功能,於受害電腦接收、下載下個階段的有效酬載,然後執行Shell Code與惡意程式下載工具HijackLoader,從而成功迴避偵測,最終傳遞惡意昭彰的竊資軟體RedLine Stealer。

有別於其他直接在安裝程式挾帶有效酬載的手法,這次攻擊者運用了Inno Setup內建的Pascal指令碼功能,於受害電腦載入惡意酬載並執行。Splunk指出,這樣的手法並不常見,但過往也曾出現類似手法,其中一種是叫做D3fackLoader的惡意軟體載入工具,感染的特徵與這起事故相當類似。

Splunk將惡意安裝程式解開,得到3個檔案,分別是:Inno Setup下載外掛程式idp.dll、重新命名的7-Zip主程式idp.exe,以及讓惡意安裝程式看起來合法的誘餌檔案ImageConverter.exe,此檔案隨著每個惡意安裝程式的變化,而有差異。不過,實際上真正有問題的惡意元件,其實是嵌在安裝程式的Pascal指令碼。

此指令碼使用簡單XOR演算法,混淆金鑰字串及命令,一旦解密,就會執行WMI查詢,確認受害電腦是否存在特定的惡意軟體分析工具。接著,惡意程式載入工具會檢查安裝程式的檔案名稱,若是存在特定的特徵,就會執行進一步的迴避偵測步驟,並試圖從C2下載有效酬載。這麼做的目的,就是要防沙箱與自動化(偵測)手法,確保惡意軟體只會在特定環境才會啟動。附帶一提的是,駭客的指令碼還會比對電腦與使用者名稱,而這些是沙箱與惡意軟體分析環境常用的配置。

在經過上述分析之後,攻擊者在受害電腦下載另一個有效酬載,Splunk透過短網址服務TinyURL混淆實際的URL,但還原後會重新導向文字共享服務Rentry。然而若是直接透過瀏覽器存取,會出現需要存取碼的網頁,對此,惡意程式載入工具在發出HTTPS請求的時候,會加入特定的rentry-auth標頭來通過驗證,取得最終的網址並下載ZIP檔。

完成上述程序後,惡意安裝程式會利用idp.exe並搭配特定的密碼,來解開內容,並以DLL側載的方式執行Shell Code,以便完成後續的感染步驟。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-06

2026-03-05

2026-03-02