企業級紅隊演練工具遭到駭客濫用的情況,最常見的就是Cobalt Strike、Brute Ratel C4(BRc4),但如今有另一款名為Shellter工具遭到利用,罕見的是,開發團隊也做出公開說明,表示他們打算如何因應及防範類似情況再度發生,並希望察覺此事的Elastic能夠及早通知,而非看到部落格文章才得知此事。

除此之外,美國逮捕涉嫌聽令中國政府竊取COVID-19研究資料的中國駭客,也相當受到關注,尤其是這些駭客為了搜括資料,後續更進一步利用資安漏洞ProxyLogon,對Exchange伺服器發動大規模攻擊。

【攻擊與威脅】

駭客濫用迴避偵測框架Shellter散布竊資軟體,企圖迴避防毒軟體與EDR偵測

駭客濫用合法的資安演練工具從事攻擊行動,最常見的莫過於滲透測試工具Cobalt Strike,不過這樣的現象自2022年下旬出現變化,有人利用紅隊工具Brute Ratel C4(BRc4)犯案,去年出現利用紅隊演練框架MacroPack、EDRSilencer的事故,如今又有類似資安工具遭到濫用引起關注。

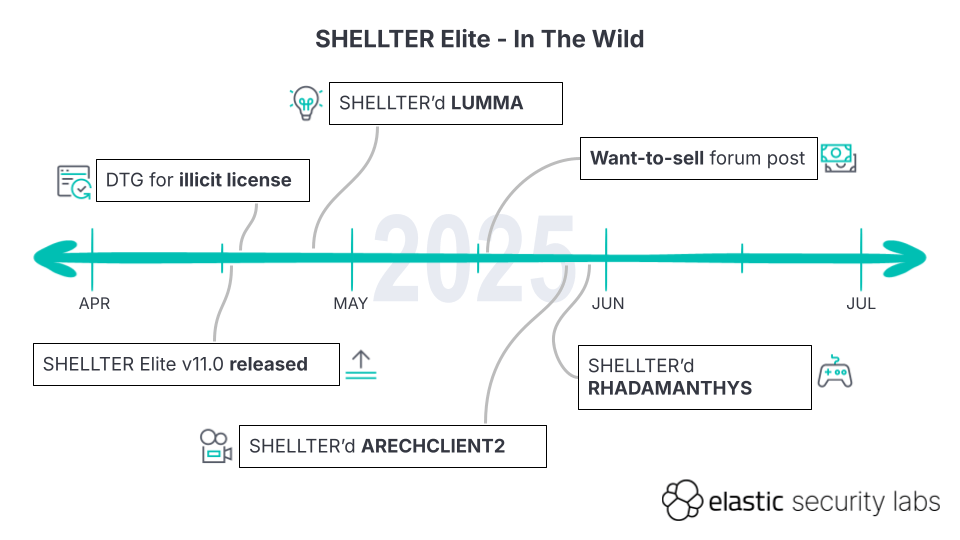

7月3日,企業資料搜尋分析解決方案業者Elastic揭露最新的竊資軟體攻擊行動,駭客濫用名為Shellter的防毒軟體及EDR迴避偵測工具,於受害電腦載入惡意程式。他們根據軟體授權資料進行追蹤,研判駭客從今年4月開始活動,最終目的是散布竊資軟體。對此,Shellter開發團隊隔天提出說明,表示他們已藉由Elastic公布的資料找到客戶的身分並做出處置,但該公司也認為處理過程有瑕疵,Elastic掌握這項情報數個月,卻始終沒有向他們通報此事。

這起事故也突顯兩個議題,其中一個便是紅隊演練工具開發團隊都會通常審核、列管買家,無論客戶有意或不慎外流檔案,廠商要如何防範工具遭到流出及濫用的難題;另一個則是研究人員的通報流程出現瑕疵,沒有及時通知軟體開發者,而被發現該公司疑似已知情一段時間的情況。

駭客盯上Linux伺服器,惡意植入TinyProxy、Sing-box工具,將其充當代理伺服器

韓國資安公司AhnLab觀察到,Linux伺服器因密碼強度不足或管理疏忽,逐漸成為駭客鎖定目標。研究人員利用蜜罐陷阱(Honeypot)監控發現,攻擊者在取得伺服器SSH存取權限後,行動有別於傳統植入惡意程式,而是安裝如TinyProxy與Sing-box等合法代理工具,使受害主機成為可供外部使用的代理伺服器,以隱匿行蹤、繞過網路封鎖甚至是販售代理服務權限。

研究人員揭露,攻擊者首先針對弱密碼的SSH服務進行暴力破解,成功登入後會下載並執行Bash指令碼,內容依據不同Linux發行版,自動利用apt、yum或dnf安裝TinyProxy,並修改TinyProxy設定檔,允許所有外部來源。

如此一來,攻擊者即可隨時連入伺服器的8888埠,透過TinyProxy對外提供代理服務。研究人員表示,整體過程並未觀察到進一步的惡意操作,顯示駭客主要目的是將伺服器納入代理節點網路。

過去幾年以色列、美國曾傳出駭客入侵水力設施企圖進行控制的事故,例如,2020年4月、6月以色列傳出農業水泵和氯控制器遭到網路攻擊的情況,疑為伊朗駭客所為;2023年,美國水利單位的工控系統傳出遭到伊朗駭客組織Cyber Av3ngers攻擊,原因疑似他們採用以色列自動化控制業者Unitronics的系統而遭到鎖定,上述的攻擊多半針對農業用水及飲用水,假若得逞恐怕會影響作物收成與民眾健康,如今傳出有駭客針對水壩閘門控制系統下手,而險些波及下游民眾的生命安全。

資安新聞網站HackRead引述挪威能源媒體Energiteknikk的報導指出,今年4月挪威傳出有駭客入侵水壩控制系統的事故,導致閘門開啟數個小時而無法自由控制、關閉。而這一切發生的原因,竟是因為弱密碼釀禍。這起事故發生在Lake Risevatnet水壩,位於挪威西南的工業城鎮和行政中心城鎮Svelgen附近,一旦該閘門開啟,每秒就會釋出497公升的水,挪威當局指出,還好河床能應付每秒2萬公升的水流入,而不受影響。

其他攻擊與威脅

◆惡意軟體ZuRu透過木馬化的SSH用戶端程式散布,針對macOS開發人員而來

◆惡意軟體NordDragonScan鎖定Windows電腦而來,意圖竊取帳密資料

◆駭客組織TAG-140鎖定印度政府、國防、鐵路領域而來,企圖散布Drat V2 RAT

【漏洞與修補】

Adobe發布7月例行更新,呼籲IT人員優先修補AEM Forms、ColdFusion

7月8日Adobe針對旗下13款應用程式發布更新,總共修補58項資安漏洞,其中最值得留意的是,該公司呼籲IT應優先處理電子表單平臺Adobe Experience Manager Forms(AEM Forms)、應用程式開發平臺ColdFusion,這樣的情況相當罕見。

本次公布最嚴重的漏洞是CVE-2025-49533,出現在AEM Forms,為不受信任資料反序列化造成的弱點,攻擊者若是利用,就有機會執行任意程式碼,此漏洞影響6.5.23.0版的AEM Forms,CVSS風險達到9.8分(滿分10分),Adobe推出6.5.0.0.20250527.0版予以修補,他們強調,利用漏洞的過程完全無須使用者互動。

另一個必須優先修補的應用程式ColdFusion,存在6項重大層級的資安漏洞,其中最危險的是風險值超過9分的CVE-2025-49535,這項漏洞涉及XML外部實體參照(XXE)的不當限制,攻擊者可用來繞過安全機制,從而存取敏感資訊,或是造成服務中斷(DoS)過程中不需使用者互動,CVSS評分為9.3。

Azure存在曝露VPN金鑰及過高授權漏洞,恐致敏感資訊外流

研究人員發現微軟Azure存在部分角色有過高特權以及曝露VPN金鑰的漏洞,兩漏洞合用可能讓攻擊者輕易取得企業敏感資料。

2項漏洞是由Token Security發現。其一存在Azure角色為基礎的存取控制(Role-based Access Control, RBAC)。第二個則位於Azure API,可能讓攻擊者洩露VPN金鑰。

研究人員說,結合這二個漏洞能發展出攻擊串,使駭客得以存取公司內部的雲資產或是本地部署網路。例如攻擊者先取得某個具備(或不當分配了)*/read特權的角色,取得VPN 閘道的共享金鑰,藉此建立站對站連線(site-to-site connection)連上內部網路,包括企業VPC和本地部署網路。他也以影片示範了如何利用Log Analytics Reader角色連上企業VPN發動竊密攻擊。

厄瓜多安全研究人員Danilo Erazo在今年稍早Hardware.io 2025資安大會上公布,在厄國銷售的Kia車載裝置即時作業系統(Real-Time OS, RTOS)的安全性問題研究。

其中問題之一是Kia RTOS韌體可能被植入惡意UI元素(如釣魚攻擊用的QR code),也欠缺對PNG檔進行數位簽章驗證。這可結合數年前的CVE-2020-8539舊漏洞,可讓攻擊者執行micomd精靈程式來注入未授權指令,觸發不預期的功能,或生成CAN封包(CAN frame)、並將這些封包傳送到車輛的M-CAN匯流排(Multimedia CAN bus)。CAN匯流排是車輛內部控制訊號的傳輸系統,這意味著攻擊者有可能干擾或操控車輛的某些電子系統。一旦Kia車機系統被以USB、藍牙或無線更新了內含惡意PNG的韌體,就可能產生上述行為。

其他漏洞與修補

◆ServiceNow存在高風險資安漏洞,攻擊者可透過配置不當的ACL洩露資料

【執法行動】

7月8日美國司法部(DOJ)宣布在義大利米蘭逮捕33歲中國嫌犯徐澤偉,此人與44歲同夥張宇總共遭起訴9項罪名,原因是他們涉嫌在2020年2月至2021年6月之間從事電腦入侵活動,其中包含參與滲透全球數千臺電腦的駭客組織Hafnium,值得留意的是,美國司法部特別提及,徐澤偉接收中國政府的命令,從事竊取COVID-19相關研究的成果。

2020年初徐澤偉與同夥攻擊美國大學、免疫學專家、病毒學專家,竊取COVID-19疫苗、檢測方法、治療方法的研究成果,而且,由於中國上海國家安全局官員從中監控及下達命令,這些駭客也不時回報活動的進度。例如,徐澤偉大約在2020年2月19日前後向一名官員回報,他破壞德州南區一所研究型大學的網路環境;數日後該官員再度指示,要求入侵COVID-19研究員的電子郵件信箱。

同年底這些駭客組成Hafnium,利用Exchange的特定漏洞從事活動,而這些活動同樣是在上海國家安全局官員監控下進行。這些駭客入侵的特徵,就是會在郵件伺服器植入Web Shell,以便遠端控制受害主機。

近期資安日報

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02