駭客濫用合法的資安演練工具從事攻擊行動,最常見的莫過於滲透測試工具Cobalt Strike,不過這樣的現象自2022年下旬出現變化,有人利用紅隊工具Brute Ratel C4(BRc4)犯案,去年出現利用紅隊演練框架MacroPack、EDRSilencer的事故,如今又有類似資安工具遭到濫用引起關注。

7月3日,企業資料搜尋分析解決方案業者Elastic揭露最新的竊資軟體攻擊行動,駭客濫用名為Shellter的防毒軟體及EDR迴避偵測工具,於受害電腦載入惡意程式。他們根據軟體授權資料進行追蹤,研判駭客從今年4月開始活動,最終目的是散布竊資軟體。對此,Shellter開發團隊隔天提出說明,表示他們已藉由Elastic公布的資料找到客戶的身分並做出處置,但該公司也認為處理過程有瑕疵,Elastic掌握這項情報數個月,卻始終沒有向他們通報此事。

這起事故也突顯兩個議題,其中一個便是紅隊演練工具開發團隊都會通常審核、列管買家,無論客戶有意或不慎外流檔案,廠商要如何防範工具遭到流出及濫用的難題;另一個則是研究人員的通報流程出現瑕疵,沒有及時通知軟體開發者,而被發現該公司疑似已知情一段時間的情況。

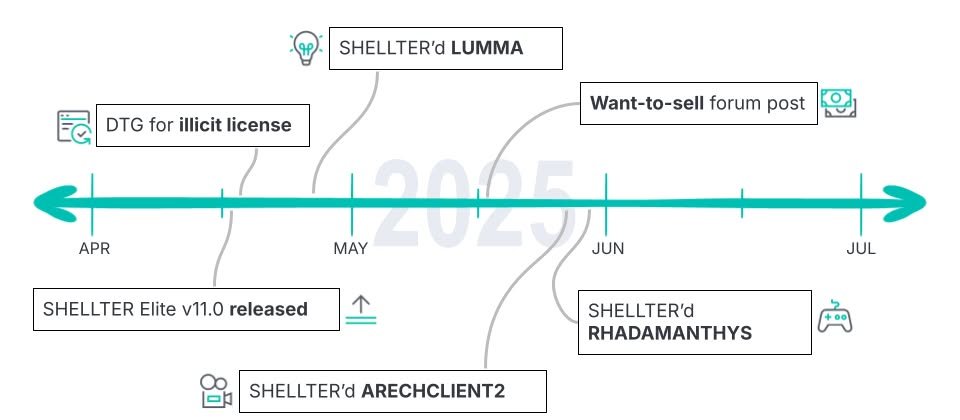

Elastic在7月3日提出的說法是:他們在6月份察覺多起竊資軟體攻擊行動,共通點是都受到付費版Shellter(Shellter Elite)防護,最早濫用的是Lumma Stealer(LummaC2),駭客從4月底開始利用,並將相關檔案存放在雲端檔案共享平臺MediaFire。

Elastic接著再循線調查,發現5月中旬有人在駭客論壇兜售Shellter Elite的授權,接著在5月下旬,有另一款竊資軟體Arechcliect2(Sectop RAT)也採用此工具處理,攻擊者針對YouTube頻道的內容創作者而來,假借Udemy、Skillshare、Pinnacle Studio、Duolingo等應用程式品牌,寄送網釣郵件,這些郵件內含能下載RAR檔案的URL。

而且,後續第三款竊資軟體Rhadamanthys也出現類似的特徵,攻擊者主要的目標是遊戲玩家,假借遊戲修改或是破解,透過YouTube頻道散布。但與前兩款竊資軟體有所不同的是,已有126人察覺有異,將檔案上傳到惡意軟體分析平臺VirusTotal。而這些竊資軟體盜用的Shellter Elite,其授權的有效期限都到2026年4月17日。

針對Elastic揭發的這起事故,Shellter其實是有兩次公開回應,陸續在7月4日、7月10日透過部落格說明處理情形。首先,他們感謝Elastic提供相關檔案、協助確認有問題的客戶身分,但Elastic可能已經掌握情資長達數個月,而在6月3日發布的9.0.2版程式(編按:可能是指Elastic Stack)當中,加入標記Shellter程式載入工具的特定行為。他們無從得知此次Elastic更新是否就是針對4月16日發布的Shellter Elite v11而來,但Shellter即將發布11.1版來因應這起事故,並強調惡意客戶將無法取得相關更新。

再者,Shellter表示並未提供Elastic付費版的授權,推測研究人員可能是取得外流的檔案,以便進行內部測試及深入分析,並將取得的檔案研判是Shellter的特定版本。但由於Elastic沒有及早通知他們,Shellter認為這種做法會造成相當廣泛的資安風險。

後續Shellter在第二篇部落格指出,這起事故發生的原因,是有人洩露取得的授權版軟體,對此他們打算調度開發資源來強化DRM機制,使得這種未經授權的散布變得更加困難。Shellter將考慮加入身分驗證機制,在每次軟體啟動過程進行線上驗證;他們也規畫為無法存取網際網路的用戶,提供短期離線授權的替代選項。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02